CERT-UA a observé une vague croissante d’activité offensive exploitant le spearphishing et ciblant les Forces de défense et les agences locales de l’État d’Ukraine. Les attaques orchestrées par le groupe UAC-0239 empruntent l’identité du Service de sécurité d’Ukraine et compromettent les organisations ciblées en utilisant le cadre OrcaC2 et le voleur FILEMESS.

Détecter les attaques UAC-0239 couvertes dans l’alerte CERT-UA#17691

Selon le rapport de Check Point Research sur le phishing des marques au T2 2025, au cours de la seconde moitié de 2025, le phishing est resté une tactique clé des cybercriminels, avec des attaquants se faisant de plus en plus passer pour des marques mondialement fiables utilisées par des millions de personnes. Au milieu de campagnes offensives de plus en plus complexes et sophistiquées ciblant les infrastructures critiques et les secteurs gouvernementaux, la CISA a développé son Plan stratégique international 2025–2026 pour renforcer les efforts mondiaux de réduction des risques et de résilience.

Inscrivez-vous à la plateforme SOC Prime pour rester informé des cyberattaques de spearphishing croissantes liées au collectif de pirates UAC-0239. L’équipe SOC Prime a récemment publié un ensemble de règles Sigma ciblées abordant la campagne en cours du groupe contre les secteurs de la défense et du gouvernement couverte dans le dernière alerte CERT-UA. Cliquez sur le bouton Explorer les Détections pour accéder aux détections pertinentes enrichies avec CTI natif AI, mappées au cadre MITRE ATT&CK®, et compatibles avec des dizaines de technologies SIEM, EDR et Data Lake.

Les ingénieurs en sécurité peuvent également utiliser le tag “CERT-UA#17691” basé sur l’identifiant d’alerte CERT-UA pertinent pour rechercher directement la pile de détection appropriée et suivre tout changement de contenu. Pour plus de règles Sigma pour détecter les attaques liées à l’activité adverse UAC-0239, les équipes de sécurité peuvent rechercher dans la bibliothèque du Threat Detection Marketplace en utilisant le tag “UAC-0239 » basé sur l’identifiant de groupe, ainsi que les tags pertinents « OrcaC2 » et « FILEMESS » s’adressant aux outils offensifs utilisés par les acteurs des menaces dans la dernière campagne.

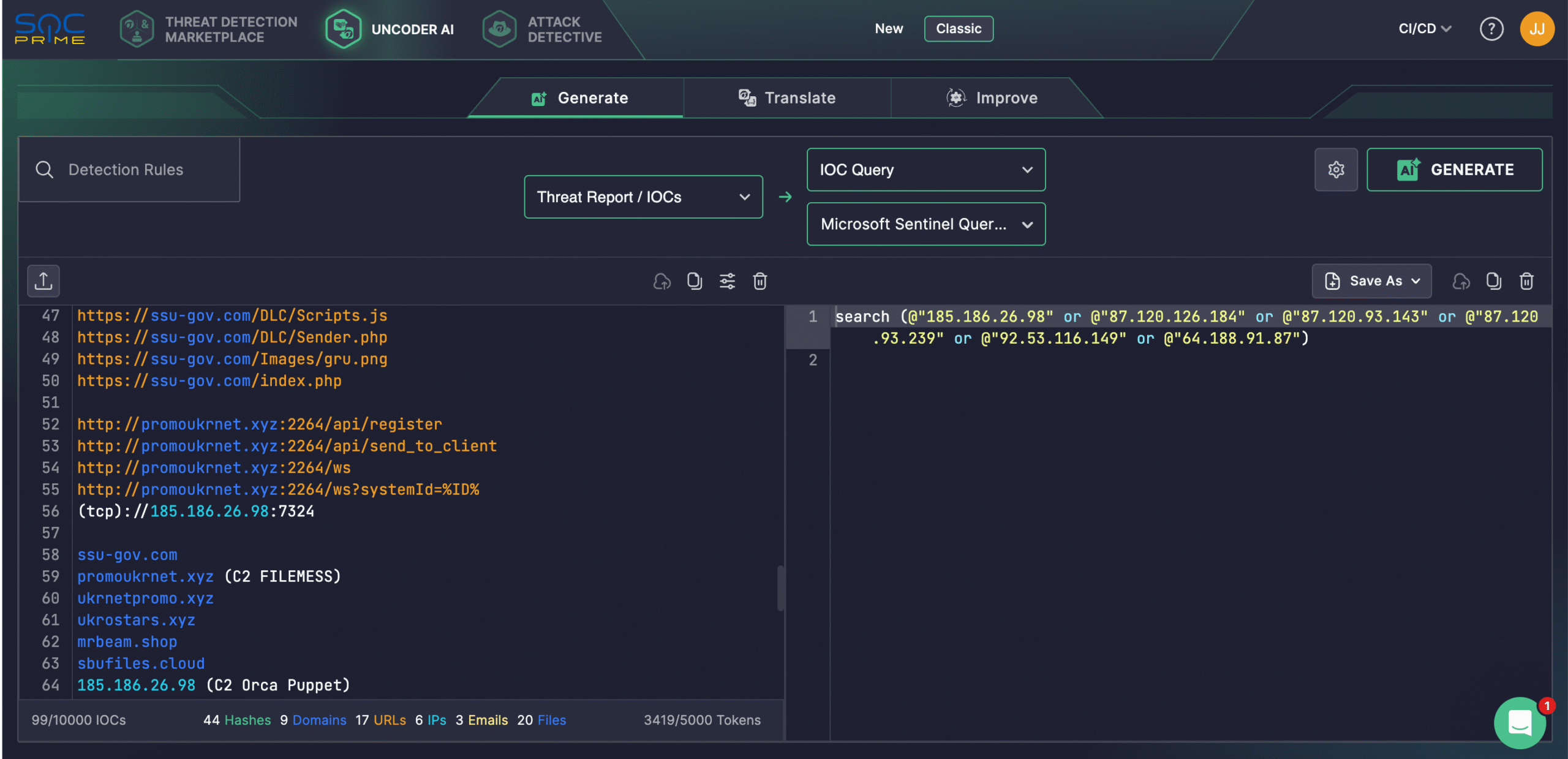

Les équipes de sécurité peuvent également compter sur Uncoder AI pour créer des détections à partir de rapports de menaces bruts, documenter et optimiser le code, générer des Flux d’Attaque, et activer la prédiction des tags ATT&CK. En s’appuyant sur les renseignements sur les menaces de la dernière alerte CERT-UA, les équipes peuvent convertir automatiquement les IOCs en requêtes personnalisées prêtes à chasser dans l’environnement SIEM ou EDR sélectionné.

Analyse des attaques UAC-0239

Depuis la seconde moitié de septembre 2025, CERT-UA a observé des tentatives d’attaques cybernétiques ciblées contre les Forces de défense et les organes gouvernementaux locaux à travers plusieurs régions ukrainiennes liées au collectif de pirates UAC-0239. La campagne malveillante couverte dans l’alerte CERT-UA#17691 utilise un thème de « contre-mesure contre les groupes de sabotage-reconnaissance russes » et déguise l’expéditeur en tant que Service de sécurité d’Ukraine.

Le flux d’attaque commence par un courriel de spearphishing utilisant des services tels que Ukr.net, Gmail et d’autres. Les courriels malveillants contiennent un lien pour télécharger une archive, parfois protégée par un mot de passe, contenant un fichier VHD (Virtual Hard Drive), ou le VHD est directement attaché. Ce dernier inclut un fichier exécutable ainsi que plusieurs documents appâts, généralement des PDF.

Les adversaires utilisent OrcaC2, un cadre C2 multifonctionnel basé sur Go dont le code source est publiquement disponible sur GitHub, et FILEMESS, un voleur de fichiers qui exfiltre des données vers Telegram.

Les principales capacités du malware FILEMESS incluent la recherche récursive de fichiers avec des extensions spécifiées dans les dossiers “Bureau”, “Téléchargements”, “Documents”, et sur les lecteurs logiques D–Z ; le calcul des hachages MD5 des fichiers trouvés ; et l’exfiltration de fichiers via l’API Telegram. Le logiciel malveillant utilise deux listes d’extensions : une longue couvrant divers formats de documents, feuilles de calcul, présentations, archives et conception, et une liste plus courte appliquée uniquement aux trois dossiers utilisateurs avec les formats pdf, txt, csv, jpg/jpeg, png, tif/tiff, webp, zip, ou autres formats. La persistance est obtenue en ajoutant une clé Run au registre du système d’exploitation. Les identifiants API Telegram sont obfusqués par XOR et encodés en Base64. Pour prévenir plusieurs instances simultanées, le programme vérifie l’existence d’un processus.

OrcaC2 est capable de RCE, de shell interactif, de transfert de fichiers, de captures d’écran, de keylogging, de contrôle des processus (y compris les dumps de mémoire), de contournement de l’UAC, d’exécution de shellcode, de multiples techniques d’injection de processus, de support de proxy, de SOCKS, de tunneling de trafic (SSH, SMB), de scan de ports, de force brute de mots de passe, et plus encore. Les mécanismes de persistance observés ou possibles incluent les tâches programmées, les entrées de registre Run et les services.

Contexte MITRE ATT&CK

Exploiter MITRE ATT&CK offre une vision approfondie de la campagne malveillante UAC-0239 en cours contre l’Ukraine. Le tableau ci-dessous affiche toutes les règles Sigma pertinentes mappées aux tactiques, techniques et sous-techniques associées à ATT&CK.

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment (T1566.001) | |

Execution | Scheduled Task/Job: Scheduled Task (T1053.005) | |

User Execution: Malicious File (T1204.002) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Office Application Startup (T1137) | ||

Office Application Startup: Add-ins (T1137.006) | ||