Bonjour, aujourd’hui nous allons parler des méthodes de détection pour la nouvelle version de BlackEnergy (4.0 ?) en utilisant le module de conformité aux politiques QualysGuard.

Selon les résultats de notre recherche ainsi que d’autres rapports qui seront publiés ultérieurement, nous avons trouvé des signes communs d’attaque, connus sous le nom d’IOC (Indicateur de Compromission), et nous avons réussi à les tester en utilisant le module susmentionné.Les IOCs étaient basés sur l’analyse du comportement des systèmes infectés et le fait que chaque attaque était configurée individuellement. Les IOCs ont été divisés en 5 groupes selon les critères suivants :

- Groupe 1 – comportement suspect – besoin de tests manuels supplémentaires (nous sommes reconnaissants pour les fichiers d’échantillon corrects qui ont déclenché des faux positifs – nous pourrons élargir les contrôles et réduire le nombre de faux positifs, veuillez nous les envoyer par courriel.)

- Groupe 2 – infection confirmée ;

- Groupe 3 – très haute probabilité de compromission

- Groupe 4 – très haute probabilité de compromission

- Groupe 5 – haute probabilité de compromission

Nous pouvons affirmer que la présence de deux ou plusieurs contrôles des Groupes 3, 4, 5 est une preuve de compromission du système. Nous avons vérifié quels fichiers et paramètres système ont été modifiés et sur la base de cette analyse, nous avons créé un Contrôle Défini par l’Utilisateur (UDC) pour la conformité aux politiques Qualys.

Les contrôles peuvent être divisés en 5 groupes :

- Le premier groupe comprend les contrôles qui vérifient que les hachages de fichiers spécifiques sont conformes aux valeurs de référence ;

- Le deuxième groupe de contrôles vérifie les fichiers pour les hachages de malwares connus ;

- Le troisième groupe recherche le fichier svchost.exe dans des emplacements non typiques ;

- Le quatrième groupe de contrôles vérifie l’existence de paramètres de registre non référencés connus ;

- Le cinquième groupe vérifie les paramètres de démarrage des services connus qui peuvent indiquer une infection.

- Examinons de plus près les résultats des vérifications de contrôle de chaque groupe.

- Si vous remarquez des incohérences dans le Groupe 1, vous devez revérifier la signature du fichier ou simplement son existence.

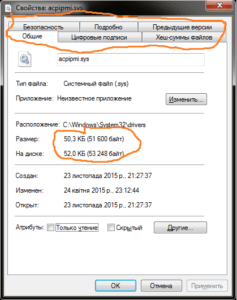

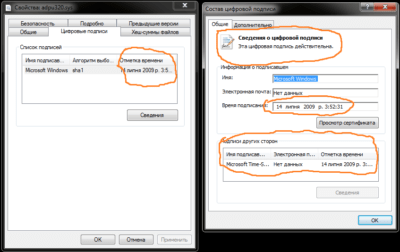

La signature acpipme.sys ressemble à ceci : Alors qu’il n’y a généralement pas de signature pour le fichier de référence

Alors qu’il n’y a généralement pas de signature pour le fichier de référence acpipmi.sys:

Les autres fichiers de référence ont une signature comme celle-ci :

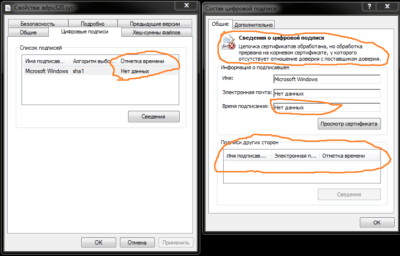

Les autres fichiers de référence ont une signature comme celle-ci : Et voici un pilote typique avec porte dérobée BE avec certificat auto-signé :

Et voici un pilote typique avec porte dérobée BE avec certificat auto-signé :

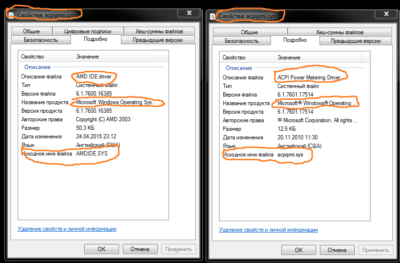

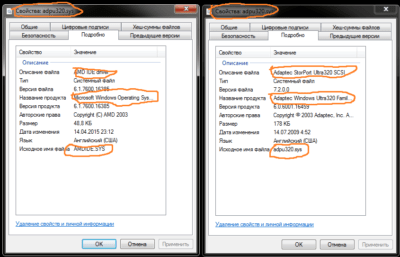

Faites également attention à la description des détails du fichier pour toute incohérence ou discordance, par exemple à gauche, vous pouvez voir une capture d’écran du fichier infecté et à droite un fichier de référence :

Faites également attention à la description des détails du fichier pour toute incohérence ou discordance, par exemple à gauche, vous pouvez voir une capture d’écran du fichier infecté et à droite un fichier de référence : Et voici une autre comparaison, le fichier infecté est à gauche et le fichier de référence est à droite

Et voici une autre comparaison, le fichier infecté est à gauche et le fichier de référence est à droite

- Si vous remarquez des incohérences dans le Groupe 2, vous avez l’un des échantillons connus de déposant BlackEnergy.

- Si vous remarquez des incohérences dans l’emplacement du fichier du Groupe 3, il y a une forte probabilité que votre système soit attaqué et vous devez suivre nos recommandations.

- Si vous trouvez la clé de registre en question (Groupe 4), il y a une forte probabilité que votre système soit infecté, il est nécessaire de prendre des mesures de contre-attaque urgentes.

- Si vous trouvez une non-conformité à la politique dans le Groupe 5, veuillez vérifier avec les administrateurs système les causes du comportement atypique des services.

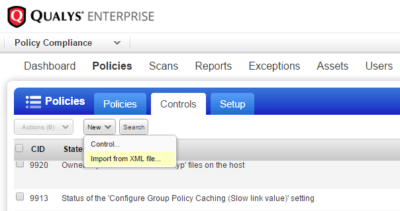

Afin d’analyser les systèmes suspects (et ceux-ci peuvent être des machines Windows), vous devez télécharger les contrôles listés à la fin de l’article, créer une politique et lancer un scan par QualysGuard Policy Compliance. Voici un guide étape par étape :

- Importer le CID (nommé dans les documents comme Contrôle Défini par l’Utilisateur (UDC)).

De nouveaux contrôles seront ajoutés à la liste des contrôles, leurs numéros suivront dans l’ordre, pour les voir, vous pouvez trier la liste des CID par la colonne Créé. - Créer une politique qui inclut le CID précédemment importé.

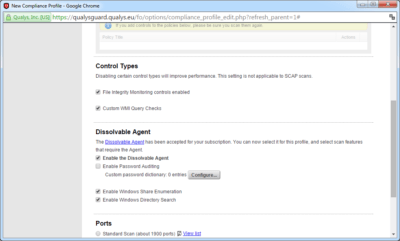

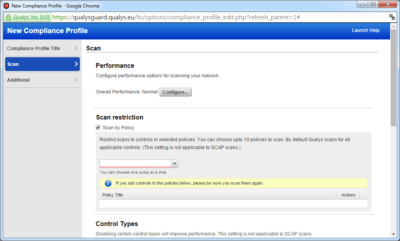

- Configurez les paramètres du profil de scan comme montré sur la capture d’écran.

- Pour un scan rapide de l’ensemble de l’infrastructure, vous pouvez sélectionner Scan par Politique et ne réaliser que les tests pertinents, cela accélérera considérablement le scan. Mais il est toujours bon de se rappeler qu’il ne sera pas possible de construire d’autres rapports à partir des résultats du scan, dans de tels cas, nous recommandons de lancer un scan complet, en considérant qu’il prend environ 5 minutes par hôte à une charge réseau normale et sans considération du multi-threading du scanneur.

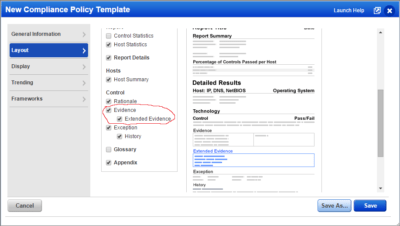

- Lorsque vous créez un modèle de rapport, il est nécessaire de cocher cette case pour voir la taille du fichier dans le rapport.

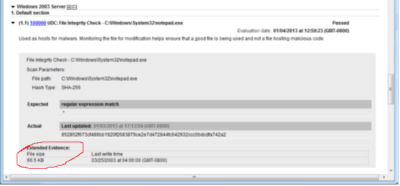

- Lors de la visualisation du rapport, faites attention non seulement à la correspondance des hachages mais aussi à la taille des fichiers et à toutes les spécificités de contrôle mentionnées ci-dessus.

Si le fichier est supérieur à 25 KB (ou pour certains fichiers > 150KB) c’est une raison d’inquiétude.

Si le fichier est supérieur à 25 KB (ou pour certains fichiers > 150KB) c’est une raison d’inquiétude.

Nous serons reconnaissants de recevoir vos retours, bonne chasse !

Prenez soin de vous.P.S. Vous pouvez télécharger tous les UDC mentionnés dans l’archive zip ci-dessous. Un compte d’essai Compliance Policy de QualysGuard peut être demandé ici.