Avec le paysage des cybermenaces en constante évolution et la sophistication croissante de l’arsenal des adversaires, l’échange d’informations entre experts en cybersécurité revêt une valeur primordiale.

Les 25 et 26 janvier 2023, la communauté mondiale des défenseurs du cyberespace a accueilli la sixième conférence JSAC2023 pour les analystes en sécurité visant à renforcer leur expertise dans le domaine. Cet événement annuel de cybersécurité rassemble des ingénieurs en un seul endroit pour encourager le partage de connaissances prolifiques axé sur l’analyse et la réponse aux incidents.

Le premier jour de la conférence, Toru Yamashige, Yoshihiro Nakatani et Keisuke Tanaka, représentant la société japonaise de logiciels de cybersécurité, Trend Micro, ont parlé des outils développés et distribués commercialement pour les opérations IT générales exploités par les ransomwares opérés par des humains. Dans cette présentation, l’équipe de Trend Micro a couvert des cas d’utilisation réels, éclairé ce qui se cache derrière les outils légitimes abusés et partagé des conseils sur la façon de prévenir les cyberattaques utilisant cet arsenal.

Règles Sigma pour détecter les attaques abusant des outils légitimes

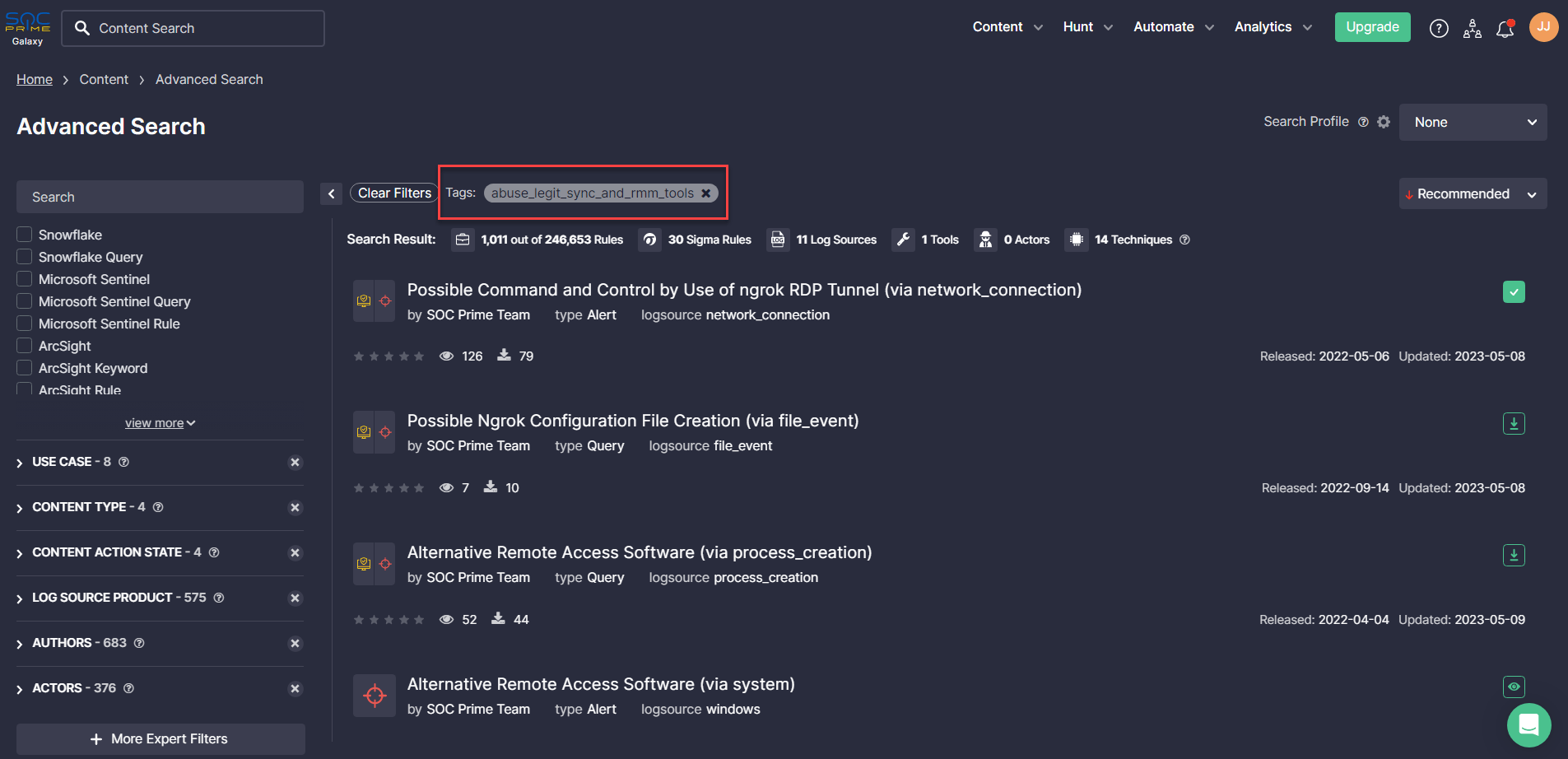

Les adversaires derrière les ransomwares opérés par des humains exploitent souvent des outils légitimes comme moyen d’échapper aux mécanismes de défense. L’équipe SOC Prime organise un ensemble de règles Sigma pertinentes pour aider les organisations à détecter proactivement les cyberattaques abusant des outils commerciaux légitimes, comme les logiciels de gestion à distance et les logiciels de sauvegarde/synchronisation. Pour une recherche de contenu de détection simplifiée, toutes les règles sont filtrées par l’étiquette correspondante «abuse_legit_sync_and_rmm_tools». Les détections sont alignées avec le cadre MITRE ATT&CK v12 couvrant 14 techniques adverses et peuvent être appliquées à plus de 28 solutions SIEM, EDR et XDR.

Cliquez sur le bouton Explore Detections ci-dessous pour accéder aux règles Sigma référencées ci-dessus et être pleinement équipé contre de telles cyberattaques. Plongez dans le contexte des cybermenaces, y compris les références ATT&CK et CTI, les mitigations et les binaires exécutables pour rester toujours informé.

Veuillez noter que les règles Sigma mentionnées ci-dessus seront plus efficaces et moins susceptibles de générer de faux positifs lors de l’application de filtres supplémentaires déjà définis selon les besoins de l’entreprise. Par exemple, pour l’entreprise utilisant TeamViewer, il est nécessaire de faire certaines exceptions qui peuvent être acceptables pour une organisation mais non pertinentes pour une autre.

Analyse des cyberattaques abusant des outils légitimes dans les campagnes de ransomware opérées par des humains

Selon Check Point, les opérateurs de ransomware sont largement passés aux ransomwares opérés par des humains en raison de leur meilleur contrôle et rentabilité. Les ransomwares opérés par des humains sont implantés et exécutés sur un système ciblé par un attaquant qui accède à l’environnement et déploie le ransomware à l’emplacement choisi pour un impact plus important. Par conséquent, les attaques de ransomware opérées par des humains peuvent être plus percutantes et ciblées.

L’un des exemples de ransomware opéré par des humains peut être Ransom X, qui ouvre une console après l’exécution qui affiche des informations aux adversaires pendant son fonctionnement et qui est capable de désactiver les outils d’accès à distance, les logiciels de sécurité, les bases de données et les serveurs de messagerie pour donner le feu vert aux attaquants pour compromettre davantage les données sur les systèmes ciblés et propager l’infection.

Le 25 janvier, les experts en cybersécurité de Trend Micro ont partagé leurs idées sur les cyberattaques abusant d’outils commerciaux légitimes et comment se défendre contre de telles intrusions lors de la conférence annuelle JSAC2023 pour les analystes en sécurité organisée au Japon.

Le 13 mars 2023, JPCERT/CC a publié un aperçu des présentations tenues lors de JSAC2023 dès le premier jour de l’événement, y compris les moments forts du rapport de Trend Micro. Les intervenants ont partagé des exemples d’exploitation réelle d’outils de gestion à distance légitimes, comme Atera, Remote Utilities, Ngrok, ou AnyDesk, ainsi que des utilitaires de partage de fichiers basés sur le cloud similaires à RCLONE et MEGA TOOLS qui peuvent être abusés dans les campagnes de ransomware opérées par des humains.

Selon Trend Micro, les contre-mesures les plus efficaces contre les cyberattaques utilisant un tel arsenal peuvent être de contrôler la destination de communication, ainsi que de surveiller et visualiser soigneusement l’installation et l’exécution des applications.

Tout au long de 2021-2023, les ransomwares continuent d’être l’une des tendances dominantes dans le paysage des cybermenaces, illustrées par la sophistication croissante des intrusions et le nombre rapidement croissant de filiales de ransomware. Par conséquent, la détection proactive est essentielle pour renforcer la posture de cybersécurité de l’organisation. Obtenez plus de 650 règles Sigma pour identifier les attaques de ransomware actuelles et émergentes et restez toujours un pas en avant des adversaires. Accéder à 30+ règles gratuitement ou obtenez l’ensemble complet de détection à la demande sur http://my.socprime.com/pricing.