Les pirates chinois sont en hausse, ciblant de plus en plus les organisations du monde entier avec des techniques sophistiquées et des chaînes d’attaques multi-étapes. Les campagnes récentes, telles que UNC5221 , qui cible les organisations juridiques et technologiques des États-Unis avec le cheval de Troie BRICKSTORM, et UNC6384, qui a visé les diplomates avec le malware PlugX, illustrent la compétence croissante et la persévérance de ces acteurs.

En août 2025, des chercheurs en sécurité ont observé une nouvelle campagne où des acteurs liés à la Chine ont exploité la technique de log poisoning (injection de logs) pour installer une web shell China Chopper sur un serveur web. Utilisant ANTSWORD pour l’accès, les pirates ont ensuite déployé Nezha, un outil de monitoring open-source légitime, pour exécuter des commandes avant de finalement livrer Gh0st RAT—marquant la première utilisation publiquement rapportée de Nezha dans les compromissions de serveurs web.

Détecter les attaques Nezha

Le Global Threat Report 2025 de CrowdStrike souligne l’accélération des opérations cybernétiques liées à la Chine, rapportant une augmentation de 150% de l’activité parrainée par l’État et jusqu’à 300% d’augmentation des attaques ciblées contre les services financiers, les médias, la fabrication et les secteurs industriels. La dernière campagne abusant de Nezha à des fins malveillantes reflète cette tendance, démontrant comment ces acteurs de la menace continuent d’innover et d’étendre leurs capacités.

Inscrivez-vous sur la plateforme SOC Prime pour accéder à un vaste marché de plus de 600 000 règles de détection et requêtes utilisables à travers des solutions d’analyse de sécurité de pointe, du renseignement sur les menaces natif en IA et des capacités avancées d’ingénierie de détection. La plateforme SOC Prime sélectionne une pile de détection pertinente pour aider les organisations mondiales à se protéger contre les attaques d’origine chinoise utilisant Nezha.

Cliquez sur le bouton Explore Detections pour accéder à un ensemble de règles comportementales cartographiées au cadre MITRE ATT&CK® , avec des IOCs et des règles générées par l’IA, compatibles avec plusieurs plateformes SIEM, EDR et Data Lake en utilisation.

Pour rationaliser l’investigation des menaces, les experts en sécurité pourraient utiliser Uncoder AI, un IDE et co-pilote pour l’ingénierie de détection. Avec Uncoder, les défenseurs peuvent convertir instantanément les IOCs en requêtes de chasse personnalisées, créer du code de détection à partir de rapports de menaces bruts, générer des diagrammes de flux d’attaque, activer la prédiction des tags ATT&CK, exploiter l’optimisation des requêtes pilotée par l’IA et traduire le contenu de détection à travers plusieurs plateformes.

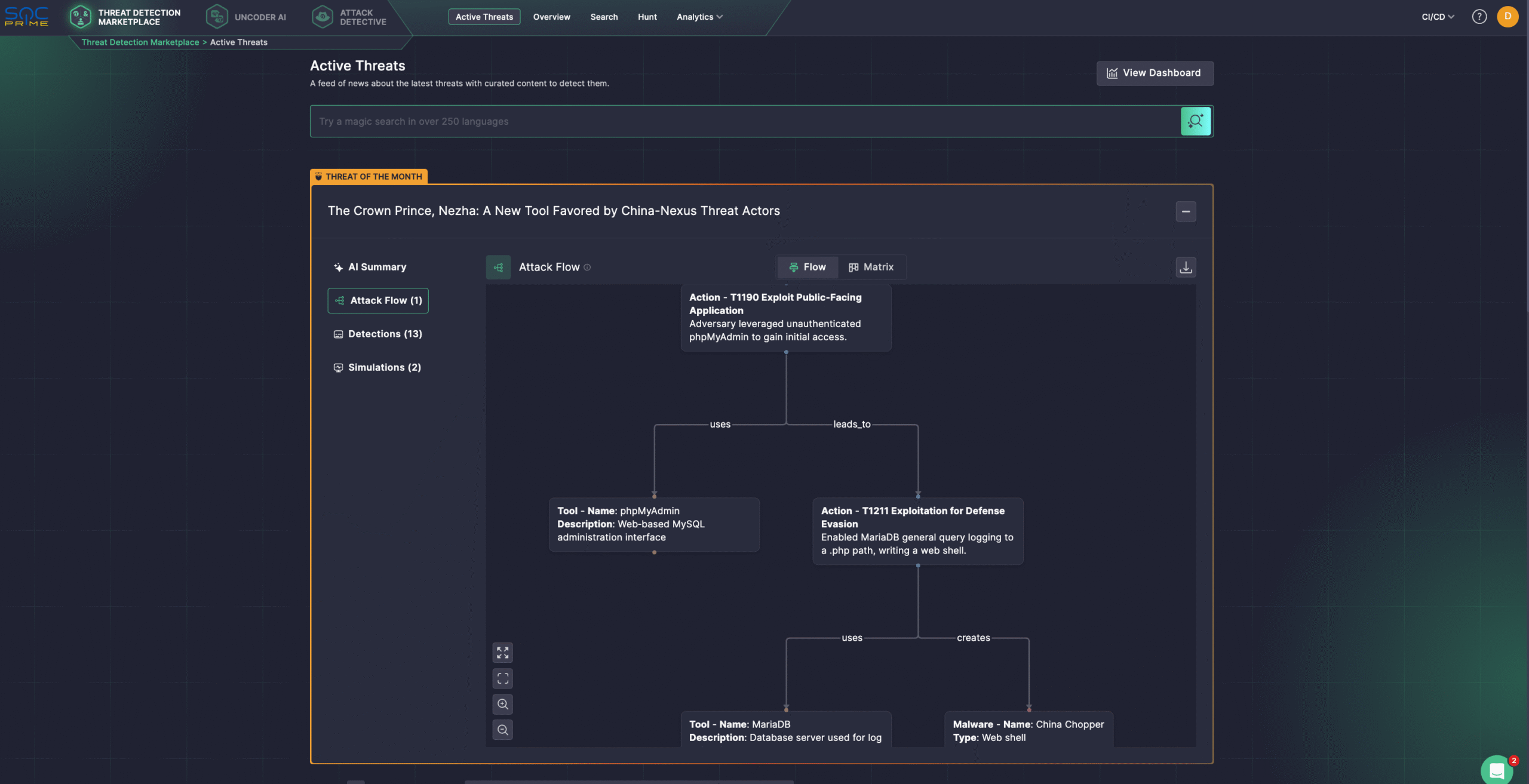

L’équipe SOC Prime a nommé les attaques Nezha comme la Menace du Mois pour octobre 2025. Les professionnels de la sécurité peuvent visiter la page Active Threats sur la plateforme SOC Prime pour accéder à tout ce qui est inclus — règles basées sur le comportement, IOCs, détections IA, Flux d’Attaque, résumé par l’IA et simulations avancées — le tout entièrement gratuit dans le cadre de la Menace du Mois.

Analyser les attaques Nezha pour déployer Gh0st RAT

Le dernier rapport Huntress détaille une campagne malveillante étendue par des acteurs de la menace liés à la Chine, qui ont exploité l’outil de monitoring open-source légitime Nezha pour livrer le malware Gh0st RAT. Les preuves montrent que Nezha a été utilisé lors de compromissions de plus de 100 machines victimes principalement à Taïwan, au Japon, en Corée du Sud et à Hong Kong. Des concentrations d’attaques plus faibles ont également été observées à Singapour, en Malaisie, en Inde, au Royaume-Uni, aux États-Unis, en Colombie, au Laos, en Thaïlande, en Australie, en Indonésie, en France, au Canada, en Argentine, au Sri Lanka, aux Philippines, en Irlande, au Kenya et à Macao.

Nezha est disponible publiquement et est commercialisé comme un outil de monitoring de serveur léger et de gestion de tâches, mais dans cette campagne, il a été détourné pour faciliter une activité malveillante suite à des intrusions sur le web.

La chaîne d’attaque a commencé par l’exploitation d’un panneau phpMyAdmin exposé publiquement et vulnérable. Les attaquants ont réglé la langue de l’interface en chinois simplifié, et bien que ce fut le seul point d’entrée observé, les métadonnées issues des installations de Nezha explorées par les chercheurs indiquent que des méthodes supplémentaires ont probablement été utilisées pour obtenir un accès initial aux systèmes ne fonctionnant pas sous phpMyAdmin.

Après avoir accédé, les acteurs chinois ont utilisé l’interface de requête SQL du serveur pour exécuter rapidement plusieurs commandes SQL, déposant finalement une web shell PHP dans un répertoire accessible depuis Internet. En activant la journalisation des requêtes générales et en nommant le fichier journal avec une extension .php, la web shell pouvait être exécutée directement par des requêtes POST.

L’accès via la web shell ANTSWORD a permis aux acteurs d’origine chinoise de réaliser des reconnaissances sur les serveurs compromis, y compris en exécutant la commande whoami pour déterminer les privilèges du serveur web. Cette information a été utilisée pour guider le déploiement de l’agent Nezha open-source. Une fois installé, l’agent Nezha a fourni un contrôle à distance complet sur l’hôte infecté en se connectant à un serveur de commande et de contrôle externe (« c.mid[.]al »), permettant aux attaquants d’exécuter des commandes et d’orchestrer les étapes suivantes de la campagne.

L’agent Nezha a été utilisé pour exécuter des scripts PowerShell interactifs, qui ont modifié les paramètres système pour créer des exclusions dans Microsoft Defender Antivirus, assurant la persistance et réduisant la probabilité de détection. Ces scripts ont ensuite déployé Gh0st RAT via un chargeur et un déposant, qui géraient la configuration, l’installation et l’exécution de la charge utile principale du malware. Ce processus multi-étapes illustre la capacité des attaquants à combiner des outils légitimes avec des scripts personnalisés pour échapper aux défenses, maintenir la persistance et atteindre leurs objectifs opérationnels. La campagne met en évidence la tendance croissante des acteurs de la menace liés à la Chine à abuser des outils disponibles publiquement, comme Nezha, pour étendre leurs capacités d’attaque et cibler un large éventail d’organisations mondiales.

Avec les groupes de pirates chinois adoptant largement de nouvelles tactiques offensives et augmentant la sophistication de leurs attaques, les organisations sont invitées à renforcer leurs défenses proactives pour identifier les menaces dès les premières étapes de l’attaque et protéger leur posture globale de cybersécurité. En exploitant la suite complète de produits de SOC Prime soutenue par une expertise en cybersécurité de premier plan, l’IA, des capacités automatisées et un renseignement sur les menaces en temps réel, les organisations peuvent se défendre proactivement contre les attaques APT et d’autres menaces critiques qu’elles anticipent le plus.