The UAC-0200 un groupe de hackers refait surface dans l’arène des cybermenaces. CERT-UA a récemment identifié une recrudescence des cyberattaques ciblées à la fois contre les employés des entreprises du secteur de la défense et les membres individuels des Forces Armées d’Ukraine utilisant DarkCrystal RAT (DCRAT).

Détecter les attaques UAC-0200 couvertes dans l’alerte CERT-UA#14045

Suite aux dernières attaques UAC-0173 exploitant DARKCRYSTAL RAT contre des notaires ukrainiens, un acteur de menace distinct – identifié par l’identifiant UAC-0200 – s’appuie sur ce malware, cette fois pour cibler les Forces Armées d’Ukraine.

Inscrivez-vous à la plateforme SOC Prime et accédez à un ensemble de règles Sigma sélectionnées pour aider les défenseurs du cyberespace à contrecarrer de manière proactive les attaques UAC-0200 couvertes dans l’ alerte CERT-UA#14045 . Cliquez sur Explorer les détections pour plonger immédiatement dans une collection pertinente d’algorithmes de détection compatibles avec des dizaines de solutions SIEM, EDR et Data Lake, mappés à MITRE ATT&CK® et enrichis avec des informations approfondies sur les menaces.

Les professionnels de la sécurité peuvent également appliquer les tags “UAC-0200” et “alerte CERT-UA#14045” pour rechercher sur la plateforme SOC Prime avec un filtrage plus précis aidant à trouver du contenu de détection supplémentaire lié aux opérations offensives de cet acteur de menace.

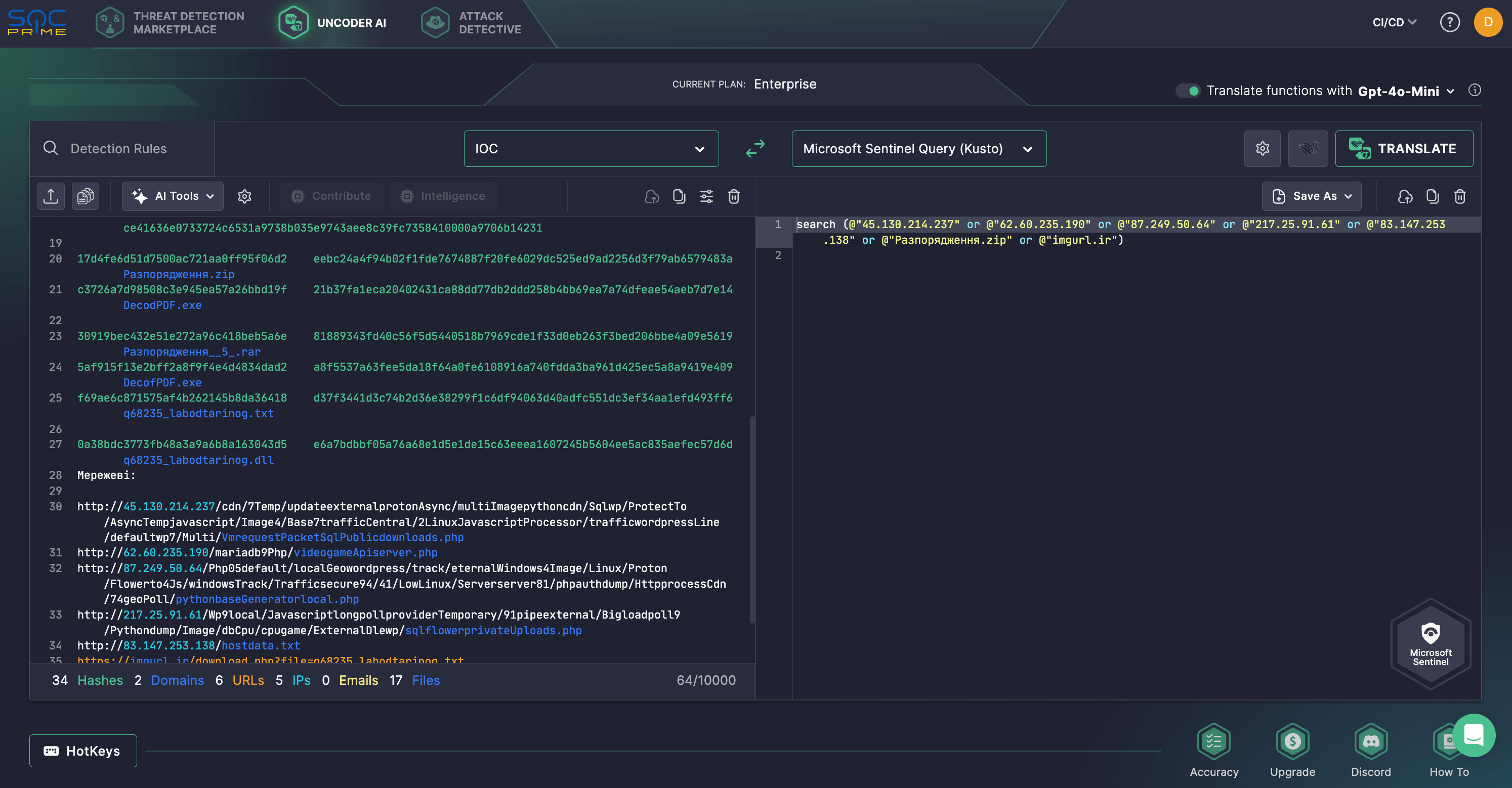

Les utilisateurs de la plateforme SOC Prime peuvent également utiliser Uncoder AI pour accélérer la correspondance des IOC et aider les défenseurs à effectuer des recherches rétrospectives. L’IDE privé et copilote AI pour l’ingénierie de détection permet de convertir les IOC liés à l’activité UAC-0200 à partir du rapport CERT-UA pertinent en requêtes personnalisées prêtes à rechercher les menaces potentielles dans votre environnement SIEM ou EDR.

Analyse de l’activité UAC-0200 utilisant DarkCrystal RAT

Le 18 mars 2025, le CERT-UA a publié une nouvelle alerte, CERT-UA#14045, avertissant les défenseurs de l’augmentation de l’activité de cyber-espionnage contre les organisations du secteur de l’industrie de la défense et les membres individuels des Forces Armées d’Ukraine.

Au début du printemps 2025, il a été découvert que des messages contenant des archives étaient distribués via le messager Signal, prétendant contenir un rapport d’une réunion. Dans certains cas, les messages ont été envoyés par des comptes compromis de contacts déjà sur la liste du destinataire, incitant les victimes à les ouvrir. Ces derniers contenaient généralement un fichier PDF et un fichier exécutable classé comme DarkTortilla, un chargeur conçu pour déchiffrer et lancer (aussi via injection) le Dark Crystal RAT (DCRAT) outil de contrôle à distance.

Le collectif de hackers UAC-0200 a été lié à des cyberattaques ciblées contre l’Ukraine depuis au moins l’été 2024. Notamment, au début juin 2024, les adversaires ont frappé des organisations gouvernementales, militaires et agences de défense lors d’une autre campagne utilisant des outils offensifs similaires. Ils ont également utilisé le messager Signal pour propager le malware DarkCrystal RAT. Depuis février 2025, le contenu de ces messages leurre s’est concentré sur les véhicules aériens sans pilote (UAV), les systèmes de guerre électronique et divers sujets liés à la défense et aux militaires.

L’utilisation de messagers populaires, à la fois sur appareils mobiles et ordinateurs, élargit considérablement la surface d’attaque, notamment en créant des canaux de communication incontrôlés qui contournent les mesures de sécurité, ce qui nécessite une ultra-réactivité des défenseurs. En s’appuyant sur la plateforme SOC Prime pour la défense cyber collective, les organisations à travers différents secteurs industriels peuvent se défendre proactivement contre des attaques sophistiquées qui reposent sur des techniques de dissimulation de détection diverses pour améliorer leur posture de cybersécurité.

Contexte MITRE ATT&CK®

S’appuyer sur MITRE ATT&CK offre une visibilité approfondie du contexte de la dernière opération de cyber-espionnage UAC-0200 ciblant le secteur de l’industrie de la défense et les Forces Armées d’Ukraine avec DarkCrystal RAT. Explorez le tableau ci-dessous pour voir la liste complète des règles Sigma dédiées abordant les tactiques, techniques et sous-techniques ATT&CK correspondantes.