Le groupe de menace notoirement parrainé par l’État russe UAC-0001 (également connu sous le nom d’APT28) réapparaît une fois de plus dans le paysage des cybermenaces. Après l’alerte de fin juin de CERT-UA révélant l’utilisation par ce groupe du framework COVENANT et du backdoor BEARDSHELL, UAC-0001 conserve son focus sur l’Ukraine. CERT-UA rapporte désormais une nouvelle vague d’attaques cybernétiques ciblant le secteur de la sécurité et de la défense, exploitant cette fois l’outil LAMEHUG, qui intègre un modèle de langage large (LLM).

Détecter les attaques UAC-0001 (APT28) via le malware LAMEHUG propulsé par LLM

Les groupes de hackers affiliés à la Russie demeurent une menace persistante pour les défenseurs cybersécuritaires, adaptant continuellement leurs TTP (tactiques, techniques et procédures) pour améliorer leur furtivité et contourner les dispositifs de détection. Depuis le début de l’invasion à grande échelle de l’Ukraine, l’agresseur a intensifié ses attaques APT, utilisant le conflit comme terrain d’essai pour des stratégies offensives émergentes.

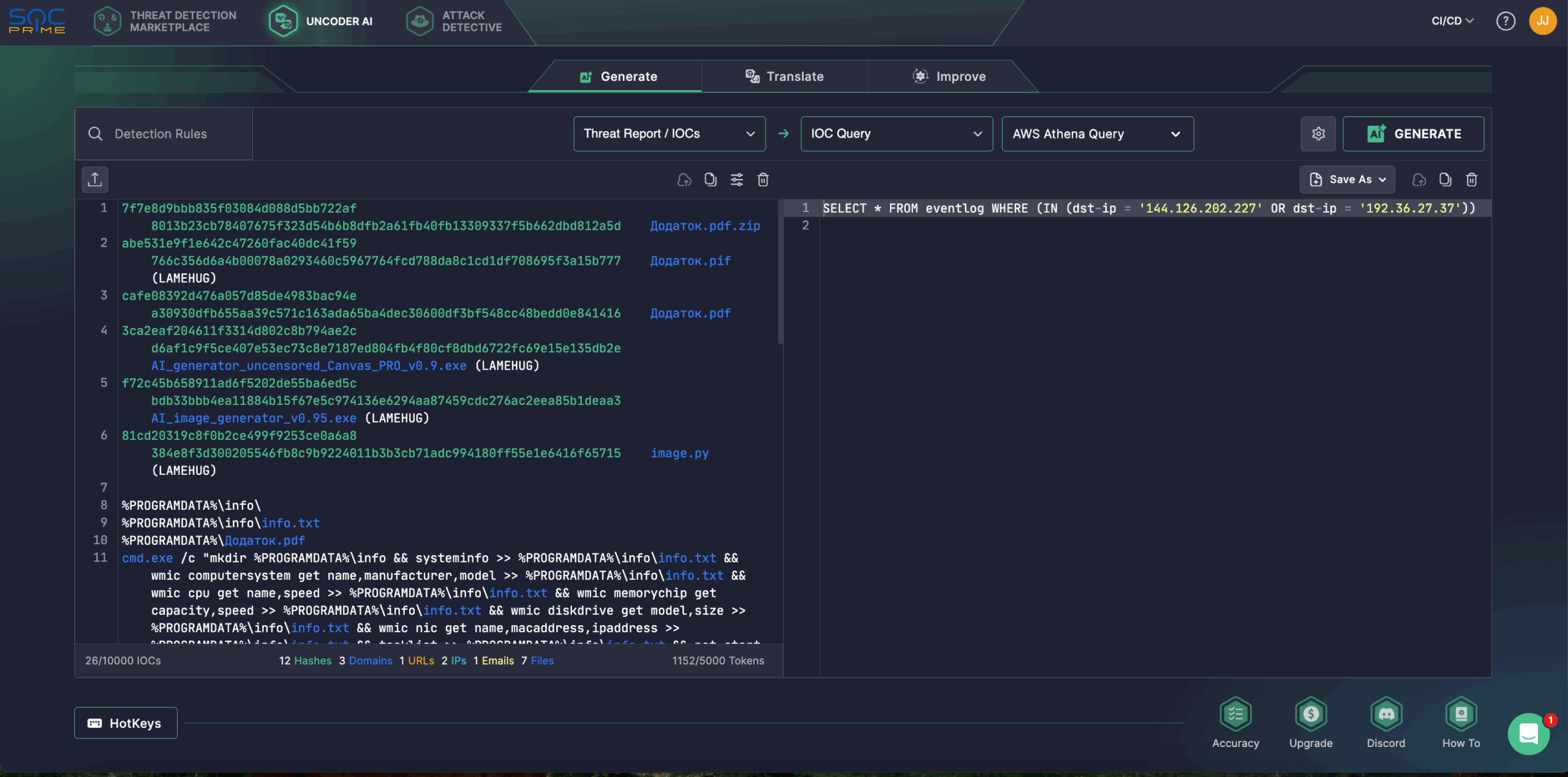

Inscrivez-vous à la plateforme SOC Prime pour anticiper la montée des attaques liées au collectif de hackers soutenu par la Russie, UAC-0001 (APT28). L’équipe SOC Prime sélectionne une collection de règles Sigma ciblant la campagne en cours du groupe contre les secteurs de la sécurité et de la défense, utilisant un LLM IA pour le vol de données, comme couvert dans la dernière alerte CERT-UA. Cliquez sur le bouton Explorer les détections pour accéder à la pile de détection correspondante, enrichie d’CTI exploitable, alignée avec MITRE ATT&CK®, compatible avec plusieurs technologies SIEM, EDR et Data Lake. Pour faciliter la recherche, cette collection de règles Sigma porte le tag « CERT-UA#16039 » basé sur l’identifiant de l’alerte CERT-UA concernée.

Pour davantage de règles Sigma permettant de détecter les attaques orchestrées par ce groupe lié à la Russie, les équipes de sécurité peuvent consulter la bibliothèque Threat Detection Marketplace en utilisant les tags « UAC-0001 » et « APT28 ». Les clients Microsoft Defender for Endpoint (MDE) peuvent aussi activer Bear Fence, un service plug-and-play toujours actif, totalement intégré à MDE, protégeant l’organisation des menaces APT soutenues par la Russie. Ce service permet la chasse automatique aux acteurs d’État russes APT28 et 48 autres, via un scénario exclusif Attack Detective utilisant 242 règles comportementales sélectionnées, plus d’un million d’IOC et un flux TTP dynamique piloté par IA.

Les ingénieurs en sécurité peuvent également s’appuyer sur Uncoder AI pour créer des règles Roota & Sigma en moins de 30 secondes, documenter et optimiser le code, maîtriser 56 langages de détection, générer des flux d’attaque et le mapping ATT&CK avec AIML. En tirant parti du renseignement sur la menace issu de la dernière alerte CERT-UA#16039, les équipes peuvent convertir automatiquement les IOC pertinents en requêtes personnalisées prêtes à être chassées dans le format SIEM ou EDR choisi.

Vue d’ensemble des activités récentes de UAC-0001 (APT28)

Le 10 juillet 2025, CERT-UA a reçu des informations concernant la diffusion d’emails de phishing ciblant des autorités exécutives, usurpant l’identité de fonctionnaires du ministère concerné. Ces courriels contenaient une pièce jointe intitulée « Додаток.pdf.zip » déguisée en document légitime. Avec un niveau de confiance modéré, CERT-UA attribue cette activité à UAC-0001 (APT28).

APT28, alias UAC-0001, également suivi sous les noms Fighting Ursa, Fancy Bear, Forest Blizzard ou STRONTIUM, maintient un focus persistant sur le secteur public ukrainien, utilisant souvent des campagnes de phishing et des exploits de vulnérabilités logicielles comme principales méthodes d’attaque.

L’archive ZIP utilisée par les adversaires dans cette campagne récente contenait un fichier exécutable avec l’extension « .pif », nommé identiquement à l’archive. Ce fichier, construit avec PyInstaller à partir de code source Python, a été classifié par les chercheurs comme un logiciel malveillant nommé LAMEHUG.

Lors de l’enquête sur l’incident, au moins deux variantes additionnelles de ce malware ont été découvertes, « AI_generator_uncensored_Canvas_PRO_v0.9.exe » et « image.py », qui diffèrent dans leurs méthodes d’exfiltration de données depuis les machines compromises. Il est à noter que les emails de phishing ont été distribués via un compte email compromis, tandis que l’infrastructure C2 était déployée sur des ressources légitimes mais compromises.

Une caractéristique distinctive de LAMEHUG est son usage d’un LLM, qui génère des commandes exécutables à partir de descriptions textuelles. LAMEHUG est un malware écrit en Python exploitant le LLM Qwen 2.5-Coder-32B-Instruct via l’API huggingface[.]co pour générer des commandes système à partir de descriptions textuelles prédéfinies. Il collecte des informations système, telles que le matériel, les processus, les services et les connexions réseau. Il stocke ensuite les données dans %PROGRAMDATA%\info\info.txt et recherche récursivement des fichiers Microsoft Office, TXT et PDF dans les dossiers Documents, Téléchargements et Bureau, qu’il copie ensuite dans %PROGRAMDATA%\info\. Les données volées sont exfiltrées via SFTP ou requêtes HTTP POST, selon la version du malware.

Alors qu’APT28 intensifie ses attaques contre les secteurs ukrainiens de la sécurité et de la défense et commence à tester des malwares avancés propulsés par LLM, une défense proactive devient cruciale. SOC Prime fournit aux équipes de sécurité une suite complète de produits soutenue par l’IA, l’automatisation et le renseignement sur les menaces en temps réel, pour surpasser les cybermenaces et renforcer la posture de cybersécurité des organisations.

Contexte MITRE ATT&CK

L’utilisation du cadre MITRE ATT&CK offre un aperçu détaillé de la campagne récente UAC-0001 (APT28) ciblant le secteur de la sécurité et de la défense avec le malware LAMEHUG. Le tableau ci-dessous présente toutes les règles Sigma pertinentes cartographiées aux tactiques, techniques et sous-techniques ATT&CK associées.

Tactics | Techniques | Sigma Rule |

Resource Development | Obtain Capabilities: Artificial Intelligence (T1588.007) | |

Initial Access | Phishing: Spearphishing Attachment (T1566.001) | |

Execution | Command and Scripting Interpreter: Python (T1059.006) | |

Exploitation for Client Execution (T1203) | ||

User Execution: Malicious File (T1204.002) | ||

Discovery | System Network Configuration Discovery (T1016) | |

System Information Discovery (T1082) | ||

System Owner/User Discovery (T1033) | ||

Collection | Data from Local System (T1005) | |

Command and Control | Web Service: One-Way Communication (T1102.003) | |