Depuis plus d’une décennie, le groupe APT Sandworm soutenu par la Russie groupe APT Sandworm (également suivi sous le nom UAC-0145, APT44) a constamment ciblé les organisations ukrainiennes, avec un accent principal sur les organismes d’État et les infrastructures critiques. Depuis l’invasion à grande échelle, ce groupe de cyber-espionnage militaire affilié au GRU a intensifié ses attaques contre les cibles ukrainiennes. La dernière campagne malveillante, analysée en février 2025, semble avoir été active depuis 2023. L’opération tire parti d’activateurs Microsoft Key Management Service (KMS) trojanisés et de fausses mises à jour Windows pour infiltrer les systèmes ukrainiens.

Détecter les attaques des hackers Sandworm

La vague croissante de campagnes de cyber-espionnage contre l’Ukraine et ses alliés reste un facteur clé dans le paysage évolutif des cybermenaces. Les hackers soutenus par la Russie utilisent souvent l’Ukraine comme terrain d’essai, perfectionnant leurs tactiques avant de les déployer à l’échelle mondiale. Une opération récemment découverte à grande échelle met en évidence cette menace croissante, exploitant des outils de KMS Windows trojanisés et de fausses mises à jour pour infiltrer les systèmes ukrainiens.

Pour aider les équipes de sécurité à rester au courant des intrusions potentielles, SOC Prime Platform pour la défense cybernétique collective offre un ensemble de règles Sigma traitant des TTP de Sandworm. La pile de détection est accompagnée par une suite de produits complète pour la chasse aux menaces automatisée, l’ingénierie de détection alimentée par l’IA et la détection des menaces basée sur l’intelligence. Il suffit d’appuyer sur le bouton Explore Detections ci-dessous et de plonger immédiatement dans une pile de règles dédiée aidant à détecter les dernières attaques de Sandworm

Les détections sont compatibles avec plusieurs solutions d’analyse de sécurité et sont cartographiées au cadre MITRE ATT&CK®. De plus, chaque règle est enrichie de métadonnées étendues, y compris des références à des renseignements sur les menaces, des chronologies d’attaques, des recommandations de triage, et plus encore.

Les professionnels de la sécurité recherchant plus de contenu pertinent pour analyser rétrospectivement les attaques de l’APT Sandworm pourraient examiner un ensemble plus large de règles en recherchant dans le Threat Detection Marketplace avec les tags “Sandworm” et “UAC-0145”.

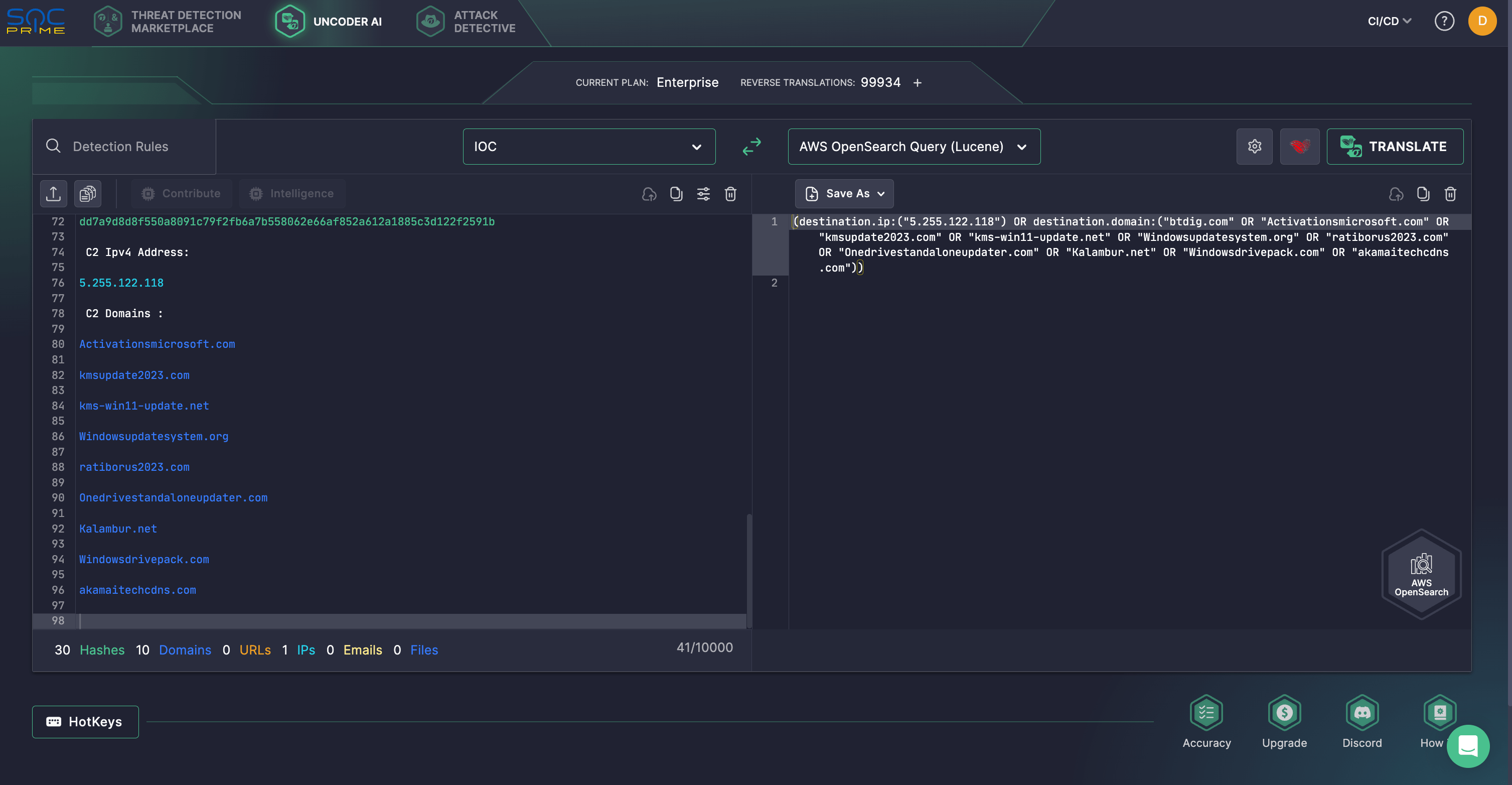

Pour accélérer l’enquête sur les menaces, les cyber-défenseurs peuvent également rechercher des IOC fournis dans l’analyse EclecticIQ de la campagne Sandworm. Profitez d’ pour analyser facilement les IOC et les convertir en requêtes personnalisées prêtes à être exécutées dans un environnement SIEM ou EDR choisi. Précédemment disponible uniquement pour les clients corporatifs, Uncoder AI est maintenant accessible aux chercheurs individuels, offrant toutes ses capacités. Consultez les détails pour analyser facilement les IOC et les convertir en requêtes personnalisées prêtes à être exécutées dans un environnement SIEM ou EDR choisi. Précédemment disponible uniquement pour les clients corporatifs, Uncoder AI est maintenant accessible aux chercheurs individuels, offrant toutes ses capacités. Consultez les détails to seamlessly parse IOCs and convert them to custom queries ready to run in a chosen SIEM or EDR environment. Previously available only to corporate clients, Uncoder AI is now accessible to individual researchers, offering its full capabilities. Check out the details ici.

Analyse des attaques Sandworm (APT44) : campagne en cours utilisant des outils d’activation KMS trojanisés

Les chercheurs d’EclecticIQ informent les défenseurs d’une campagne de cyber-espionnage en cours menée par le groupe Sandworm (APT44) lié à la Direction principale du renseignement de la Russie (GRU) qui cible activement les utilisateurs Windows en Ukraine. La campagne ciblant Windows en Ukraine est probablement active depuis fin 2023, après l’invasion de l’Ukraine par la Russie. Dans ces attaques, Sandworm exploite des activateurs Microsoft Key Management Service (KMS) piratés et de fausses mises à jour Windows pour distribuer une version mise à jour de BACKORDER, un chargeur précédemment lié au groupe. BACKORDER déploie ensuite Dark Crystal RAT (DcRAT), permettant aux attaquants de voler des données sensibles et de mener des activités de cyber-espionnage.

La chaîne d’infection commence par un fichier ZIP trojanisé, “KMSAuto++x64_v1.8.4.zip”, sur Torrent, déguisé en outil d’activation KMS pour cibler les utilisateurs contournant la licence Windows. Sandworm a déjà été observé utilisant des tactiques similaires contre l’Ukraine avec un installateur Windows 10 trojanisé. Depuis lors, les analystes ont identifié sept campagnes adversaires connexes utilisant des leurres et des TTP similaires.

Au tournant de 2025, la dernière campagne a utilisé un domaine typoquatté pour déployer le Trojan d’accès à distance DcRAT. Le RAT DarkCrystal était précédemment lié à la boîte à outils de Sandworm et également employé par d’autres collectifs de hackers ciblant l’Ukraine. Par exemple, à l’été 2022, le CERT-UA a découvert une campagne de phishing à grande échelle menée par des adversaires soutenus par la Russie livrant le DarkCrystal RAT et modérément reliée au groupe UAC-0113 (alias Sandworm). En 2023, le CERT-UA a révélé une autre opération offensive visant la distribution du DarkCrystal RAT. L’infection provenait d’une installation non licenciée de Microsoft Office 2019, avec UAC-0145 connu comme un autre identifiant de groupe, lié à cette campagne.

Le faux outil KMS imite une interface d’activation Windows, tandis que BACKORDER, un chargeur basé sur GO, s’exécute en arrière-plan, désactivant Windows Defender et utilisant des Binaries Living Off the Land (LOLBINs) pour échapper à la détection. Il prépare le système pour la charge utile RAT finale, qui se connecte à un serveur de commande et de contrôle pour exfiltrer des données sensibles. DarkCrystal RAT maintient sa persistance en créant des tâches programmées via schtasks.exe et lançant staticfile.exe avec des privilèges élevés pour assurer un accès continu après les redémarrages ou les déconnexions.

Notamment, à la fin de l’automne 2024, un autre activateur KMS trojanisé a été téléchargé vers VirusTotal depuis l’Ukraine, conforme aux campagnes précédentes de BACKORDER. Compilé en tant qu’application Python 3.13 64 bits via PyInstaller, il contenait des chemins de débogage en langue russe, suggérant des origines russes. Le faux activateur télécharge une charge utile de second niveau et exécute des scripts Python pour désactiver la protection de sécurité Windows, déployer des échantillons malveillants et établir la persistance. Avec un niveau de confiance modéré, le fichier DLL malveillant, Runtime Broker.dll, peut être considéré comme une nouvelle itération du chargeur BACKORDER, écrit en GO et conçu pour récupérer et exécuter des malwares de second niveau depuis un hôte distant.

Au cours de l’enquête, les défenseurs ont également découvert une nouvelle porte dérobée, Kalambur, après un pivot de domaine. L’acteur de la menace a utilisé kalambur[.]net pour livrer une porte dérobée RDP déguisée en mise à jour Windows. Nommé d’après le mot russe pour « jeu de mots », Kalambur commence avec le kalambur2021_v39.exe basé sur le C#, qui télécharge un binaire TOR reconditionné et des outils supplémentaires depuis un site TOR probablement contrôlé par l’attaquant.

Les défenseurs supposent que Sandworm (APT44) distribue des logiciels piratés trojanisés via des forums en langue ukrainienne, des sites warez et des plateformes illicites ciblant des utilisateurs individuels, des entreprises, et potentiellement des organismes d’État. Le 3 avril 2023, le CERT-UA a confirmé au moins un incident où un employé d’un service public ukrainien a involontairement installé un Microsoft Office piraté, déclenchant le DarkCrystal RAT et l’utilitaire d’accès à distance DWAgent, compromettant des dispositifs ICS. Bien qu’aucune perturbation majeure ne se soit produite, l’incident souligne les risques des logiciels trojanisés dans les infrastructures critiques. Les tactiques de Sandworm s’alignent sur la stratégie de guerre hybride de la Russie pour déstabiliser les infrastructures critiques de l’Ukraine. Pour aider l’Ukraine et ses alliés à identifier en temps opportun les infections, la SOC Prime Platform offre une suite de produits complète pour anticiper les attaques APT liées à la Russie et d’autres menaces émergentes tout en assurant une défense cybernétique proactive à grande échelle.