Le groupe Lazarus, un collectif de hackers notoire soutenu par la Corée du Nord et également suivi sous les noms APT38, Hidden Cobra et Dark Seoul, s’est forgé une réputation durable comme l’un des groupes de menaces persistantes avancées les plus dangereux. Actif depuis au moins 2009, Lazarus cible systématiquement les institutions financières et, plus récemment, les entreprises de cryptomonnaie et de blockchain afin d’alimenter les flux de revenus illicites du régime.

Ces dernières années, les chercheurs ont observé plusieurs campagnes menées par un sous-groupe de Lazarus (alias AppleJeus, Citrine Sleet, UNC4736, Gleaming Pisces), toutes ciblant des échanges de cryptomonnaies, des plateformes de trading et des organisations financières de premier plan. L’un des exemples les plus médiatisés est la campagne TradeTraitor d’avril 2022, qui visait des sociétés d’investissement, des détenteurs de portefeuilles et des utilisateurs de NFT grâce à des tactiques sophistiquées d’ingénierie sociale.

Fidèle à leur mode opératoire, Lazarus exploite souvent des vulnérabilités anciennes pour déployer des RATs personnalisés. Leur dernière campagne illustre cette stratégie continue, livrant les familles de malwares multiplateformes PondRAT, ThemeForestRAT et RemotePE via des techniques d’ingénierie sociale et l’exploitation de zero-days, démontrant non seulement la persistance du groupe, mais aussi sa sophistication technique en constante évolution.

Détecter les attaques du groupe Lazarus avec PondRAT, ThemeForestRAT et RemotePE

La cybercriminalité devrait coûter 10,5 trillions de dollars par an d’ici 2025, en raison d’attaques de plus en plus sophistiquées et motivées financièrement. À mesure que les menaces numériques se complexifient, des groupes financiers comme Lazarus restent actifs, inventant de nouvelles méthodes malveillantes pour accroître leurs profits.

Inscrivez-vous sur la plateforme SOC Prime pour accéder à un ensemble sélectionné de règles Sigma permettant de détecter les activités malveillantes associées au groupe Lazarus, en exploitant leur arsenal triple de RATs. Les détections sont soutenues par une suite complète pour l’ingénierie de détection pilotée par IA, la chasse aux menaces automatisée et la détection avancée des menaces. Cliquez simplement sur le bouton Explorer les détections ci-dessous pour accéder immédiatement à un stack de détection pertinent.

Les professionnels de la cybersécurité souhaitant accéder à un contenu plus pertinent pour détecter les cyberattaques liées au groupe Lazarus peuvent consulter l’ensemble de la collection d’algorithmes de détection sur le Threat Detection Marketplace avec le tag “Lazarus”.

Toutes les règles sont compatibles avec plusieurs technologies SIEM, EDR et Data Lake, et sont cartographiées selon MITRE ATT&CK® afin de faciliter l’investigation des menaces. De plus, chaque règle est enrichie de métadonnées complètes, incluant des références CTI, des chronologies d’attaque, des configurations d’audit, des recommandations de triage et bien plus encore.

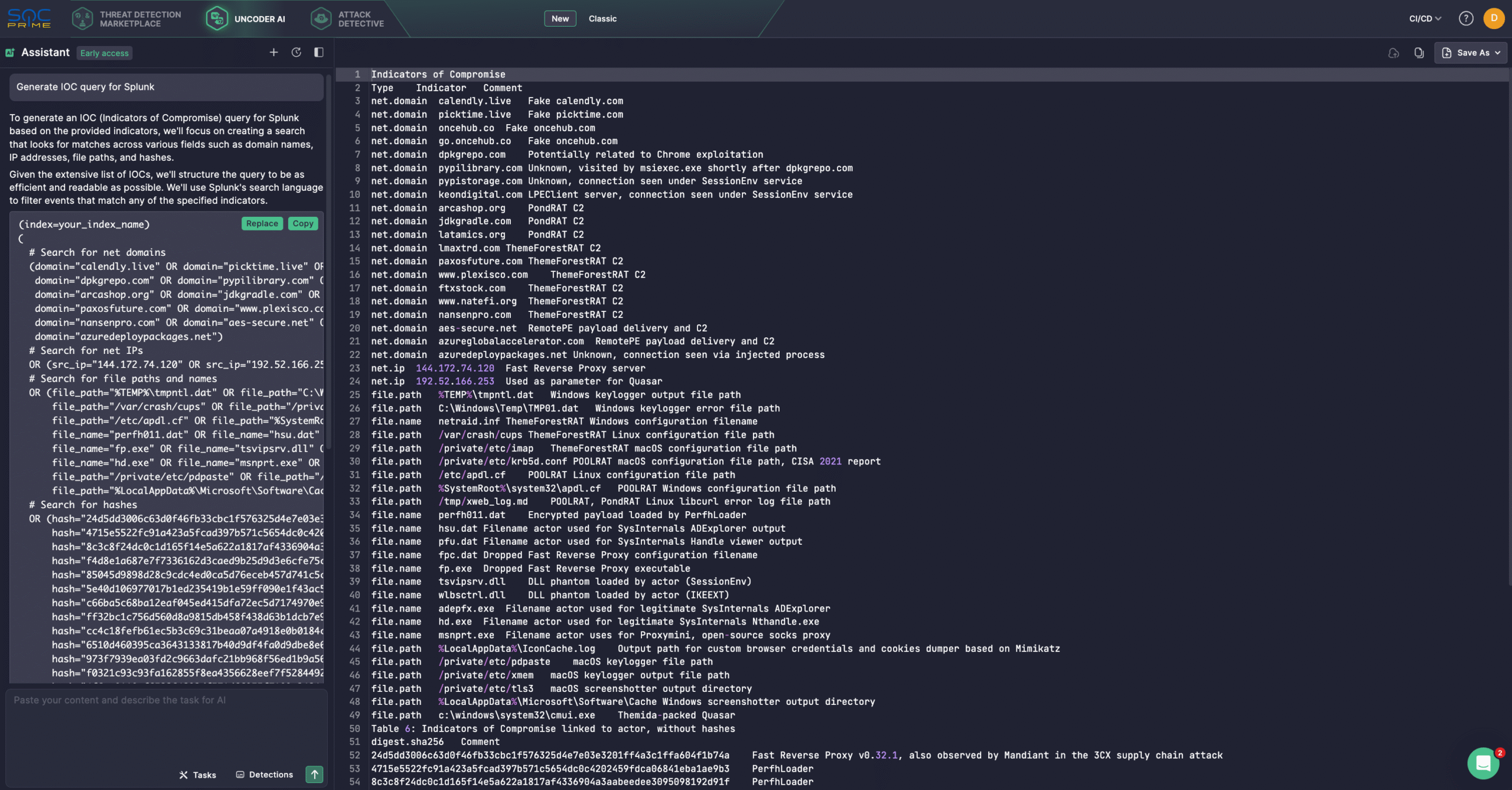

En complément, les experts en sécurité peuvent rationaliser l’investigation des menaces grâce à Uncoder AI, un IDE privé et copilote pour l’ingénierie de détection basée sur les menaces. Avec Uncoder, les analystes peuvent convertir automatiquement les IOC issus du rapport dédié de Fox-IT et NCC Group en requêtes exploitables pour la chasse aux menaces, permettant une investigation efficace des activités Lazarus. De plus, Uncoder prend en charge la création de logiques de détection à partir de rapports bruts, la prédiction des tags ATT&CK, l’optimisation des requêtes par IA et la traduction de contenu de détection sur plusieurs plateformes.

Analyse des attaques du groupe Lazarus

Les chercheurs de Fox-IT et NCC Group ont détecté de nouvelles activités liées à un cluster du groupe Lazarus associé à AppleJeus, Citrine Sleet, UNC4736 et Gleaming Pisces. Ce sous-groupe motivé financièrement a été lié à une campagne récente d’ingénierie sociale déployant trois malwares multiplateformes distincts : PondRAT, ThemeForestRAT et RemotePE.

La campagne, observée en 2024, ciblait spécifiquement des organisations du secteur de la finance décentralisée (DeFi), compromettant finalement le système d’un employé. Une fois à l’intérieur, les attaquants ont utilisé un mélange de trojans d’accès à distance et d’outils complémentaires pour effectuer des découvertes internes, voler des identifiants et mener d’autres activités malveillantes.

La chaîne d’attaque commence par l’ingénierie sociale, où les opérateurs Lazarus se font passer pour des employés de sociétés de trading sur Telegram et dirigent les victimes vers de faux sites de planification imitant Calendly et Picktime. En 2024, les chercheurs soupçonnent l’exploitation d’un zero-day Chrome dans certains cas. Cela reflète des rapports antérieurs sur l’utilisation par Citrine Sleet d’exploits Chrome pour déployer le rootkit FudModule.

Bien que le vecteur d’accès initial ne soit pas entièrement confirmé, les enquêteurs ont découvert que l’intrusion a conduit au déploiement d’un chargeur appelé PerfhLoader, qui a déployé PondRAT, une variante allégée de POOLRAT. En parallèle de PondRAT, les attaquants ont livré des outils supplémentaires, notamment un captureur d’écran, un keylogger, un voleur de credentials Chrome, Mimikatz, FRPC et des logiciels proxy.

PondRAT est utilisé depuis 2021. Il offre des fonctionnalités RAT basiques telles que la lecture et l’écriture de fichiers, l’exécution de processus et l’exécution de shellcode. Pendant plusieurs mois, le groupe a combiné PondRAT avec ThemeForestRAT avant de passer à un RAT plus discret nommé RemotePE.

Plus précisément, une fois déployé, PondRAT peut charger ThemeForestRAT directement en mémoire ou via un chargeur dédié. ThemeForestRAT offre une fonctionnalité beaucoup plus large, prenant en charge plus de vingt commandes pour énumérer fichiers et disques, manipuler des processus, supprimer des données de manière sécurisée, tester les connexions réseau et injecter du shellcode. Il montre également une conscience environnementale en surveillant les sessions RDP et l’activité des périphériques USB.

La dernière étape de la chaîne d’attaque est RemotePE, un RAT C++ plus sophistiqué récupéré via RemotePELoader et DPAPILoader. Réservé aux cibles à haute valeur, RemotePE utilise l’API de protection des données de Windows (DPAPI) pour le keying environnemental, rendant l’analyse beaucoup plus difficile sans accès au système de la victime.

Cette progression, de PondRAT à ThemeForestRAT et enfin RemotePE, montre comment Lazarus superpose soigneusement ses outils, en commençant par des chargeurs simples et en escaladant vers des implants plus discrets et riches en fonctionnalités. Pour anticiper les intrusions potentielles, la plateforme SOC Prime fournit aux équipes de sécurité une suite complète prête pour l’entreprise, combinant IA, automatisation et renseignement en temps réel pour permettre aux organisations de prévenir les attaques sophistiquées et de réduire les risques de fuites de données.