Une coordination par un avis des agences de cybersécurité et de renseignement d’Amérique du Nord, d’Europe et d’Australie confirme une campagne de cybereespionnage de deux ans par l’unité 26165 du GRU russe (APT28, Forest Blizzard, Fancy Bear). La campagne cible les fournisseurs de logistique et de technologie facilitant l’aide étrangère à l’Ukraine.

Détectez les attaques d’APT28 (Forest Blizzard, Fancy Bear) contre les entreprises occidentales

Depuis une invasion à grande échelle de l’Ukraine, les groupes cybercriminels d’origine russe ont ciblé sans relâche l’Ukraine et ses alliés pour l’espionnage et la destruction. Parmi eux, comme APT28utilisent continuellement l’Ukraine comme terrain d’essai pour élargir leur surface d’attaque vers les arènes politiques européennes et nord-américaines, ce que nous observons actuellement.

Par exemple, en octobre 2023, l’APT28 russe a piraté les secteurs public et privé en France, utilisant les mêmes vulnérabilités et TTP qu’en Ukraine pendant 2022-2023. De même, en mai 2024, l’Allemagne a révélé une campagne de longue durée par APT28, provoquant la condamnation de l’Union européenne (UE), de l’Organisation du traité de l’Atlantique nord (OTAN) et du Royaume-Uni. Selon CISA, la Russie restera une menace cybernétique majeure en fusionnant l’espionnage cybernétique, l’influence et les capacités d’attaque, en maintenant son objectif principal de cibler les infrastructures critiques aux États-Unis ainsi que dans les pays alliés et partenaires.

Depuis le déclenchement d’une guerre à grande échelle, SOC Prime a aidé l’Ukraine et ses alliés à se défendre contre l’agression russe. Notre équipe recherche, développe et teste constamment des règles de détection basées sur les rapports CERT-UA et la CTI mondiale, fournissant du contenu de détection pour aider à contrecarrer les attaques destructrices de la Russie.

Inscrivez-vous sur la plateforme SOC Prime pour accéder à une large collection de règles de détection adressant les TTP utilisés par APT28 dans l’attaque en cours. Cliquez sur le Explorer les Détections bouton ci-dessous et plongez immédiatement dans un ensemble pertinent d’algorithmes de détection compatibles avec plusieurs solutions SIEM, EDR et Data Lake, alignés avec MITRE ATT&CK, et enrichis de manière exploitable CTI.

Les défenseurs cybernétiques à la recherche de plus de contenu adressant les TTP utilisés par les acteurs sponsorisés par l’État russe peuvent parcourir le marché Threat Detection en utilisant le tag «CERT-UA». De plus, les professionnels de la sécurité peuvent appliquer les tags «APT28, » « BlueDelta, » « Fancy Bear, » et « Forest Blizzard » pour affiner la recherche.

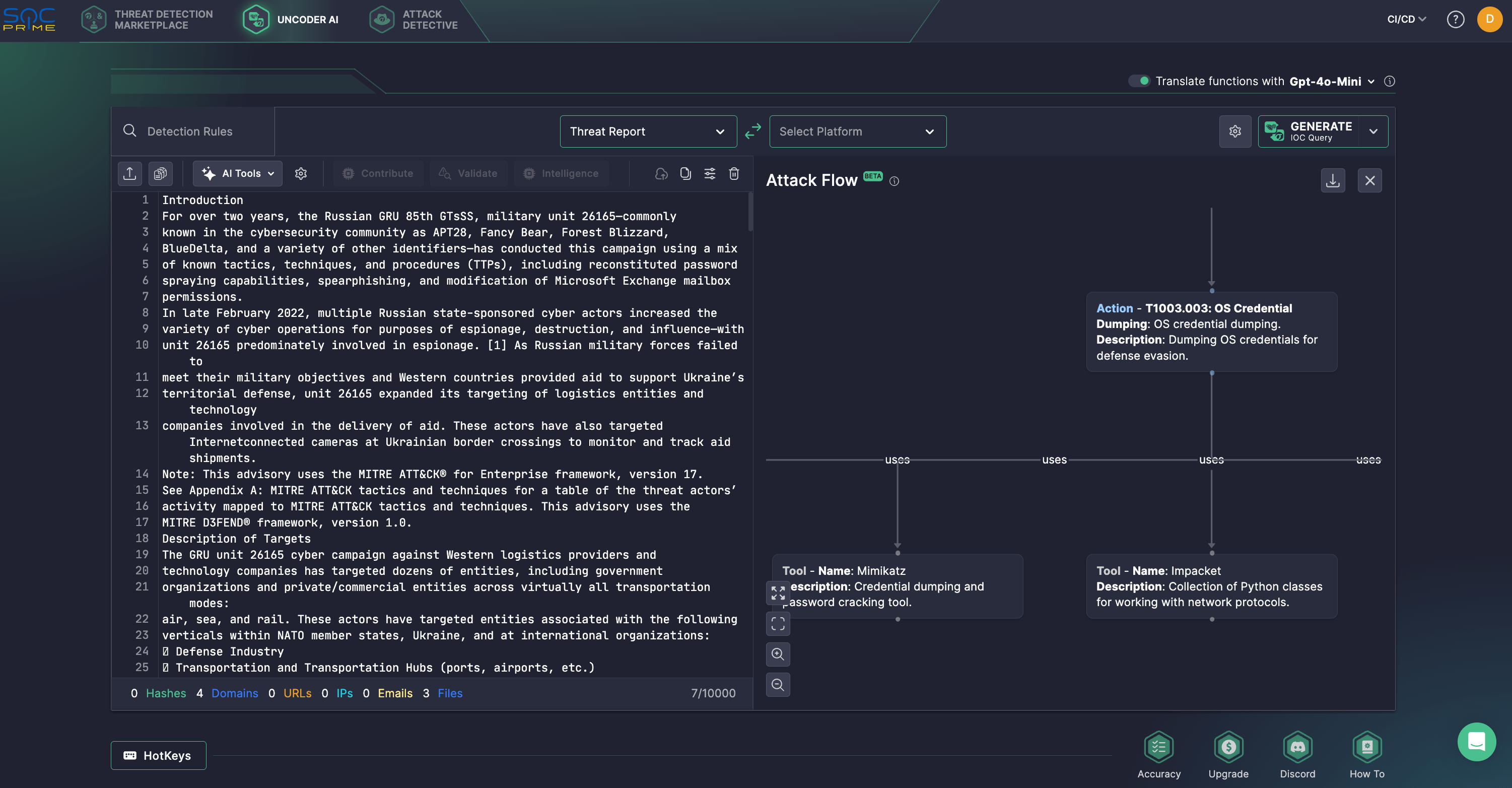

Pour rationaliser l’investigation des menaces, les experts en sécurité peuvent utiliser Uncoder AI – un IDE privé et copilot pour l’ingénierie de détection axée sur les menaces – maintenant complètement gratuit et disponible sans limites de jetons sur les fonctionnalités de l’IA. Générez des algorithmes de détection à partir de rapports de menace bruts, activez des balayages rapides de l’IOC dans des requêtes optimisées pour la performance, prédisez les étiquettes ATT&CK, optimisez le code de la requête avec des conseils IA et traduisez-le entre plusieurs langues SIEM, EDR et Data Lake.

En plus, Uncoder AI offre une nouvelle fonctionnalité inspirée du projet open-source Attack Flow de MITRE pour aider les défenseurs à passer de comportements isolés à des séquences adverses complètes. En utilisant le avis de cybersécurité, les professionnels de la sécurité peuvent le transformer en un flux visuel, mettant en évidence les chaînes TTP pour informer de la logique de détection proactive, au-delà des IOC. Dans ce but, Uncoder AI utilise Llama 3.3 personnalisé pour l’ingénierie de détection et le traitement du renseignement sur les menaces, hébergé sur le cloud privé SOC Prime SOC 2 Type II pour une sécurité maximale, la confidentialité et la protection de la propriété intellectuelle.

Analyse des Attaques d’APT28 : Campagne Contre le Secteur Logistique et Technologique Occidental

Le 21 mai 2025, des partenaires internationaux en cybersécurité ont émis un avis de cybersécurité (alerte de CISA AA25-141A) axé sur une campagne de cyber-espionnage menée par des acteurs russes parrainés par l’État visant des entreprises technologiques et logistiques, en particulier celles impliquées dans la livraison et la coordination de l’aide étrangère à l’Ukraine.

Des adversaires liés au 85ème Centre de Service Spécial Principal du GRU russe (unité militaire 26165) et largement reconnus sous les alias tels que APT28 (alias BlueDelta, Fancy Bear ou Forest Blizzard) ont mené des cyberattaques exploitant une combinaison de TTP connus. Fin février 2022, plusieurs groupes soutenus par la nation russe ont intensifié leurs opérations pour soutenir les efforts d’espionnage, de perturbation et de propagande. Parmi eux, l’unité 26165 s’est principalement concentrée sur la collecte de renseignement. À mesure que l’agresseur rencontrait des revers sur le champ de bataille et que les nations occidentales augmentaient leur aide à l’Ukraine, cette unité a élargi son ciblage cybernétique pour inclure des entreprises de logistique et de technologie soutenant la livraison d’aide.

L’unité 26165 soutenue par le GRU a un historique de phishing ukrainien sur les entités du secteur public. Par exemple, à la fin octobre 2024, le collectif de hackers, également suivi sous le nom de UAC-0001 par le CERT-UA, a utilisé une commande PowerShell cachée dans le contenu du presse-papiers comme méthode d’accès initiale. Cette technique a servi de passerelle pour des activités offensives suivantes, notamment le vol de données et le déploiement du malware METASPLOIT.

Pendant plus de deux ans, les adversaires se sont concentrés sur un large éventail de fournisseurs de logistique et de technologie occidentaux, compromettant ou tentant de compromettre de nombreuses cibles, y compris des organisations gouvernementales et commerciales dans presque tous les modes de transport, comme l’air, le maritime et le rail. Leurs cibles s’étendent à plusieurs secteurs dans les pays de l’OTAN, l’Ukraine et les organisations internationales. Pendant leurs opérations, les acteurs de la menace ont élargi leurs efforts en identifiant et en ciblant ensuite des organisations supplémentaires au sein de l’industrie du transport qui maintenaient des relations commerciales avec les victimes initiales, exploitant ces connexions de confiance pour accéder plus profondément aux systèmes ciblés.

De plus, APT28 a mené des activités de reconnaissance contre au moins une organisation impliquée dans la fabrication de composants de systèmes de contrôle industriels utilisés dans les opérations ferroviaires, bien qu’il n’y ait pas de confirmation d’une intrusion réussie. Les attaquants ont également exploité des vulnérabilités dans divers appareils SOHO, les utilisant pour soutenir leurs activités offensives secrètes et acheminer le trafic malveillant à travers des systèmes situés à proximité de leurs cibles prévues.

Les opérations du groupe impliquent la tentative de deviner des identifiants via une infrastructure anonymisée avec des IP tournantes et des connexions TLS chiffrées pour échapper à la détection et en abusant de l’infrastructure accessible au public, comme les VPN d’entreprise, à travers des vulnérabilités connues et des attaques par injection SQL. Les adversaires utilisent également des emails de spearphishing se faisant passer pour des entités de confiance contenant des liens malveillants ou des pièces jointes menant à des pages de connexion usurpées ou à des téléchargements de malware, certaines attaques reposant sur la contournement de MFA et CAPTCHA. Au stade initial de l’attaque, APT28 repose également sur l’exploitation des vulnérabilités pour obtenir l’accès et voler des données, y compris une faille critique d’Outlook (CVE-2023-23397), des vulnérabilités de Roundcube et CVE-2023-38831, un problème de sécurité connu de WinRAR.

Après avoir obtenu un accès initial, les adversaires effectuent une reconnaissance sur le personnel clé et les systèmes, utilisent des outils comme Impacket, PsExec et RDP pour le déplacement latéral, exfiltrent des données à l’aide de fichiers .zip et OpenSSH, manipulent les autorisations des boîtes aux lettres pour un accès continu, nettoient les journaux d’événements pour cacher leur activité, et d’autres activités offensives pour propager l’infection plus loin. Ils déploient également une gamme de malwares dans des attaques axées sur la logistique, notamment HEADLACE et MASEPIE, tandis que d’autres souches comme OCEANMAP et STEELHOOK ont été vues dans des campagnes ciblant différents secteurs.

L’unité 26165 établit également une persistance via des tâches planifiées, des clés de registre et des raccourcis malveillants dans les dossiers de démarrage. Quant aux méthodes d’exfiltration, ils préparent les données et les exfiltrent à l’aide de PowerShell, de malware et d’outils système intégrés. En utilisant des protocoles légitimes, l’infrastructure locale et en retardant les activités d’exfiltration, ils sont capables de maintenir un accès à long terme et furtif aux données sensibles.

En plus de cibler les entreprises de logistique, les opérations offensives du groupe se sont également étendues à la compromission des caméras IP à travers l’Ukraine et les pays voisins de l’OTAN. Depuis mars 2022, les attaquants ont mené des campagnes à grande échelle utilisant des requêtes RTSP DESCRIBE avec des identifiants par défaut ou forcés pour accéder aux flux en direct et recueillir des renseignements.

Pour renforcer la défense contre des attaques sophistiquées comme celles orchestrées par l’unité 26165 du GRU, les organisations devraient mettre en œuvre la segmentation du réseau, appliquer les principes de confiance zéro , restreindre les mouvements latéraux et surveiller les journaux pour détecter des anomalies. Des mesures supplémentaires de protection incluent la restriction de l’accès aux plateformes d’hébergement et de simulation d’API, l’utilisation uniquement des systèmes approuvés pour la gestion des informations sensibles, et l’audit de toute utilisation non autorisée de comptes personnels dans les communications officielles.

Avec les attaques d’APT28 reflétant des efforts soutenus et évolutifs pour compromettre les entités liées à l’aide occidentale et aux chaînes d’approvisionnement, des mesures de cybersécurité proactives sont cruciales pour l’Ukraine et les alliés de l’OTAN afin de gérer efficacement et de renforcer leur posture de cybersécurité. La suite de produits prête pour l’entreprise de SOC Prime, soutenue par l’IA, l’automatisation, le renseignement en temps réel sur les menaces et bâtie sur des principes de confiance zéro, aide les équipes de sécurité à résister aux attaques émergentes d’APT tout en donnant un avantage concurrentiel sur les capacités offensives du cyber-agresseur.