La communauté de la cybersécurité fait face à une crise causée par la menace croissante d’attaques de ransomware de grande envergure. Poursuivant la tendance de 2020, le ransomware continue d’être le problème numéro un en 2021, avec la sophistication croissante des intrusions et un nombre constamment croissant d’affiliés malveillants.

Les grandes entreprises restent la cible principale. Pourtant, les taux augmentent, et depuis 2019, les paiements de rançon montrent une augmentation de plus de 170% chaque année, selon le Rapport Ransomware 2021 de Palo Alto Networks. En outre, la recherche menée par Sophos montre que les victimes (32%) ont tendance à payer la rançon malgré des demandes de paiement extrêmement élevées.

Dans ces directives, nous allons plonger profondément dans les statistiques de ransomware de 2021, retracer les grandes tendances, explorer les tactiques, techniques et procédures (TTP) appliquées par les collectifs de ransomware, résumer les meilleures pratiques pour se défendre contre la menace du ransomware, et fournir un ensemble de détections organisées de SOC Prime pour sécuriser votre infrastructure organisationnelle :

Pour en savoir plus sur les tendances du ransomware de l’année dernière, vous pouvez consulter notre Rapport sur l’Innovation de la Détection en tant que Code 2020, particulièrement la section « Principales Exploits & Menaces de 2020 ».

Statistiques et tendances du ransomware 2021

Le directeur du F.B.I. Christopher A. Wray compare la menace du ransomware au problème du terrorisme mondial dans les jours qui ont suivi l’attaque du 11 septembre 2001. Pour mieux comprendre pourquoi le ransomware est devenu un défi critique pour les praticiens de la sécurité, examinons les principales tendances dans le paysage des menaces 2020-2021.

Les grandes entreprises sont en danger

Les acteurs du ransomware s’attaquent aux grosses sommes d’argent. Ils sont moins préoccupés par l’industrie tout en mettant plus d’efforts pour attaquer des entreprises de plus grande envergure et échelle. La liste des grandes victimes de ransomware inclut les principaux fabricants de technologies mondiaux (Acer, Quanta, Bombardier), les principaux fournisseurs de biens (JBS, Royal Shell), les grandes institutions éducatives (Université de Stanford, Université de Californie, Université du Colorado), les fournisseurs d’infrastructures critiques (Colonial Pipeline, Companhia Paranaense de Energia), les grands cabinets d’avocats (Jones Day), les institutions financières (Travelex, Flagstar), les compagnies d’assurance (AXA), les institutions de santé (Capital Medical Center, Bridgeway Senior Healthcare), et plus encore. En fait, les adversaires font des calculs simples et s’attendent à recevoir la plus grande rançon possible de cibles de grande envergure. Par conséquent, les grandes entreprises sont maintenant constamment en danger puisque les pirates sont motivés par la pratique de l’extorsion réussie.

Payouts de rançon astronomiques

En 2021, la communauté de la cybersécurité a observé un changement significatif dans les paiements de rançons par rapport à 2019-2020. Palo Alto Networks déclare qu’actuellement, le paiement moyen de rançon est de 312 493 $, alors qu’en 2019, il était de 115 123 $. Les appétits des hackers grandissent férocement. En 2019, la demande de rançon la plus élevée était de 15 millions de dollars, tandis qu’en 2020, elle a grimpé à 30 millions de dollars.

Malgré des ambitions croissantes, les hackers assouvissent fréquemment leurs envies financières. Les victimes ont tendance à payer d’énormes rançons pour récupérer leurs données et prévenir les fuites de données. En mars 2021, CNA Financial Corp. a payé 40 millions de dollars pour reprendre le contrôle de son réseau après une attaque de ransomware. Et en juin 2021, le fournisseur de viande éminent JBS a payé une rançon de 11 millions de dollars pour reprendre ses opérations.

La double extorsion est en hausse

À la fin de 2019, les affiliés de Maze RaaS ont commencé à voler des données sensibles du réseau infecté avant le processus de cryptage. En conséquence, malgré la possibilité de restaurer des informations à partir de sauvegardes, les victimes ont été poussées à payer des sommes plus importantes pour éviter la fuite des données. Cette approche a établi une tendance très populaire de double extorsion qui a été rapidement adoptée par la plupart des mainteneurs de Ransomware-as-a-Service (RaaS).

Selon l’ analyse de Palo Alto Networks, NetWalker était le plus prolifique dans l’application de l’approche de double extorsion. Au cours de 2020-2021, cette famille de ransomware a divulgué des données sensibles de 113 organisations à travers le monde. RagnarLocker a pris la deuxième place, avec 26 victimes ayant vu leurs données compromises dans le monde entier. De plus, des acteurs aussi éminents que REvil and DarkSide adoptent largement les pratiques de double extorsion pour augmenter leurs gains potentiels.

Augmentation du RaaS

À ce jour, un nombre très limité d’acteurs de menace poursuivent des campagnes individuelles de ransomware. La plupart des affiliés malveillants sont engagés dans des programmes de Ransomware-as-a-Service (RaaS). Le RaaS permet même aux script kiddies de participer au grand jeu en utilisant les échantillons de ransomware existants pour mener des attaques. Par conséquent, le RaaS a un monopole dans l’arène malveillante grâce à sa simplicité d’exécution et à ses profits extrêmes.

Par exemple, les mainteneurs de REvil ont adopté le programme RaaS pour engager de nouveaux membres et être capables d’appliquer un schéma de multi-extorsion. Maintenant, ils fournissent gratuitement des attaques DDoS et des appels VoIP aux médias à leurs affiliés afin qu’ils puissent exercer une pression supplémentaire sur leurs victimes. Un schéma similaire est utilisé par l’anneau RaaS de DarkSide ainsi que DoppelPaymer et NetWalker.

Nouvelles plateformes OS

Les adversaires élargissent leurs horizons en laissant moins d’espace sécurisé pour les organisations à l’échelle mondiale. L’année 2021 montre une tendance à cibler les systèmes Linux aux côtés des traditionnels Microsoft Windows et Apple macOS. Par exemple, le ransomware prolifique DarkSide a la capacité de fournir des binaires ELF (Executable and Link Format) pour attaquer les données sur les machines Linux. De plus, il existe des échantillons de ransomware conçus pour cibler exclusivement les appareils Linux, comme le ransomware Tycoon.

Malware de commodité plus courante

Les acteurs du ransomware utilisent fréquemment des malwares de commodité pour obtenir un accès initial au réseau ciblé et délivrer la charge finale. Cette tendance ne fait que s’intensifier en 2021, avec de plus en plus de développeurs impliqués dans le jeu du ransomware. Selon l’ enquête de Group-IB, les échantillons les plus populaires utilisés par les opérateurs de ransomware sont Trickbot, Qakbot, Dridex, IcedID, Zloader, Buer, et Bazar.

Évocation d’attaques DDoS

Les acteurs du ransomware sont constamment à la recherche de nouvelles approches pour augmenter leurs profits. L’année dernière, plusieurs familles de ransomware ont réintroduit la pratique du « bon vieux » déclenchement d’attaques par déni de service distribué (DDoS) contre les ressources web des victimes pour leur mettre une pression supplémentaire. En particulier, les opérateurs de ransomware Avaddon et DarkSide ont lancé des attaques DDoS contre des entreprises victimisées après qu’elles ont refusé de coopérer lors des négociations de rançon.

Expansion de l’écosystème de ransomware

Au cours des dernières années, le ransomware est devenu un crime organisé. Les attaques de haut niveau impliquent généralement un nombre impressionnant d’affiliés fournissant des services les uns aux autres. Par exemple, les mainteneurs de botnets et les revendeurs de comptes aident les acteurs du ransomware à obtenir un accès initial au réseau. Les collectifs utilisent cet accès initial pour prendre le contrôle de l’ensemble de l’infrastructure et exfiltrer des données sensibles. Dans certains cas, ces données sont transférées à l’équipe d’analystes Black Hat qui évalue le statut financier de l’entreprise, recherche d’éventuelles failles de sécurité et cherche des données potentiellement incriminantes. Ensuite, l’acteur du ransomware achète le logiciel de ransomware pertinent auprès de développeurs du dark web et contacte les mainteneurs de malware de commodité pour poursuivre l’intrusion. Au moins 15 nouveaux programmes d’affiliation de ransomware ont vu le jour en 2020, y compris DarkSide, Phobos, Avaddon, et LockBit. Et d’autres variantes devraient émerger dans les années à venir.

Acteurs APT impliqués dans le grand jeu du ransomware

En 2020, des groupes de menaces persistantes avancées (APT) de premier plan ont commencé à lancer des campagnes motivées par des raisons financières. Par exemple, Lazarus et APT27 ont été identifiés pour utiliser leur infrastructure malveillante pour des attaques de ransomware. Cela signifie que le paysage du ransomware va devenir encore plus sophistiqué en raison des TTP empruntés aux collectifs parrainés par des États.

Escalade du ransomware : Du malware au cybercrime

En résumant les tendances décrites ci-dessus, il devient clair que le ransomware s’est déjà transformé en une entreprise cybercriminelle sophistiquée, avec de nombreux acteurs, sous-traitants, chaînes d’approvisionnement, flux de revenus supplémentaires, et bien sûr, des concurrents se disputant les cibles les plus lucratives. Tout comme chaque marché mature, le business du ransomware traverse le processus de segmentation afin que chaque acteur puisse prendre la niche qui lui convient et contribuer à la croissance globale du « marché ». En analysant les compétences, capacités, cibles et approches des mainteneurs de ransomware, l’équipe de SOC Prime peut identifier trois principaux types d’acteurs sur le marché actuel du ransomware. Chaque segment a ses forces et ses limites.

Ransomware de masse. Comme son nom l’indique, ce type de menace préfère les attaques de masse plutôt que les frappes ciblées. Le ransomware de masse a la plus large zone de couverture et ne se soucie pas beaucoup du profil des victimes. La distribution et l’orchestration sont automatisées dans la plupart des cas, et les cibles sont des ordinateurs individuels (domestiques, d’entreprise, publics). Dans ce cas, les acteurs de menace comptent sur la densité des attaques, qui compense la faible conversion des machines ciblées en machines infectées. De plus, comme les victimes sont principalement des individus ou des organisations de petite à moyenne taille, les paiements de rançon par coup réussi sont plutôt modestes et les récompenses pour les attaques sont modérées. Pourtant, le ransomware de masse nécessite des investissements faibles à moyens pour démarrer l’entreprise malveillante, ce qui attire à ce segment de nombreux affiliés dédiés.Ransomware de type APT. Cette niche du « marché » du ransom catégorise des intrusions très ciblées, complexes et sophistiquées. Les acteurs expérimentés et matures choisissent soigneusement leurs victimes, qui sont les grandes entreprises de classe mondiale, les grandes entités gouvernementales ou d’autres grandes cibles renommées. Avant de lancer les attaques, les acteurs de type APT passent des mois à enquêter sur le statut financier de la victime et sur les points faibles du réseau ciblé. Une préparation aussi minutieuse permet d’atteindre le plus haut taux de conversion possible cible infectée. De plus, les sommes des paiements pour l’attaque réussie sont impressionnantes. Cependant, entrer dans le segment du ransomware de type APT nécessite des investissements moyens à élevés, rendant le lancement une tâche complexe. Par conséquent, le nombre d’acteurs dans ce segment tend à être stable.

Ransomware-as-a-Service (RaaS). Ce segment implique des acteurs cybercriminels qui servent de « consommateurs » des variantes de ransomware livrées par les développeurs de ransomware. Similaire au modèle de business Software-as-a-Service, les livrables de ransomware sont vendus ou loués aux adversaires qui les exploitent pour des attaques ciblées.

Principales familles de ransomware de 2021

Les distinctions entre les trois principaux acteurs du business du ransomware sont considérables, donc, ils ne peuvent pas être comparés directement. Plongeons dans chaque segment séparément pour faire un aperçu des collectifs les plus actifs. La comparaison faite pour les familles de ransomware de masse permet d’identifier Nefilim, DoppelPaymer, Avaddon, Defray777 comme les acteurs les plus actifs dans ce segment. En explorant la division de ransomware de type APT, les experts de SOC Prime identifient Ryuk, REvil (Sodinokibi), DarkSide comme les groupes les plus notoires. De plus, les chercheurs en sécurité de Group-IB, Palo Alto Networks et Coveware mettent en lumière Maze, Egregor, Conti, NetWalker, Pysa, Clop, Ragnar Locker, MedusaLocker, et LockBit comme des anneaux RaaS prolifiques.

Tactiques et techniques

Les acteurs du ransomware augmentent continuellement la complexité de leurs opérations et introduisent de nouveaux outils pour compromettre leurs cibles. L’analyse des principales TTP par SOC Prime aboutit à plusieurs points clés qui décrivent les approches malveillantes actuelles typiques pour chaque segment de marché du ransomware.

Ransomware de masse

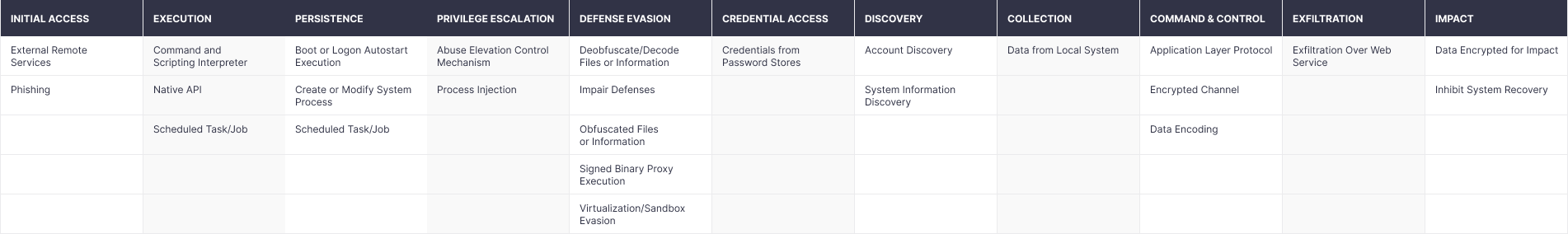

En parlant du segment de ransomware de masse, les adversaires exploitent des outils et des approches simples mais fiables pour mener l’attaque. Généralement, le cryptage est déclenché juste après l’infection initiale, sans propagation supplémentaire sur le réseau. Le vecteur principal d’infection est le phishing. Aussi, la niche du ransomware de masse s’appuie fréquemment sur les services RDP exposés, les VPNs sans authentification à deux facteurs (2FA), et les malware de commodité (Trickbot, Bazar, SDBBot, Qakbot). Pour télécharger ou exécuter la charge malveillante, les acteurs de menace utilisent des outils tels que PowerShell, Windows Command Shell, et Visual Basic. De plus, ils abusent d’API natives du système d’exploitation à des fins similaires. La structure complète des tactiques et techniques populaires appliquées par les acteurs de ransomware de masse que vous pouvez explorer dans le tableau ci-dessous.

Figure 1. Tactiques et Techniques Appliquées par le Segment de Ransomware de Masse

Ransomware de type APT

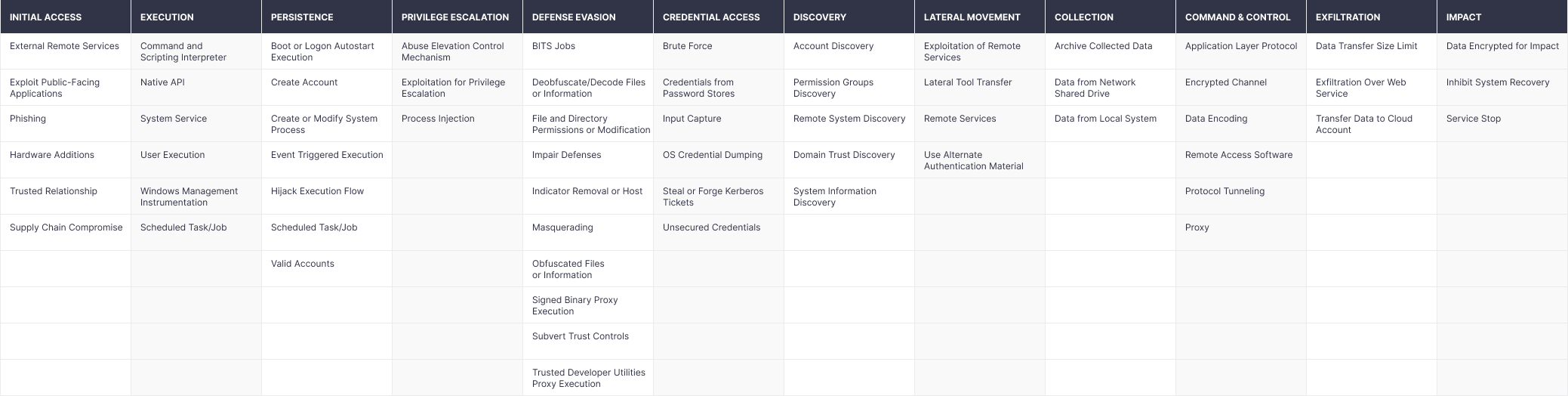

Les acteurs du ransomware de type APT exploitent généralement des outils et méthodes sophistiqués pour infiltrer le réseau et se propager à travers celui-ci pour la reconnaissance. Généralement, les attaques sont très ciblées et les adversaires passent des mois à l’intérieur du réseau d’entreprise à explorer ses points faibles. Le cryptage ne commence qu’après que les pirates soient sûrs de tous les angles morts qui pourraient être utilisés pour l’intrusion réussie. Une telle approche aboutit à un gel complet du réseau pour un maximum de dommages. En plus des serveurs RDP exposés, les acteurs de menace exploitent fréquemment des vulnérabilités connues pour accéder initialement. En outre, les groupes de ransomware de type APT peuvent s’appuyer sur les attaques de chaîne d’approvisionnement pour pénétrer. La variété des méthodes d’attaque est vaste, certaines d’entre elles étant introduites à partir de la panoplie des groupes APT, rendant ces attaques dangereuses et difficiles à détecter. L’aperçu complet des techniques et tactiques utilisées par ce segment de ransomware vous pouvez l’explorer ci-dessous.

Figure 2. Tactiques et Techniques Appliquées par le Segment Ransomware de Type APT

Points chauds

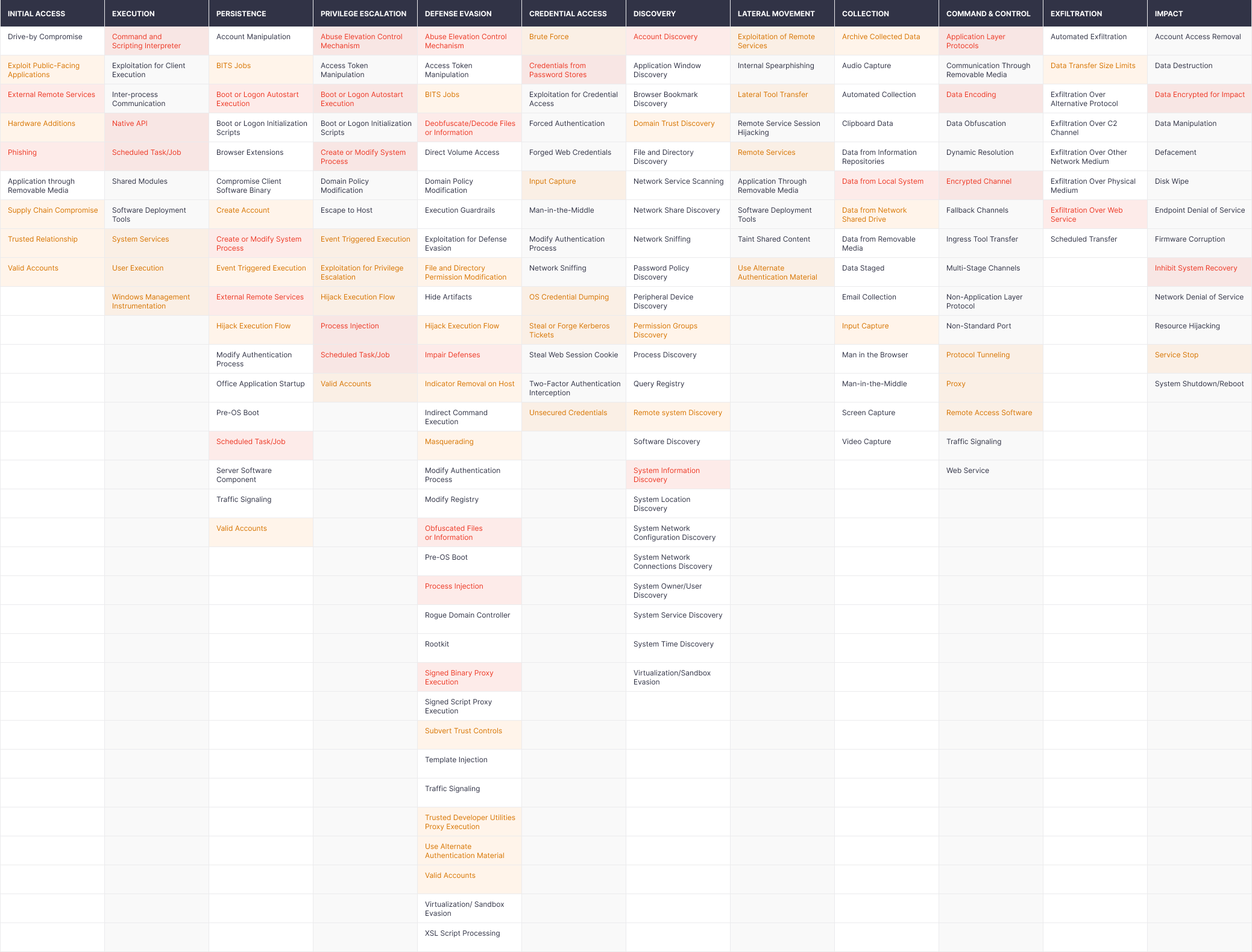

L’analyse des TTP utilisées par divers acteurs de ransomware montre qu’il existe une liste de points chauds les plus fréquemment utilisés par différents groupes de ransomware, indépendamment de leur niche. En fait, l’équipe de SOC Prime les identifie comme les points les plus importants qui devraient être constamment vérifiés par le Centre des opérations de sécurité (SOC) et le Centre de défense cybernétique (CDC) pour prévenir l’intrusion. La liste de ces points chauds vous pouvez la voir ci-dessous. La couleur rouge met en évidence les techniques les plus populaires, suivies par l’orange soulignant les fréquentes et le blanc marquant celles observées dans les attaques.

Figure 3. Carte des Points Chauds des Tactiques et Techniques Utilisées par les Acteurs de Ransomware

Le principal produit de SOC Prime, la Threat Detection Marketplace, peut aider considérablement les praticiens de SecOps et de CDC dans leur lutte contre la menace du ransomware. Notre plateforme agrège des milliers d’éléments de contenu SOC qui permettent de détecter l’infection avant que la routine de cryptage ne soit lancée. Les règles du Threat Detection Marketplace, les analyseurs, les configurations, et d’autres types de contenu sont directement mappés auⓇ Framework MITRE ATT&CK — , donnant la possibilité de détecter à la fois les

tactiques, techniques et sous-techniques particulières appliquées par un acteur de ransomware spécifique et les TTP qui sont liés à la menace du ransomware en général. En fait, la majorité des « points chauds » de ransomware sont couverts par le contenu du Threat Detection Marketplace.

Meilleures pratiques pour la défense contre le ransomware

Les TTP diffèrent pour chaque segment de ransomware, les pratiques de défense doivent donc varier en conséquence.

-

Ransomware de masse. En parlant du segment de masse, la chaîne de destruction de l’attaque est assez simple, par conséquent, les pratiques de défense sont les suivantes :

-

Passerelles de sécurité des e-mails. Des services de ce type issus de la boîte à outils de prévention des ransomwares sont utilisés pour protéger les serveurs de messagerie de l’organisation contre les notifications malveillantes qui peuvent être utilisées pour répandre des ransomwares. -

Protection antivirus. Choisir des solutions antivirus fiables peut également protéger l’infrastructure de l’organisation contre les attaques de ransomwares du marché de masse.

-

-

Ransomware de type APT. Pour se protéger contre les intrusions lancées par les acteurs de ce segment, les organisations ont besoin de couches de défense plus avancées.

- Surveillance, détection et réponse. Compte tenu du fait que la phase de reconnaissance de ces attaques nécessite une quantité de temps considérable, la meilleure opportunité de prévenir une compromission est d’identifier les premiers signes d’activité malveillante à l’intérieur de votre réseau. Il est important d’enregistrer toute la télémétrie possible et de la garder à portée de main dans le stockage. L’accès à l’ensemble complet de télémétrie permet une chasse rétrospective et permet aux équipes SecOps de maîtriser leurs opérations de sécurité. Threat Detection Marketplace pourrait être un instrument utile en route. La plateforme de SOC Prime fournit un contexte de menace complet, qui fonctionne bien pour les alertes en temps réel et la chasse rétrospective. En outre, notre base de contenu de plus de 100K est enrichie chaque jour par une communauté de 300 chasseurs de menaces expérimentés, garantissant un contenu à la pointe des menaces les plus récentes.

- SOC. Investir dans le SOC de l’organisation peut jouer un rôle crucial pour renforcer les capacités de défense cybernétique contre les campagnes de ransomwares constamment émergentes. Les organisations peuvent également faire appel à des fournisseurs tiers fiables offrant le SOC sous forme de service pour bénéficier d’une protection 24/7 allant d’une enquête approfondie sur les menaces, une surveillance continue, et une réponse rapide aux incidents en s’appuyant sur la pile SIEM et XDR de l’organisation.

- Solutions EDR. Profiter des solutions de détection et réponse des points de terminaison (EDR) de nouvelle génération peut constituer un investissement précieux pour défendre l’infrastructure de l’entreprise contre des ransomwares de type APT. Avec les EDR, les équipes de sécurité bénéficient d’une surveillance en temps réel complète des données des points de terminaison leur permettant de détecter à temps les tentatives les plus audacieuses des adversaires et de les empêcher de se propager dans l’environnement de l’organisation.

- Opérations de chasse aux menaces. Les spécialistes de BlueTeam sont essentiels dans la lutte contre la menace des ransomwares de type APT. Bien que l’automatisation du SOC soit cruciale, les solutions automatisées peuvent manquer les vecteurs d’attaque sophistiqués et uniques. Par conséquent, les compétences et l’expertise des ingénieurs de la chasse aux menaces sont nécessaires pour identifier les incidents de sécurité que les détections automatisées ne captent pas. Pour en savoir plus sur les meilleures pratiques de chasse aux menaces, vous pouvez explorer un manuel perspicace de notre ingénieur principal en chasse aux menaces Adam Swan ou vous inscrire à la Cyber Library pour approfondir vos connaissances en cybersécurité gratuitement.

Outre les recommandations mentionnées ci-dessus, la sensibilisation à la sécurité, les sauvegardes et les correctifs restent des points clés pour la prévention des ransomwares.

Sensibilisation. Former les employés internes sur les violations de données induites par les ransomwares et d’autres problèmes commerciaux critiques sous forme de formations régulières ou d’ateliers peut aider à accroître la sensibilisation à la sécurité à l’échelle de l’entreprise et à prévenir les pertes potentielles.

Sauvegardes. S’assurer que toutes les informations vitales au sein de votre environnement d’entreprise passent régulièrement par des procédures de sauvegarde pourrait sauver l’organisation des conséquences dévastatrices d’une attaque. Sauvegardez les fichiers et configurations confidentiels, testez régulièrement les sauvegardes, assurez-vous qu’elles sont hors ligne et non connectées au réseau de l’entreprise. C’est important car de nombreux exemplaires de ransomwares tentent de chiffrer ou de supprimer les sauvegardes accessibles.

Correctifs en temps opportun. Il est crucial de s’assurer que tous les systèmes d’exploitation, applications et micrologiciels au sein de l’organisation sont mis à jour vers la dernière version sécurisée. Les systèmes de gestion des correctifs centralisés et une stratégie d’évaluation des risques appropriée peuvent alimenter les efforts de gestion des correctifs organisationnels et bloquer la majorité des intrusions.

Aussi, pour connaître les meilleures pratiques générales de protection contre les ransomwares, vous pouvez explorer un mémo publié par la Maison Blanche dans le contexte de l’escalade des attaques par ransomware.

Contenu SOC pour détecter les attaques de ransomware

Booster continuellement les capacités de détection des ransomwares des plateformes de sécurité en usage permet une défense proactive de la cybersécurité pour votre organisation. Chaque mois, les développeurs du Programme de Prime de Menace et l’équipe de contenu SOC Prime publient sur le Marché de Détection de Menaces des dizaines d’éléments de contenu SOC qui aident à détecter les techniques, outils et activités suspectes, ce qui peut indiquer une phase active d’une attaque ransomware.

Pour assister les praticiens de la sécurité dans la lutte contre les menaces critiques, nous avons rassemblé les principales règles Sigma utiles pour la détection des attaques par ransomware. Tout le contenu est directement mappé au MITRE ATT&CK® cadre et contient les références et descriptions correspondantes :

Techniques et procédures de SINGLEMALT / KEGTAP / Ryuk

Ryuk possible ou autre expéditeur de paquet magique Wake-On-Lan (via network_connection)

Chaînes DriveMgr implantées par le bot Phorpiex & Téléchargement du ransomware Avaddon

Egregor RaaS (Ransomware as a Service) continue le chaos

Commandes anti-légalisation exécutées par Defray777

Les acteurs de la menace du ransomware Maze utilisent reg.exe (Comportement Sysmon)

EKANS/SNAKE Ransomware (détection Sysmon)

Détection du ransomware CLOP (Sysmon)

Ransomware Nemty (abus de LOLBins)

Persistance du Ransomware Ryuk

Nouvelle version du Ransomware Ryuk (08.04.2021)

Détection du ransomware Clop (22/03/2021)

Détection du ransomware LockBit

Détection du ransomware Avaddon (Comportement Sysmon)

Cible du ransomware Conti sur le secteur de la santé

Gootkit et Ransomware REvil ciblant les utilisateurs allemands – Novembre 2020

NEMTY Successor, Ransomware Nefilim/Nephilim

Détection du Ransomware DoppelPaymer

Campagne Malspam Dépose IcedID et conduit au Ransomware REvil

Chaîne d’attaque du ransomware Conti

Analyse du comportement des ransomwares (MedusaLocker)

Attaque possible d’escalade de privilèges utilisant Dllhost.exe

Sodinokibi IoCs (détection Sysmon)

Détection du ransomware JSWorm

GPUpdate suspect sans arguments de ligne de commande

Échantillon du malware Sodinokibi ‘REvil’ (Comportement Sysmon) (22-Juillet-2020)

De plus, vous pouvez consulter la liste complète du contenu du Marché de Détection de Menaces associé aux attaques par ransomware ici.

Références :

- https://start.paloaltonetworks.com/unit-42-ransomware-threat-report.html

- https://www.group-ib.com/resources/threat-research/ransomware-2021.html

- https://secure2.sophos.com/en-us/content/state-of-ransomware.aspx

- https://www.esentire.com/resources/library/six-ransomware-gangs-claim-290-new-victims-in-2021-potentially-reaping-45-million-for-the-hackers

- https://www.documentcloud.org/documents/20796934-memo-what-we-urge-you-to-do-to-protect-against-the-threat-of-ransomware

- https://www.coveware.com/blog/ransomware-attack-vectors-shift-as-new-software-vulnerability-exploits-abound

Vous cherchez plus de contenu sur la détection des menaces ? Inscrivez-vous au Marché de Détection de Menaces pour profiter de plus de 100K éléments de contenu SOC adressant les dernières attaques et personnalisés à votre environnement. Désireux de participer à des activités de chasse aux menaces et de créer vos propres règles de détection? Rejoignez notre Programme de Prime de Menace !

Aller à la plateforme Rejoindre le Programme de Prime de Menace