Avec une hausse de 250 % des cyberattaques contre l’Ukraine en 2022 et plus de 2 000 d’entre elles lancées par des acteurs de menace affiliés à la Russie depuis le début de la guerre à grande échelle, les défenseurs du cyberespace cherchent des moyens pour aider l’Ukraine et ses alliés à renforcer leur résilience cyber.

Le 3 avril 2023, le CERT-UA a émis une nouvelle alerte couvrant l’activité malveillante observée avec un accès non autorisé aux technologies de l’information et de communication d’une des entreprises de services publics ukrainiennes. En réponse à l’incident cyber, le CERT-UA a immédiatement effectué une enquête de criminalistique numérique et a révélé que la chaîne d’infection avait été déclenchée par l’installation de logiciels Microsoft Office 2019 sans licence, permettant ainsi aux acteurs de menace de déployer le malware DarkCrystal RAT sur les systèmes compromis. L’activité de l’adversaire suivie est attribuée au groupe de hackers UAC-0145.

Détecter la propagation de DarkCrystal RAT par le groupe UAC-0145

Pour aider les organisations à identifier en temps opportun l’activité malveillante associée à la propagation du malware DarkCrystal RAT par le collectif de hackers UAC-0145 dans le dernier incident cyber ciblant l’Ukraine, la plateforme SOC Prime propose un ensemble de règles Sigma pertinentes. Tous les algorithmes de détection sont filtrés par les tags personnalisés correspondants « CERT-UA#6322 » et « UAC-0145 » basés sur l’alerte CERT-UA et les identifiants de groupe pour rationaliser la sélection du contenu SOC.

Cliquez sur le bouton Explorer les détections pour accéder à l’ensemble complet de règles Sigma dédiées alignées avec le cadre MITRE ATT&CK® v12 et enrichies du contexte approfondi de la menace cyber. Les règles Sigma pour détecter l’activité malveillante couverte par l’alerte CERT-UA#6322 sont compatibles avec plus de 27 solutions SIEM, EDR et XDR pour répondre aux besoins de sécurité particuliers.

bouton Explorer les détections

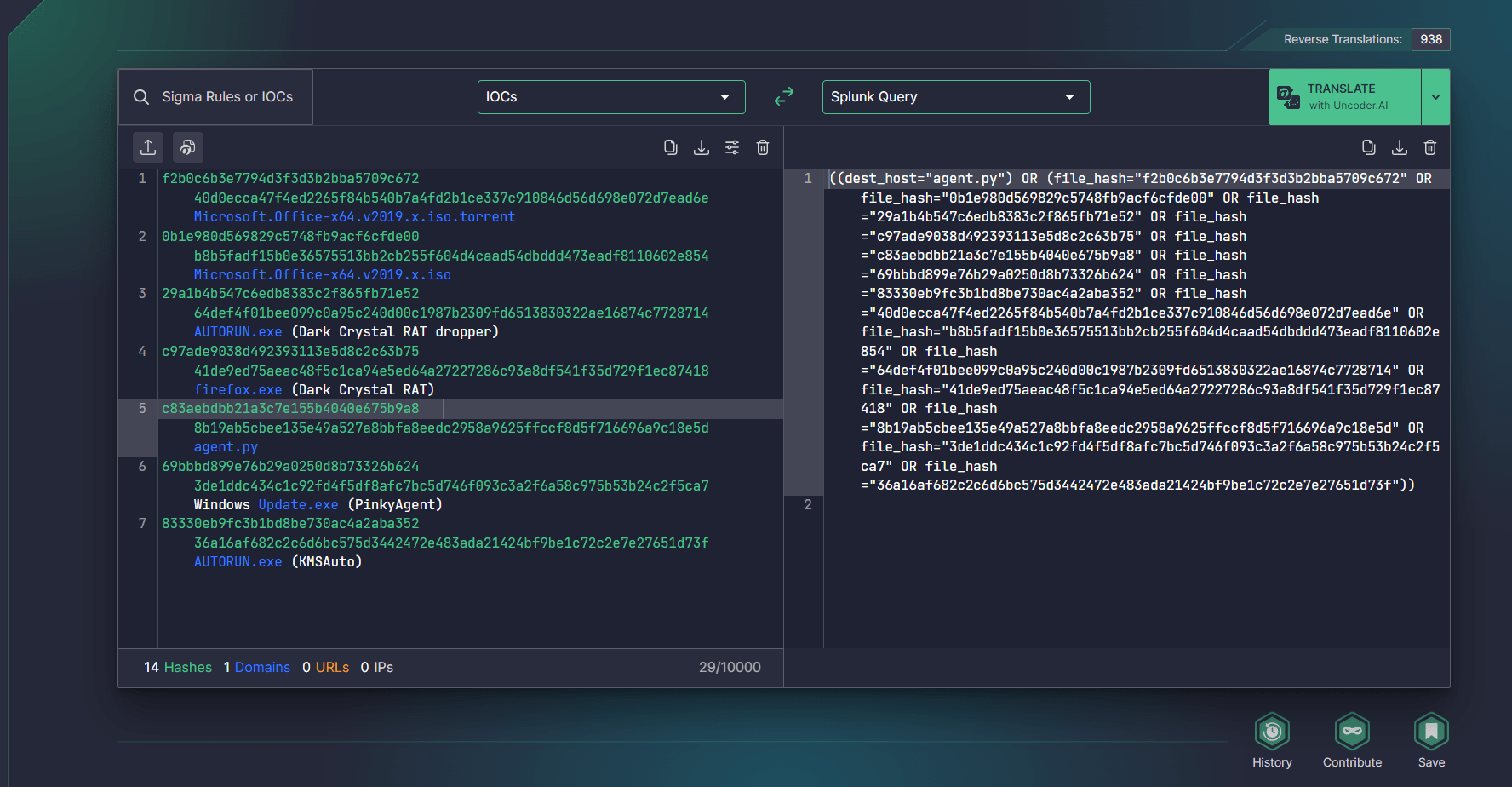

Les ingénieurs en sécurité peuvent également automatiser l’appariement des IOC en chassant instantanément les fichiers, hôtes ou IOC réseau liés à la dernière alerte CERT-UA#6322 dans l’environnement SIEM ou EDR sélectionné via l’outil Uncoder AI de SOC Prime.

Microsoft Office sans licence utilisé comme vecteur de compromission initial par UAC-0145 : Analyse de l’attaque

Une nouvelle CERT-UA#6322 détaille l’exploitation des logiciels Microsoft Office sans licence comme vecteur d’attaque initial pour distribuer le le malware DarkCrystal RAT lors du récent incident cyber ciblant l’organisation de services publics ukrainienne. Selon l’enquête, les chercheurs de CERT-UA ont révélé que la compromission initiale a eu lieu le 19 mars 2023, en raison de l’installation de la version non licenciée de Microsoft Office 2019 sur les systèmes ciblés. Le logiciel a été téléchargé depuis le traqueur BitTorrent public avec le fichier exécutable malveillant. Une fois lancé, ce dernier conduit au décryptage XOR et au décodage depuis le format Base64, créant et exécutant le fichier exécutable malveillant identifié comme le malware DarkCrystal RAT, qui initie l’installation de Microsoft Office 2019 et propage l’infection. DarkCrystal RAT est capable de se dupliquer et de créer jusqu’à 20 versions sur le système compromis, ainsi que d’ajouter les clés correspondantes dans la branche « Run » du registre Windows et de créer des tâches planifiées via WMI.

Le 20 mars 2023, les acteurs de menace ont exploité le malware DarkCrystal RAT déjà installé pour télécharger l’interpréteur Python v. 2.7.18, le logiciel d’accès à distance DWAgent, ainsi qu’un autre fichier exécutable pour exécuter l’outil DWAgent sur l’ordinateur ciblé. À la suite de l’installation du RAT DarkCrystal et de l’utilitaire d’accès à distance DWAgent, les acteurs de menace ont réussi à obtenir un accès non autorisé à l’environnement de l’organisation ciblée.

Selon le CERT-UA, les adversaires ont exploité ce vecteur de compromission initial dans des campagnes malveillantes antérieures. En plus d’exploiter les produits Microsoft Office, la chaîne d’infection peut également être déclenchée par le téléchargement de mises à jour de système d’exploitation depuis des ressources web non officielles ou d’autres types de logiciels, comme des utilitaires de récupération de mot de passe ou des outils de scan de malware. Pour remédier aux risques de telles cyberattaques, les organisations devraient sensibiliser à la cybersécurité et utiliser uniquement des sources officielles pour l’installation et les mises à jour des logiciels.

Contexte MITRE ATT&CK®

Pour explorer le contexte derrière l’incident cyber de mars couvert par l’alerte CERT-UA#6322, toutes les règles Sigma pertinentes sont alignées avec MITRE ATT&CK traitant des tactiques et techniques correspondantes :