Cet article de blog décrit la fonctionnalité de mappage de schéma de données personnalisé disponible sur SOC Prime Threat Detection Marketplace pour les plans d’abonnement Premium.

Le mappage de schéma de données personnalisé permet aux utilisateurs de créer une configuration de mappage personnalisée pour la plupart des sources de logs et des plateformes qui peut être appliquée automatiquement aux règles sur Threat Detection Marketplace pour les rendre plus compatibles avec votre plateforme, de sorte que vous n’ayez pas à revenir manuellement au SIEM et modifier les noms de champs pour correspondre au schéma que vous utilisez.

Il existe apparemment de nombreuses différences entre les différents environnements et le changement automatique des noms de champs par défaut par des noms de champs personnalisés vous permet de réécrire automatiquement toutes les règles selon les spécificités de votre Qualité des Données et d’éviter les problèmes de parsing.

La raison évidente pour laquelle cette fonctionnalité est nécessaire est que les noms de champs que vous utilisez ne sont très probablement pas les mêmes que ceux que tout le monde utilise, quelle que soit la plateforme que vous utilisez – Elastic avec l’Elastic Common Schema (ECS), ou Splunk avec son Common Information Model (CIM), ou vous utilisez le ArcSight Common Event Format (CEF) ou le QRadar Log Event Extended Format (LEEF).

Profils de Schéma de Données

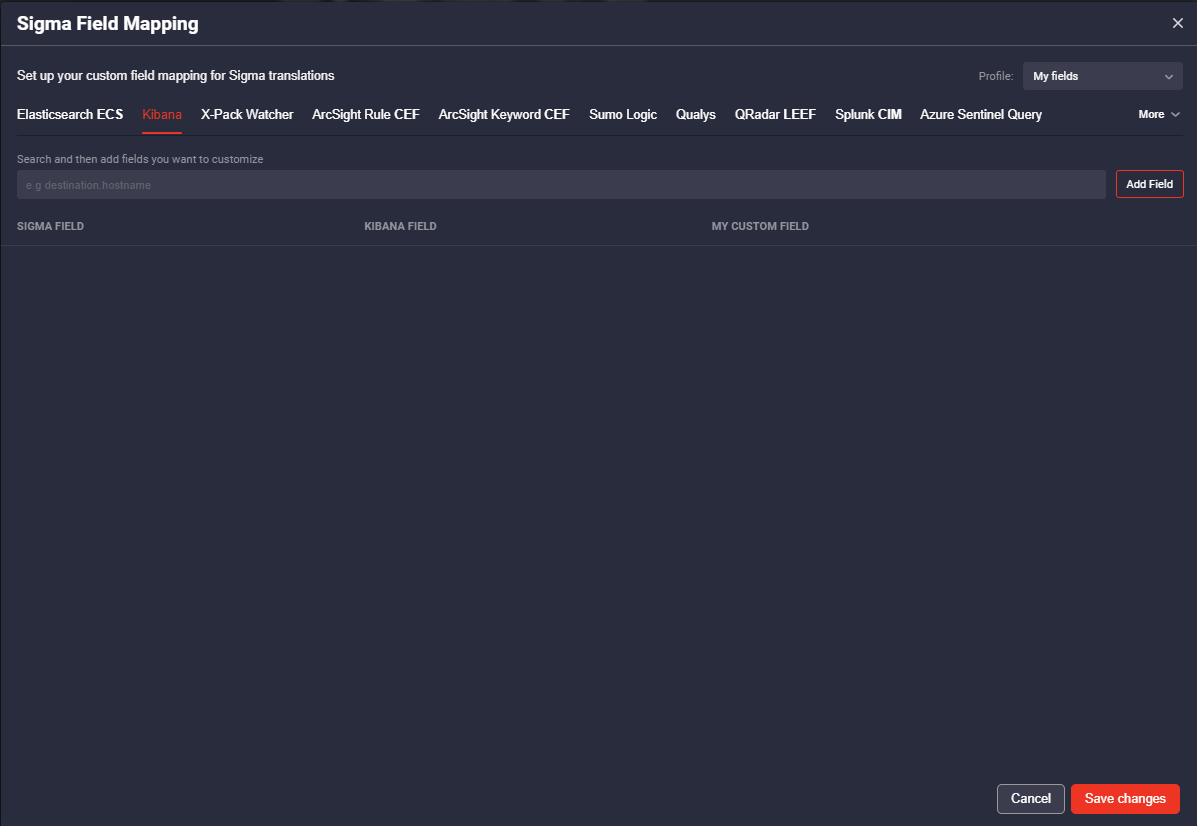

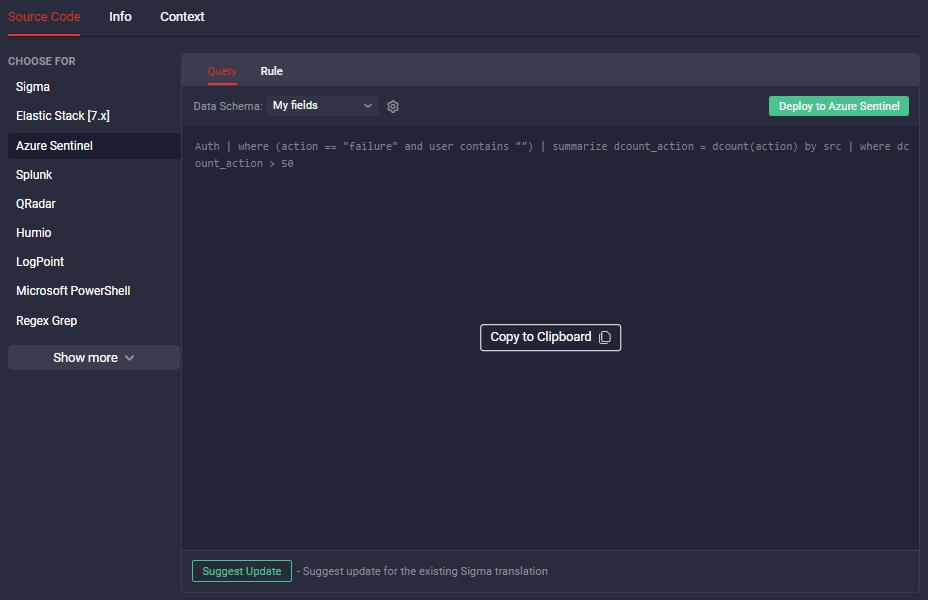

Vous pouvez accéder à la configuration soit en cliquant sur la plateforme que vous souhaitez ajuster sur la page de Règles sélectionnée et en cliquant sur l’icône d’engrenage pour configurer le Sigma Field Mapping, soit vous pouvez aller dans le Menu Utilisateur en haut à droite et sélectionner l’élément de menu Sigma Field Mapping.

Dans la fenêtre des paramètres ouverte, vous pouvez voir le nombre de plateformes pour lesquelles vous pouvez configurer le mappage de champs.

De plus, vous pouvez créer différents Profils de Mappage et basculer entre eux si vous utilisez plusieurs SIEMs avec des noms de champs différents. Disposer de plusieurs Groupes de Mappage est essentiel pour les Fournisseurs de Services de Sécurité Gérés (MSSP) pour gérer plusieurs instances SIEM.

Personnalisation des Champs

Les règles de détection que vous pouvez trouver sur Threat Detection Marketplace sont des règles Sigma de format de signature générique et ouvert avec des noms de champs standards https://github.com/Neo23x0/sigma

Lors de la traduction d’une règle avec le traducteur Sigma par défaut, les noms de champs par défaut du SIEM sont utilisés pour les champs de la plateforme de destination, par exemple, le champ Sigma EventID correspond au champ event.code dans Elasticsearch, et le EventCode dans Splunk.

Dans la section Sigma Field Mapping, vous pouvez personnaliser les noms de champs afin que toutes les traductions ultérieures de Règles puissent être exécutées dans votre instance SIEM sans personnalisation manuelle supplémentaire. Sélectionnez les champs Sigma dans la liste déroulante et enregistrez les noms de champs personnalisés dans le Profil. De plus, vous pouvez ajouter manuellement des champs à personnaliser davantage pour votre instance SIEM.

Vous pouvez spécifier tous les noms de champs disponibles utilisés dans votre instance SIEM et enregistrer les paramètres pour un Groupe de Mappage de Champs, vous pouvez également créer un Groupe de Mappage pour plusieurs plateformes, de sorte que vous puissiez copier dans le presse-papiers une traduction pour votre plateforme avec des noms de champs personnalisés après avoir simplement sélectionné un Groupe prédéfini.

Comme la résolution des problèmes de parsing nécessite du temps, de l’expertise et le respect du processus de Gestion du Changement, l’adoption des règles à la volée élimine les obstacles à la détection proactive des menaces.