Le ransomware reste l’une des menaces cyber les plus critiques. Selon le rapport Verizon Data Breach Investigations Report 2025 (DBIR), il a été observé dans 44 % des violations, contre 32 % dans le rapport de l’année précédente. Relativement nouveau, le groupe Crypto24 Ransomware cible de grandes organisations aux États-Unis, en Europe et en Asie, en utilisant des outils personnalisés pour contourner les défenses de sécurité, voler des données et chiffrer des fichiers sur des réseaux compromis.

Détection des attaques du ransomware Crypto24

Cybersecurity Ventures avertit que d’ici 2031, une attaque par ransomware pourrait survenir toutes les deux secondes, soulignant l’importance cruciale d’une détection proactive et renforcée. Les opérations de ransomware évoluent sans cesse, devenant de plus en plus sophistiquées et ciblant des organisations de toutes tailles, des grandes entreprises aux petites sociétés.

Inscrivez-vous sur la plateforme SOC Prime pour détecter les menaces potentielles, telles que le ransomware Crypto24, dès les premiers stades. La plateforme fournit une veille sur les menaces en temps réel et un contenu de détection exploitable, soutenu par une suite complète pour l’ingénierie de détection alimentée par l’IA, la chasse aux menaces automatisée et la détection avancée. Cliquez sur le bouton Explorer les Détections ci-dessous pour accéder à un ensemble de règles de détection spécifiquement conçues pour identifier et répondre aux activités du ransomware Crypto24.

Toutes les règles sont compatibles avec plusieurs solutions SIEM, EDR et Data Lake, et sont mappées au cadre MITRE ATT&CK®. Chaque règle est enrichie de métadonnées détaillées, incluant des références en cyber threat intelligence, des chronologies d’attaque, des recommandations de triage, et plus encore.

Les défenseurs peuvent également appliquer le tag “Ransomware” pour accéder à un ensemble plus large de règles de détection couvrant les attaques par ransomware à l’échelle mondiale.

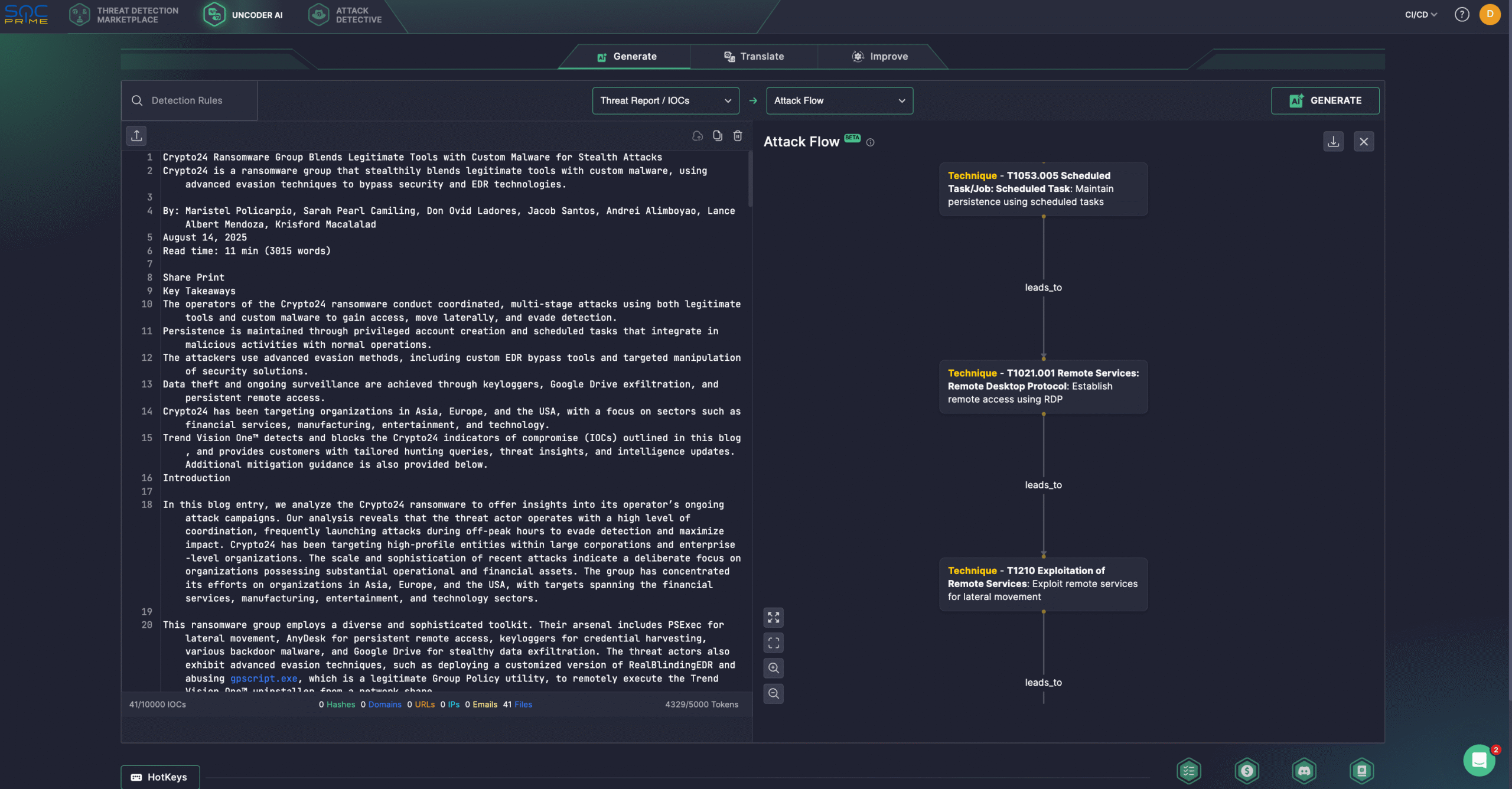

De plus, les experts en cybersécurité peuvent optimiser leurs enquêtes sur les menaces en utilisant Uncoder AI, un IDE privé et co-pilote pour l’ingénierie de détection informée par la menace. Il permet de générer des algorithmes de détection à partir de rapports bruts, d’exécuter des balayages IOC rapides, de prédire les tags ATT&CK, d’optimiser le code des requêtes avec des conseils IA, et de traduire ce code dans plusieurs langages SIEM, EDR et Data Lake. Par exemple, les défenseurs peuvent visualiser instantanément un Attack Flow basé sur les recherches de Trend Micro concernant les activités du ransomware Crypto24.

Analyse du groupe ransomware Crypto24

Le groupe Crypto24 Ransomware est apparu dans le paysage de la menace à l’automne 2024. Les attaquants ont visé des organisations en Asie, en Europe et aux États-Unis, principalement dans les secteurs de la finance, de la fabrication, du divertissement et de la technologie.

Leurs opérations incluent la création de comptes à privilèges et de tâches planifiées pour maintenir la persistance, tout en dissimulant les activités malveillantes dans les opérations système habituelles. Le groupe utilise des utilitaires personnalisés de contournement EDR et manipule les solutions de sécurité pour échapper à la détection. Le vol de données et la surveillance sont réalisés à l’aide de keyloggers, d’exfiltration via Google Drive et d’un accès distant persistant.

Trend Micro rapporte que Crypto24 mène des campagnes hautement coordonnées, souvent pendant les heures creuses, afin de réduire la visibilité et de maximiser l’impact. Les activités récentes démontrent un ciblage délibéré des grandes entreprises et entités à fort profil, avec une sophistication révélant une focalisation sur les organisations disposant d’actifs financiers et opérationnels significatifs.

Crypto24 déploie une boîte à outils extrêmement sophistiquée combinant des outils légitimes avec des malwares personnalisés et applique des techniques avancées d’évasion. Ses opérations utilisent PSExec pour le mouvement latéral, AnyDesk pour l’accès persistant, des keyloggers pour le vol d’identifiants, des portes dérobées, et Google Drive pour l’exfiltration de données.

Après l’accès initial, la chaîne d’attaque de Crypto24 implique la réactivation de comptes par défaut, la création de nouveaux comptes privilégiés et l’utilisation d’outils Windows tels que net.exe, sc.exe ou runas.exe pour maintenir la persistance, activer l’accès RDP et déployer des charges utiles. La reconnaissance est réalisée via des fichiers batch et des commandes WMIC pour collecter des informations système, matérielles et de comptes afin de préparer les mouvements latéraux.

La persistance est renforcée par des tâches planifiées, des services malveillants et des DLL modifiées (par ex. termsrv.dll pour autoriser plusieurs sessions RDP). Les attaquants déploient des keyloggers (WinMainSvc.dll) pour voler des identifiants, utilisent Google Drive pour exfiltrer des données, et installent TightVNC pour le contrôle à distance.

Pour échapper à la détection, Crypto24 exploite des variantes personnalisées de RealBlindingEDR et détourne gpscript.exe afin d’exécuter le désinstalleur légitime de Trend Vision One, désactivant les protections avant de lancer la charge utile ransomware. Bien que l’outil de désinstallation ne soit pas une vulnérabilité, les attaquants l’exploitent après compromission avec des privilèges élevés, appliquant ainsi une tactique de type « Living off the Land ».

La campagne Crypto24 illustre la sophistication opérationnelle croissante et l’adaptabilité des acteurs de la menace modernes. En combinant de manière stratégique des outils IT légitimes, des LOLBins, des malwares personnalisés et des techniques avancées d’évasion, les opérateurs obtiennent un accès initial, exécutent des mouvements latéraux et établissent une présence persistante dans les environnements ciblés. Pour atténuer les attaques Crypto24, les organisations doivent renforcer les contrôles de comptes et d’accès, restreindre l’usage de RDP et des outils distants aux seuls systèmes autorisés avec MFA, et surveiller de près toute utilisation anormale des utilitaires Windows, des nouveaux services ou tâches planifiées. Il est également essentiel d’appliquer les principes Zero Trust, d’auditer les sauvegardes, de surveiller l’exfiltration de données et de former les utilisateurs aux risques liés au phishing et aux identifiants dans le cadre d’une stratégie robuste de réponse aux incidents. En exploitant la suite complète de SOC Prime soutenue par l’IA, l’automatisation, la cyber threat intelligence en temps réel et construite sur les piliers du Zero Trust, les organisations peuvent se protéger efficacement contre Crypto24 et les menaces de plus en plus sophistiquées.