Créer des règles Microsoft Azure Sentinel dans votre instance SIEM

Table des matières :

Marketplace de détection des menaces SOC Prime offre un accès à plus de 6 000 détections Microsoft Azure Sentinel, y compris des requêtes, des règles, des fonctions et des playbooks de réponse aux incidents mappés directement sur MITRE ATT&CK® pour répondre aux besoins spécifiques de votre organisation. Vous pouvez trouver sans effort les détections les plus pertinentes en appliquant l’option de tri Microsoft et déployer le contenu en quelques clics sur votre instance Azure Sentinel.

Pour vous aider à déployer le contenu existant dans votre environnement et créer vos propres règles, nous enrichissons constamment notre collection de ressources éducatives en ligne pour diverses solutions SIEM, EDR et NTDR disponibles gratuitement dans notre Cyber Library. Cet article décrit le processus de création de règles Azure Sentinel pour détecter les menaces dans votre environnement. Suivez ce lien et sélectionnez l’onglet Règle pour accéder à un guide encore plus détaillé sur la création de règles Azure Sentinel à l’aide de vos identifiants Cyber Library.

Il existe deux types de règles Azure Sentinel qui peuvent être créées :

- Règles d’incident Microsoft

- Règles de requête programmée

Ici, nous nous concentrerons sur le second type de règles de corrélation Azure Sentinel – les règles de requête programmée.

Création de règles Azure Sentinel : Premiers Pas

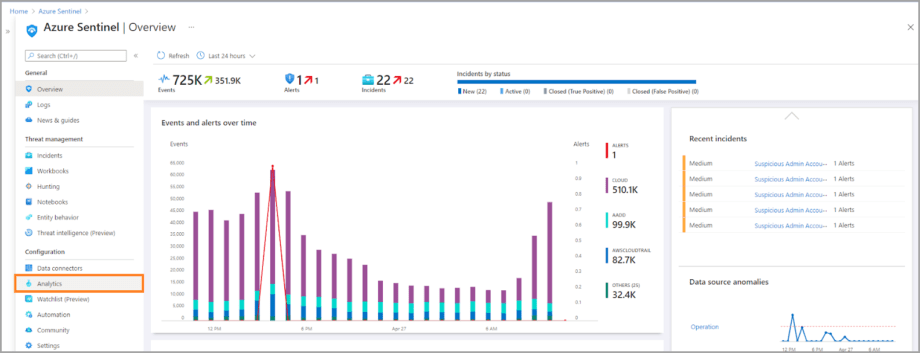

- Sélectionnez Analytique dans le menu à gauche de votre instance Azure Sentinel.

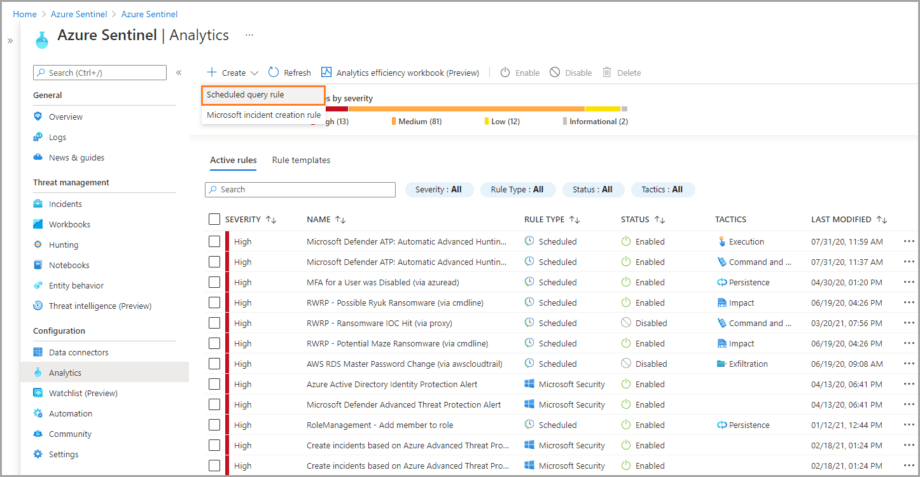

2. Sélectionnez Créer > Règle de requête programmée, et l’assistant de règle Azure Sentinel s’ouvrira.

Configuration de l’assistant de règle Azure Sentinel

L’assistant de règle d’analyse pour la création de règles Azure Sentinel comprend les étapes suivantes :

Chacune de ces étapes est un onglet séparé dans l’assistant de règle Azure Sentinel.

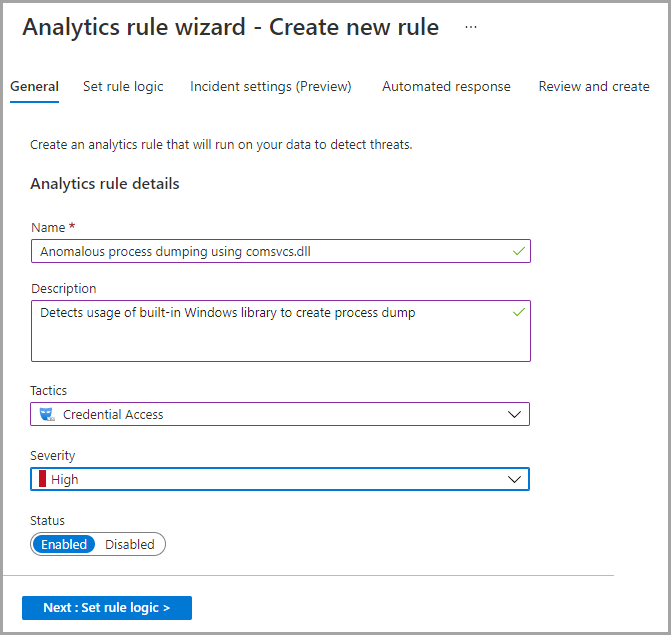

Paramètres généraux

- Sur l’onglet Général , remplissez le nom de la règle et sa description.

- Sélectionnez la sévérité de la règle dans la liste des options prédéfinies.

- Optionnellement, vous pouvez associer la règle aux® Tactiques MITRE ATT&CK. Vous pouvez sélectionner plusieurs tactiques à la fois.

- Spécifiez le statut de la règle. Par défaut, il est Activé.

5. Cliquez sur Suivant pour passer aux paramètres de logique de la règle.

Paramètres de logique de la règle

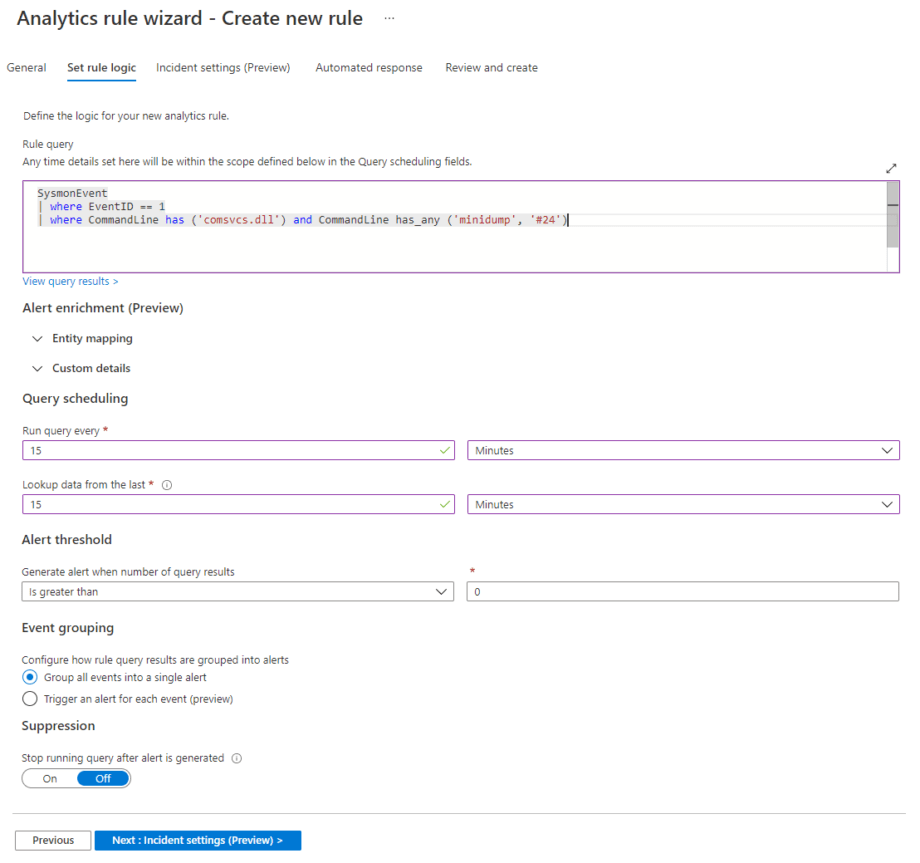

The Définir la logique de la règle l’onglet définit la logique de la règle et configure d’autres paramètres de règle, tels que :

- Requête de la règle

- Enrichissement des alertes

- Planification des requêtes

- Seuil d’alerte

- Regroupement des événements

- Suppression

Requête de la règle

La requête de la règle est une requête qui sera exécutée pour découvrir des comportements anormaux ou détecter des menaces. La requête illustrée sur la capture d’écran ci-dessus déclenchera une alerte lorsqu’une tentative est faite de vider le processus sur un hôte en utilisant la bibliothèque intégrée de Windows comsvcs.dll.

Enrichissement des alertes

Ces paramètres de création de règle sont constitués des configurations suivantes :

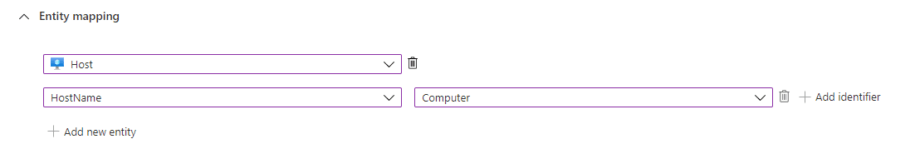

- Cartographie des entités

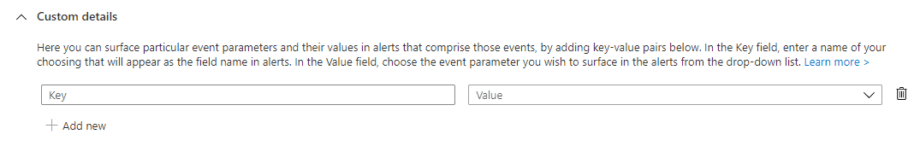

- Détails personnalisés

The Cartographie des entités la section permet de mapper jusqu’à cinq entités reconnues par Azure Sentinel (comme Compte, Fichier, Hôte, IP, etc.) à partir des champs disponibles dans les résultats de la requête. Cela permet à Azure Sentinel de reconnaître et de classer les données dans ces champs pour une analyse plus poussée.

The Détails personnalisés section permet de faire apparaître les données d’événements dans les alertes générées à partir de ces événements. Une fois configurés, ces paramètres vous permettent de trier, enquêter et répondre beaucoup plus rapidement et efficacement.

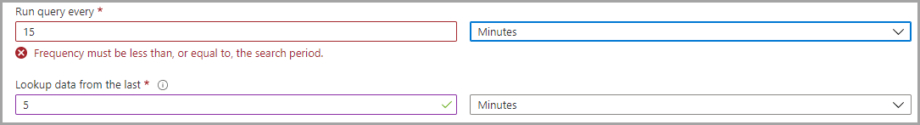

Planification des requêtes

Ici, vous pouvez définir le calendrier d’exécution de votre nouvelle règle d’analyse.

Seuil d’alerte

Définir un seuil d’alerte permet de définir le niveau de sensibilité de la règle créée. Vous pouvez vouloir créer une alerte uniquement si la requête retourne un certain nombre de résultats.

Regroupement des événements

Dans cette section, vous pouvez configurer comment les résultats de la requête de la règle sont regroupés en alertes.

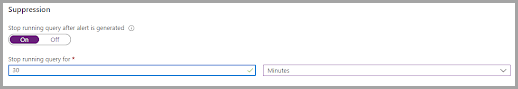

Suppression

Vous pouvez arrêter d’exécuter une requête pendant un certain temps après qu’une alerte soit générée. Cela signifie que si vous activez Suppression ACTIVÉ, votre règle sera temporairement désactivée pour la période de temps que vous avez spécifiée (jusqu’à 24 heures).

Cliquez Suivant pour passer à l’onglet Paramètres d’incident .

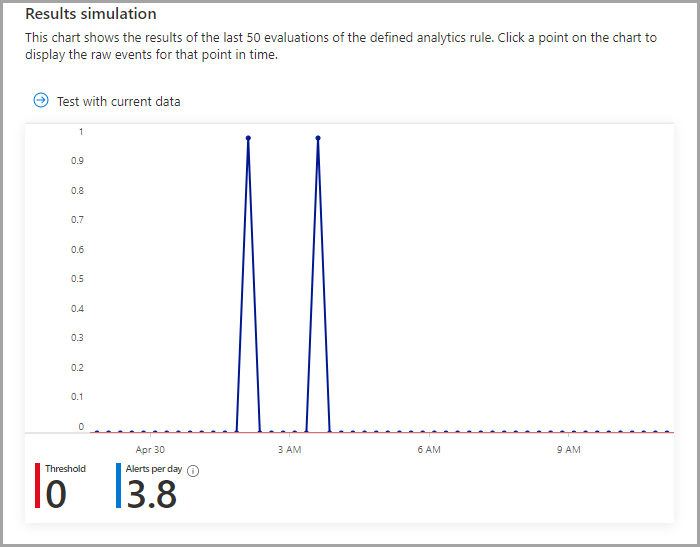

Simulation des résultats

The Simulation des résultats la section aide les utilisateurs d’Azure Sentinel à tester les règles pendant leur phase de développement avant qu’elles ne soient déployées dans l’environnement de production.

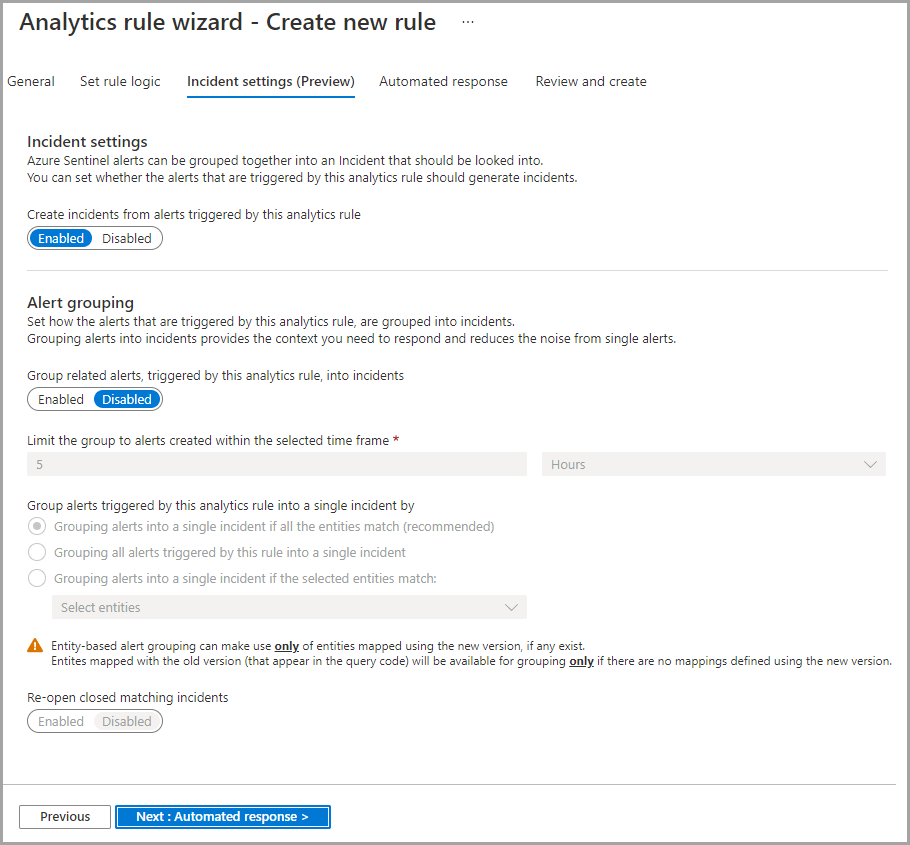

Paramètres d’incident

Dans cet onglet, vous pouvez définir comment Azure Sentinel transforme les alertes. L’onglet comprend les configurations suivantes :

- Paramètres d’incident

- Regroupement des alertes

Vous pouvez désactiver la création d’incidents à partir des alertes ou créer un seul incident à partir d’un groupe d’alertes.

Paramètres d’incident

Ces paramètres sont activés par défaut. Une fois activés, un incident séparé sera créé pour chaque alerte Azure Sentinel déclenchée par cette règle. Vous pouvez passer à Désactivé si nécessaire.

Regroupement des alertes

Lorsque activé, un seul incident sera créé à partir d’un groupe d’alertes Azure Sentinel basé sur les critères définis. Par défaut, ces paramètres sont désactivés.

Les autres paramètres ici sont les suivants :

- Limiter le groupe aux alertes créées dans la période de temps sélectionnée

- Regrouper les alertes déclenchées par cette règle d’analyse en un seul incident par

- Rouvrir les incidents fermés correspondants

Cliquez Suivant pour passer à l’onglet Réponse automatique .

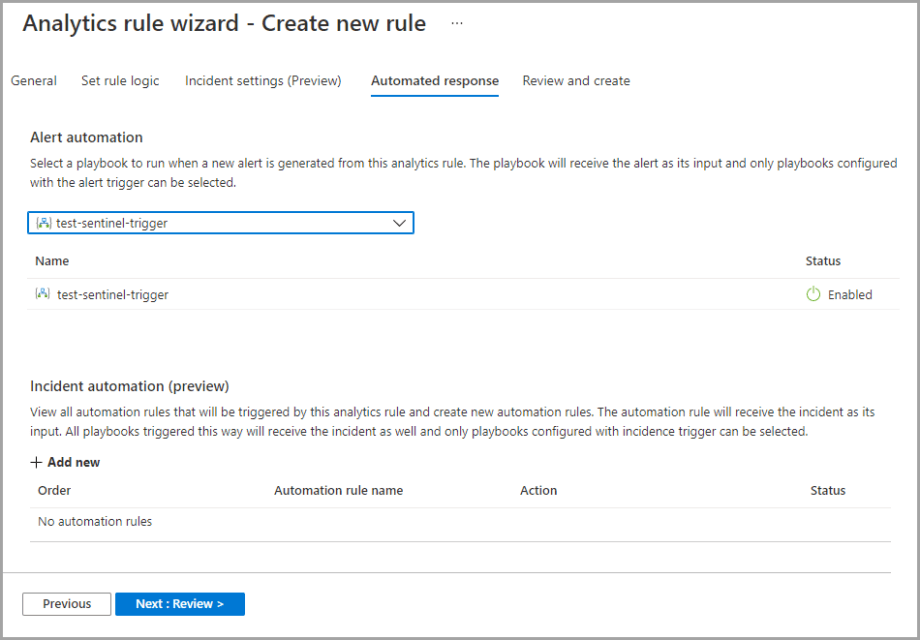

Réponse automatique

Ici, vous pouvez sélectionner un playbook qui s’exécutera automatiquement lorsqu’une alerte est créée à partir des règles d’analyse Azure Sentinel. Vous ne verrez que les playbooks disponibles pour vos abonnements sélectionnés et pour lesquels vous avez les permissions.

Cliquez Suivant pour passer à l’ Réviser et créer .

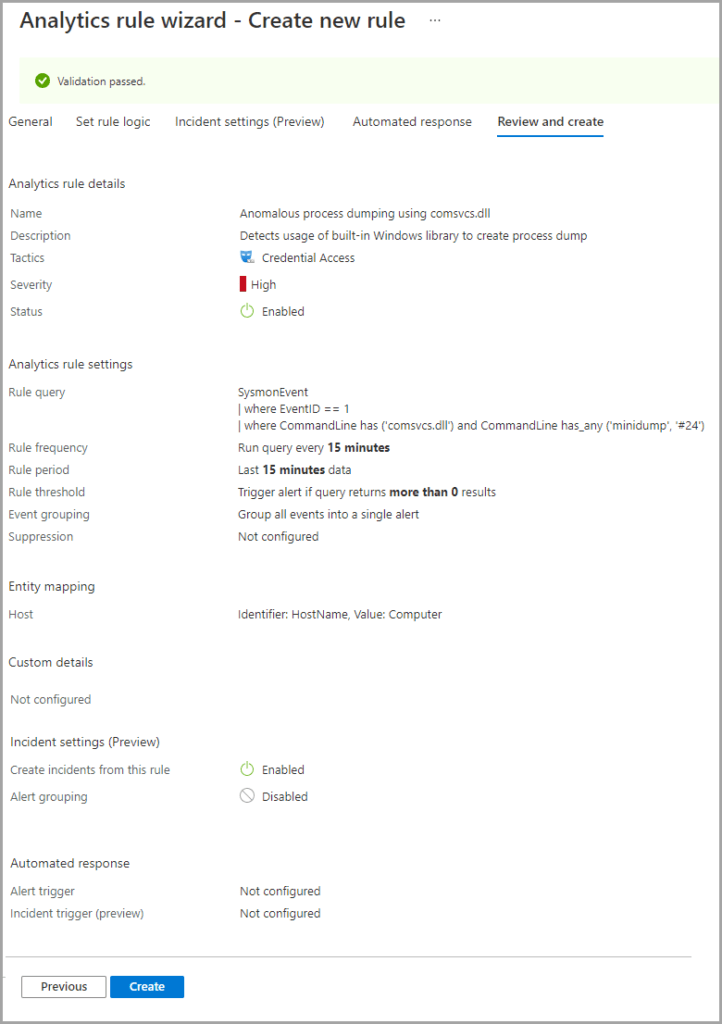

Réviser et créer

Il s’agit de l’étape finale du processus de création de règle Azure Sentinel. L’onglet Réviser et créer affiche un résumé de la nouvelle règle d’analyse créée. De plus, à cette étape, la nouvelle règle passe par une validation. Vous verrez le message Validation réussie en haut de cet onglet, ce qui signifie que la règle est correctement créée et peut être déployée.

Sélectionnez le bouton Créer pour compléter les paramètres de configuration et ajouter une nouvelle règle d’analyse.

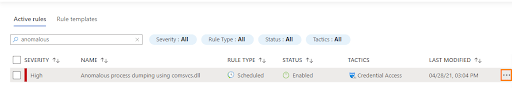

Vous verrez votre nouvelle règle ajoutée dans le tableau sous l’onglet Règles actives sur l’écran principal. Plus tard, vous pouvez modifier, désactiver, supprimer ou dupliquer cette règle en cliquant sur le bouton Analytique Plus ). ). C’est tout, vous êtes maintenant prêt à créer vos propres règles Azure Sentinel pour détecter les menaces ou les activités suspectes.

Explorer

Marketplace de détection des menaces pour trouver une large collection de contenus SOC adaptés à votre environnement Microsoft Azure Sentinel, y compris 6 000+ règles et requêtes natives SIEM. Désireux d’enrichir votre expertise en chasse aux menaces ? Inscrivez-vous à notre pour perfectionner vos compétences techniques SIEM, explorer des guides pratiques sur la chasse aux menaces, et regarder des webinaires approfondis sur la cybersécurité. Cyber Library Accéder à la plateforme