Introduction

Le phishing lié au COVID-19 / Coronavirus est en hausse et restera probablement un thème/moyen principal pour de nombreux mois à venir. Cet article de blog fait des recommandations en ce qui concerne le phishing spécifique au COVID-19 et d’autres menaces liées à l’augmentation du télétravail.

La menace du phishing a-t-elle changé ?

La menace a-t-elle changé ? En quelque sorte. Il existe un grand sentiment d’urgence entourant le COVID-19 / Coronavirus. Cette urgence augmente la probabilité que la personne moyenne tombe victime de phishing. Les attaquants le savent et nous nous attendons donc à une augmentation du ciblage utilisant des thèmes/leurrages de COVID-19 et Coronavirus. Des thèmes/leurrages supplémentaires augmenteront probablement également en utilisation et en efficacité contre les victimes autour du télétravail.

Cependant, en ce qui concerne les techniques et tactiques utilisées par les adversaires dans les attaques de phishing, les choses sont globalement les mêmes.

Dans cet article, nous couvrirons certains aspects du phishing, ce à quoi nous nous attendons concernant le coronavirus, et comment vous pouvez protéger votre organisation contre ces menaces.

Types de Phishing

Généralement, il y a trois objectifs principaux des attaques de phishing.

- Livrer des Malwares

- Lien vers un malware

- Joindre un malware à un e-mail

- Ransomwares, chevaux de Troie bancaires, skimming web, espionnage, etc.

- Obtenir des Informations Sensibles

- Les organisations sont généralement les plus préoccupées par les noms d’utilisateur / mots de passe

- Normalement un lien vers une page de connexion factice

- Fraude / Arnaques

- Convaincre la victime d’envoyer des ressources (argent voire équipements) via

- Factures factices

- Bons de commande factices

- Charité factice

- Convaincre la victime d’envoyer des ressources (argent voire équipements) via

Thèmes Leurrages de Phishing

Les criminels profitent d’un sentiment d’urgence pour tromper leurs victimes et leur faire exécuter un malware sur leurs terminaux, envoyer de l’argent/des fournitures à des organisations caritatives factices, ou révéler des informations sensibles (identifiant et mot de passe). SOC Prime s’attend à observer une augmentation des thèmes/leurrages liés au COVID-19 / Coronavirus tels que :

- COVID-19 / Coronavirus – Informations

-

-

- Un criminel se fait passer pour une autorité livrant un document ou un lien vers un document contenant des informations importantes concernant le COVID-19 / Coronavirus.

-

- COVID-19 / Coronavirus – Emails de Peur

-

-

- Un criminel se fait passer pour une autorité fournissant des « informations urgentes » concernant le COVID-19 / Coronavirus ou tente même d’extorquer les victimes avec la menace d’une infection virale

-

- COVID-19 / Coronavirus – Test / Cure

-

-

- Un criminel se fait passer pour ayant un test ou un remède pour le COVID-19

-

- Aide Économique

-

-

- Un criminel se fait passer pour le gouvernement, un employeur, ou une association caritative offrant une aide économique

-

- Déploiement/ Mise à jour de Client VPN / Téléconférence / VDI

-

-

- Un criminel se fait passer pour un service informatique avec une mise à jour ou un déploiement de logiciel que l’entreprise utilise / utilisera pour augmenter ses capacités de télétravail.

-

- Arnaques de Bon de Commande / Facture pour des fournitures médicales liées au COVID-19 (EPI, ventilateurs, respirateurs, médicaments)

-

-

- Un criminel envoie de faux bons de commande ou des factures pour des fournitures liées au COVID-19.

-

- Arnaques Liées au Voyage

-

- Un criminel se fait passer pour un employé/ami/proche bloqué à l’étranger

- Un criminel se fait passer pour une compagnie aérienne / un hôtel avec une ‘mise à jour’ concernant les futurs plans de voyage

Leurrages de Phishing contenant des Malwares / Ransomwares

Pour l’organisation moyenne, le ransomware est actuellement leur plus grande menace. Le ransomware délivré via phishing profite souvent de documents / types de fichiers qui contiennent du code (fichiers de script, documents de bureau). Les exploits sont encore une menace courante, mais sont coûteux, plus difficiles à mettre en œuvre, et normalement inutiles.

Premiers Stages Communs utilisés dans le Phishing

- L’utilisation de liens vers des fichiers malveillants a considérablement augmenté pour contourner le filtrage des e-mails / sandboxing (T1192)

- L’utilisation d’archives compressées chiffrées (.zip, .7z, .iso, .tar, etc.) pour contourner les scannings & les bacs à sable (T1140)

- Documents Microsoft Office (en particulier xlsx, xlsm, xls, doc, docm, docx)

- Documents de Fichier Rich Text T1193

- Documents PDF T1193

- Scripts / Contenu Dynamique incorporés dans des fichiers ou attachés directement (.vbs, .vbe, .js, .jse, .wsh, .cmd, .bat, .ps1, .wsh, .wsc, .hta, .pif, .lnk, .com, .reg) T1193

- Par exemple, un fichier .vbs peut être incorporé dans un PDF, un document Word, un fichier Zip, etc.

- Exécutables (.exe, .scr, et ceux qui dépendent de logiciels tiers comme jar)

Poste Compromis

Tout n’est pas perdu une fois qu’un point d’extrémité est compromis, car le phishing en tant qu’attaque ne se trouve pas dans un silo. Afin d’atteindre leur objectif, les criminels doivent normalement augmenter leurs privilèges localement, puis sur le domaine, et aussi se déplacer latéralement vers des actifs critiques.

En général, l’exécution se produit presque instantanément après « l’accès initial ». Normalement, cela implique la création directe de processus via powershell, cscript, wscript, mshta, rundll32, ou d’autres techniques. Des techniques plus furtives telles que la rupture de la chaîne de processus parent-enfant (via usurpation PPID / COM) et l’injection de processus deviennent également de plus en plus courantes.

Quoi qu’il en soit, dans une chaîne d’attaque typique, il y a beaucoup d’alertes possibles.

En particulier, SOC Prime a identifié les techniques suivantes comme étant les plus fréquentes dans les récentes attaques de phishing.

- T1192 (Lien de Spearphishing)

- T1193 (Pièce jointe de Spearphishing)

- T1059 (Interface en Ligne de Commande)

- T1086 (PowerShell)

- T1085 (Rundll32)

- T1218 (Exécution de Proxy Binaire Signé)

- T1053 (Tâche Planifiée)

- T1050 (Nouveau Service)

Contenu à la Rescousse

Chez SOC Prime, nous sommes de grands fans de SIGMA. Nos développeurs de primes de menace ainsi que l’équipe de SOC Prime ont publié beaucoup de contenu pertinent (beaucoup gratuitement) couvrant la plupart des techniques du cadre ATT&CK. Du contenu qui se concentre généralement sur les comportements plutôt que sur les TTP. Cela signifie que ce contenu fonctionne indépendamment du thème ou du leurre de phishing. Donc, si vous installez ce contenu, il pourra vous aider lors de la prochaine crise utilisée dans les leurrages de phishing.

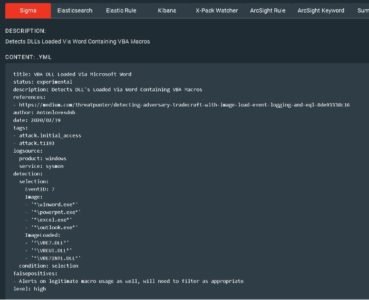

Par exemple, la règle « VBA DLL Chargée via Microsoft Word » détectera les instances de chargement de documents contenant des macros via Office. Le type de fichier le plus communément abusé pour délivrer des contenus de phishing. Nous avons tagué ce contenu et plus dans le Threat Detection Marketplace (TDM) avec “covid19_ttp”

Nous avons tagué ce contenu et plus dans le Threat Detection Marketplace (TDM) avec “covid19_ttp”

https://tdm.socprime.com/?ruleMaster=true&searchValue=covid19_ttp

Mesures Supplémentaires pour Renforcer votre Organisation Contre le Phishing

Cette liste n’est pas exhaustive. Cependant, ce sont des méthodes efficaces qui aideront à protéger votre organisation contre la plupart des attaques de malware de premier stade. Si vous n’avez pas suivi une des étapes ci-dessous, vous devriez évaluer son impact sur votre organisation, puis tester et déployer les changements qui sont possibles.

- Sensibilisation des Utilisateurs

- Assurez-vous que les définitions de l’antivirus sont mises à jour régulièrement

- Limiter l’accès administratif

- Utiliser le whitelisting d’applications

- Changer les associations de fichiers par défaut pour les types de fichiers couramment abusés afin qu’ils ne soient pas exécutés

- Il est courant que .vbs, .vbe, .js, .jse, .bat, etc. soient changés de leur association de fichier actuelle à « notepad.exe » sur les points d’extrémité. De cette façon, si un utilisateur tombe dans un hameçonnage, le document s’ouvre par notepad au lieu d’être exécuté. https://support.microsoft.com/en-us/help/4028161/windows-10-change-default-programs

- Utilisation d’une authentification multi-facteurs / multi-niveaux

- Sans SMS / à base autre qu’e-mail est optimal

- Installer 7zip/Winrar et d’autres utilitaires de compression tiers uniquement pour les utilisateurs qui en ont besoin.

- Désactiver les macros Office

- Bloquer le trafic SMB destiné à l’extérieur de votre organisation

- Utiliser un logiciel VPN qui empêche les utilisateurs d’accéder à l’internet tant qu’ils ne sont pas connectés au VPN.