L’acteur menaçant parrainé par l’État russe BlueAlpha (alias Gamaredon, Hive0051, Shuckworm, UAC-0010, ou Armageddon) orchestre des campagnes de cyber-espionnage contre l’Ukraine depuis 2014. Suite à l’invasion à grande échelle de l’Ukraine par la Russie le 24 février 2022, ces opérations se sont intensifiées, mettant en avant des TTP en évolution souvent testées en Ukraine avant d’être déployées contre un éventail plus large de cibles.

Récemment, des chercheurs en sécurité ont révélé que le collectif de pirates opérant pour le compte du Service fédéral de sécurité russe (FSB) a commencé à abuser des services de Cloudflare pour intensifier la distribution du malware GammaDrop.

Détections d’attaques de malware GamaDrop par BlueAlpha

Infâmes groupes de pirates liés à la Russie restent un défi majeur pour les défenseurs de la cybersécurité, adaptant continuellement leurs tactiques, techniques et procédures (TTP) pour cibler diverses organisations à l’échelle mondiale. Depuis l’éclatement de la guerre à grande échelle en Ukraine, ces acteurs APT ont intensifié leurs opérations, utilisant le conflit comme terrain d’essai pour des stratégies malveillantes de pointe. Pour aider les défenseurs à contrer les menaces des hackers affiliés à la Russie, la plateforme SOC Prime pour la défense cybernétique collective offre une large collection de règles Sigma pertinentes accompagnée d’une suite complète de produits pour la détection et la chasse avancée des menaces.

Découvrez les dernières attaques BlueAlpha utilisant le tunneling Cloudflare pour la distribution de malware GammaDrop en cliquant sur le bouton Explorer les Détections ci-dessous et accédez immédiatement à une pile de détection sur mesure.

Pour analyser rétrospectivement l’activité du groupe BlueAlpha et obtenir davantage de contexte sur les TTP utilisés dans les attaques, les défenseurs peuvent également accéder à une collection dédiée de règles en recherchant Marketplace de Détection des Menaces avec les tags « Gamaredon », « Shuckworm », « Hive0051 », « UNC530 », « BlueAlpha » et « UAC-0010 ».

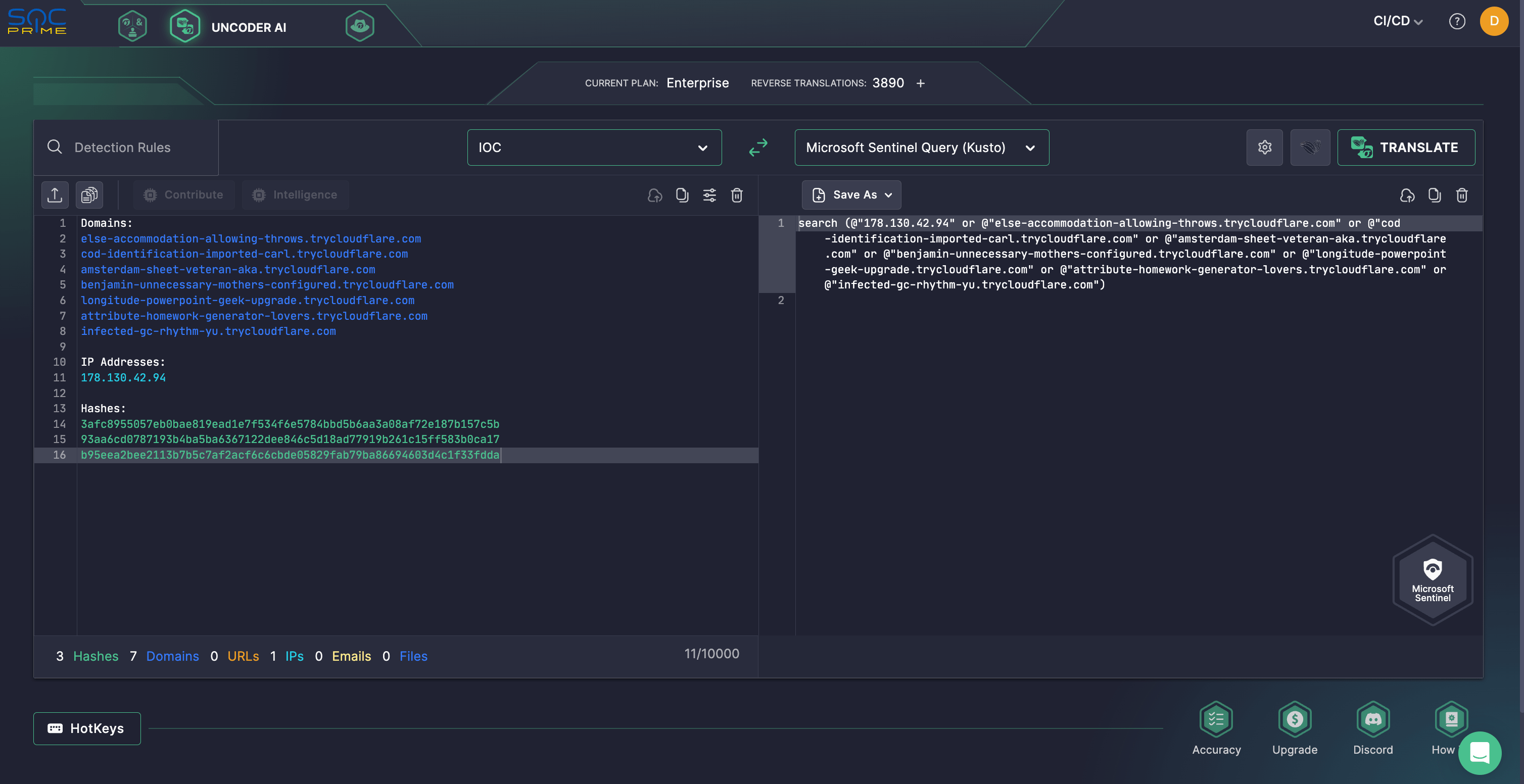

De plus, pour continuer l’enquête, les professionnels de la sécurité peuvent lancer des chasses instantanées en utilisant les IOCs fournis dans la recherche par Insikt Group. Fiez-vous à l’ Uncoder AI de SOC Prime pour créer des requêtes personnalisées basées sur les IOC en quelques secondes et les utiliser automatiquement dans l’environnement SIEM ou EDR de votre choix.

Analyse des attaques BlueAlpha utilisant le malware Gamadrop

BlueAlpha — également connu sous le nom de Gamaredon, Armageddon APT, Hive0051, ou UAC-0010 — cible de manière persistante l’Ukraine avec des attaques à fort impact. Au cours des trois dernières années, BlueAlpha a orchestré plusieurs campagnes de phishing contre l’Ukraine, utilisant différentes itérations de son malware GammaLoad. Celles-ci comprenaient GammaLoad.PS1, livré via un VBScript malveillant, et une variante améliorée identifiée sous le nom de GammaLoad.PS1_v2.

. Désormais, des chercheurs en sécurité du Groupe Insikt ont découvert que les pirates ont transformé leur chaîne de livraison de malware pour abuser des services de tunneling Cloudflare pour la diffusion de malware GammaDrop. Le Tunneling Cloudflare est conçu comme un logiciel de tunneling sécurisé; cependant, les pirates l’ont exploité pour obscurcir l’infrastructure de mise en scène de GammaDrop, contournant efficacement les mécanismes de détection réseau largement utilisés.

De plus, BlueAlpha utilise l’infrastructure cachée pour exécuter des attaques sophistiquées de dissimulation HTML, permettant aux charges utiles malveillantes de passer inaperçues des filtres de sécurité des e-mails. En outre, le groupe emploie des techniques de flux rapide DNS, une méthode qui fait tourner dynamiquement les adresses IP associées à leurs domaines, compliquant considérablement les efforts pour perturber les opérations de commande et de contrôle (C2) de BlueAlpha. En fin de compte, cette approche en couches facilite la livraison de malware GammaDrop qui permet aux acteurs menaçants d’exfiltrer des données sensibles, de voler des identifiants et d’établir un accès persistant de porte dérobée aux réseaux compromis.

Étant donné que les collectifs APT continuent de développer leurs méthodes malveillantes pour poursuivre les attaques tout en restant sous le radar, les chercheurs en sécurité nécessitent des outils avancés pour faire face aux menaces émergentes. SOC Prime offre une suite complète de produits pour l’ingénierie de détection alimentée par l’IA, la chasse automatisée des menaces et la détection avancée des menaces, aidant les équipes de sécurité à contrer proactivement les cyberattaques de toute envergure et sophistication.