Les volumes toujours croissants d’ attaques de ransomware, l’augmentation du nombre de collectifs de piratage motivés par l’appât du gain financier, et les coûts mondiaux exorbitants des dommages causés par les ransomwares secouent l’arène moderne des cybermenaces. Le FBI et la CISA ont récemment émis une nouvelle alerte notifiant les défenseurs de l’émergence du ransomware BlackSuit, l’évolution du ransomware Royal enrichie de capacités offensives accrues. Les responsables du BlackSuit ont déjà exigé des paiements de rançon s’élevant à plus de 500 millions de dollars au total, posant des risques croissants pour les organisations mondiales.

Détecter le Ransomware BlackSuit (Royal)

Cet été a été intense non seulement à cause de la chaleur mais aussi en raison de la recrudescence de l’activité de ransomware. Suite à l’émergence récente de Zola et à l’activité accrue de ransomware Akira, la CISA et le FBI avertissent désormais les cyberdéfenseurs d’une nouvelle souche malveillante surnommée BlackSuit. En tant que successeur du tristement célèbre ransomware Royal, la variante BlackSuit présente des capacités accrues, des demandes de rançon croissantes et cible des organisations dans le monde entier.

Pour anticiper les attaques potentielles de BlackSuit, les professionnels de la sécurité peuvent s’appuyer sur la plateforme SOC Prime qui agrège un ensemble de règles de détection pertinentes couplées à des solutions de détection et de chasse aux menaces avancées. Cliquez simplement sur le bouton Explore Detection ci-dessous et plongez immédiatement dans une collection dédiée de règles pour détecter les attaques de ransomwares BlackSuit.

Toutes les règles de détection sont compatibles avec plus de 30 solutions SIEM, EDR et Data Lake et sont mappées au cadre MITRE ATT&CK.De plus, les algorithmes de détection sont enrichis de métadonnées étendues, y compris CTI des références, des chronologies d’attaque et des recommandations de triage, simplifiant l’investigation des menaces.

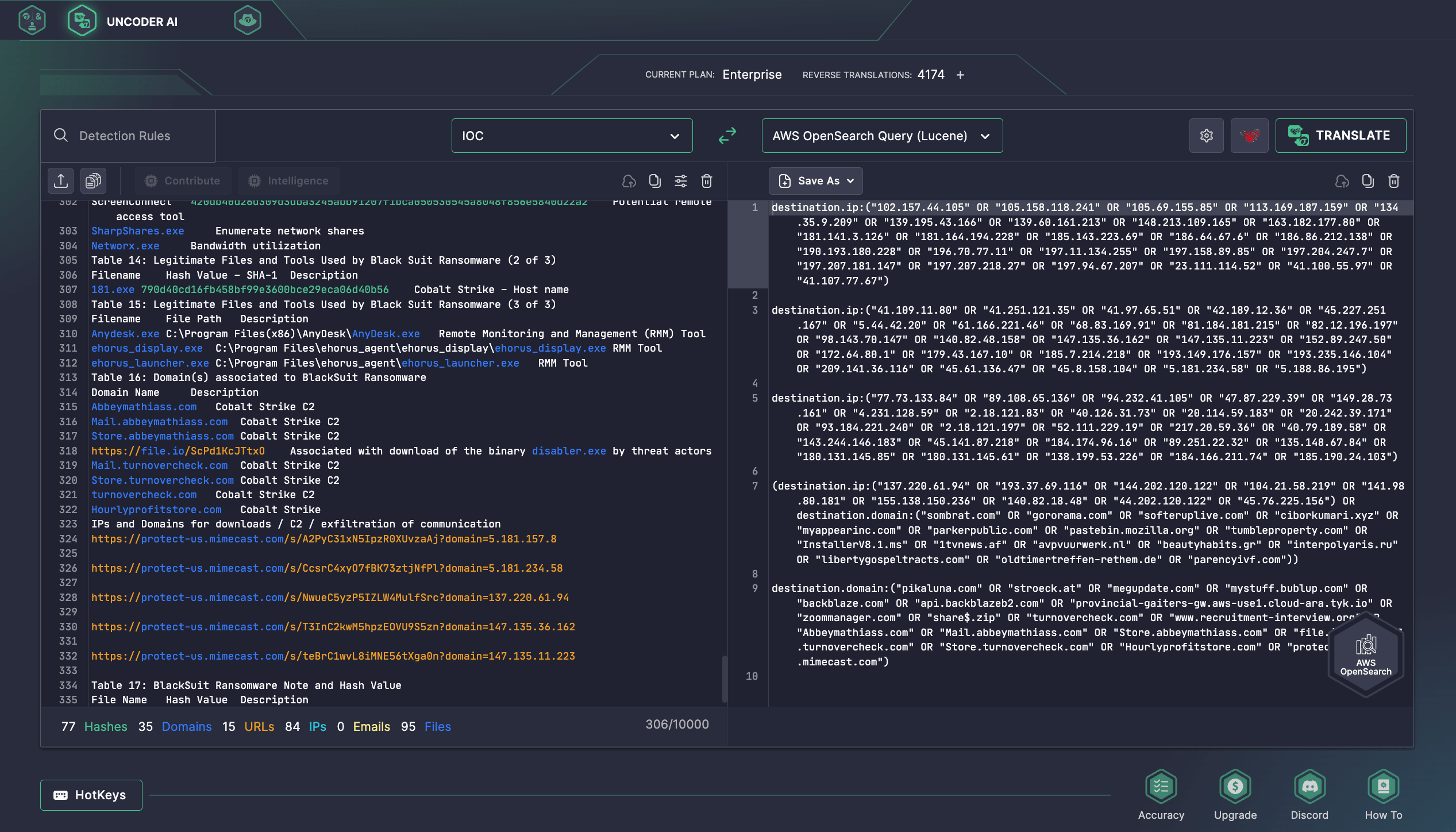

De plus, les professionnels de la sécurité peuvent utiliser Uncoder AI,le premier copilote IA de l’industrie pour l’ingénierie de la détection, pour chasser instantanément les indicateurs de compromission fournis dans le conseil AA23-061A de la CISA. Uncoder AI agit comme un générateur de paquets IOC, permettant aux analystes CTI et SOC et aux chasseurs de menaces de parser sans effort les IOCs et de les convertir en requêtes de chasse personnalisées prêtes à être exécutées dans le SIEM ou l’EDR de leur choix. advisory. Uncoder AI acts as an IOC packager, letting CTI and SOC analysts and Threat Hunters seamlessly parse IOCs and convert them into custom hunting queries ready to run in the SIEM or EDR of their choice.

Les experts en sécurité à la recherche de contenu de détection supplémentaire pour lutter contre les attaques de la famille de ransomwares Royal et enquêter rétroactivement sur leur évolution peuvent se fier au Threat Detection Marketplace de SOC Prime.En appliquant les tags « Royal » et « Blacksuit« , les cyberdéfenseurs peuvent trouver une collection complète de règles et de requêtes pertinentes.

Analyse du Ransomware BlackSuit (Royal)

Dans la foulée de l’émergence de la nouvelle variante de ransomware Proton surnommée Zola, une autre variante de ransomware rebrandée fait son apparition. Le FBI et la CISA ont émis un nouvel avertissement, AA23-061A, visant à accroître la sensibilisation à la cybersécurité concernant le ransomware BlackSuit, qui a évolué à partir de Royal. BlackSuit possède des capacités de codage similaires à son prédécesseur, qui était actif dans l’arène des cybermenaces depuis le début de l’automne 2022 jusqu’à l’été 2023, mais le ransomware rebrandé est plus sophistiqué.

BlackSuit effectue l’exfiltration et l’extorsion de données avant le chiffrement, menaçant de publier les données des victimes sur un site de fuite à moins que la victime ne paie la rançon. Pour accéder initialement, les adversaires comptent largement sur l’attaque par phishing. D’autres méthodes d’infection fréquentes impliquent l’exploitation de RDP ou d’applications exposées à Internet vulnérables et l’entrée par des accès achetés auprès de brokers d’accès initial.

Après avoir infiltré un réseau, les responsables du BlackSuit établissent une communication avec les serveurs C2 et téléchargent divers utilitaires. Ils abusent souvent de logiciels Windows légitimes et exploitent des projets open-source à des fins offensives. Leurs prédécesseurs Royal utilisaient des outils comme Chisel, client SSH, OpenSSH ou PuTTY pour se connecter à leur infrastructure C2. Une fois à l’intérieur d’un réseau, les opérateurs BlackSuit désactivent les logiciels antivirus, volent de grands volumes de données, puis déploient le ransomware pour chiffrer les systèmes ciblés. Les adversaires s’appuient sur des utilitaires populaires, tels que Mimikatz et Nirsoft pour le vol d’informations d’identification. Les affiliés BlackSuit réutilisent également des utilitaires de test de pénétration légitimes comme Cobalt Strike et exploitent des malwares tels qu’Ursnif/Gozi pour la collecte et l’exfiltration de données.

Les demandes de rançon de BlackSuit varient généralement de 1 million à 10 millions de dollars en Bitcoin, avec la demande individuelle la plus élevée atteignant 60 millions de dollars. Bien que les acteurs de BlackSuit soient ouverts à la négociation, les montants de rançon ne sont pas spécifiés dans la note initiale et nécessitent une communication directe avec les adversaires via une URL .onion via le navigateur Tor.

Pour réduire les risques d’attaques de ransomware BlackSuit, le FBI et la CISA recommandent d’appliquer les atténuations listées dans l’alerte AA23-061A qui sont en ligne avec les CPG créées par la CISA et le NIST. En plus des pratiques et protections fournies, les défenseurs recommandent également d’évaluer l’efficacité des contrôles de sécurité actuels de l’organisation en les validant par rapport aux techniques ATT&CK mises en évidence dans l’avis. Pour aider les organisations à contrecarrer de façon proactive les attaques de ransomware émergentes et autres menaces critiques, SOC Prime propose une suite complète de produits pour l’ingénierie de la détection alimentée par l’IA, la chasse aux menaces automatisée et la validation de la pile de détection agissant comme une solution prête à l’emploi à l’épreuve du temps pour élever les défenses à grande échelle.