L’APT Armageddon lié à la Russie aussi connu sous le nom de Gamaredon ou UAC-0010 a lancé une série de cyberattaques contre l’Ukraine depuis le début de la cyberguerre mondiale. Le 8 novembre 2022, le CERT-UA a publié la dernière alerte détaillant la campagne de spearphishing en cours de ce collectif de cyberespionnage soutenu par la Russie, dans laquelle les adversaires distribuent massivement des emails usurpés se faisant passer pour le Service des communications spéciales de l’État d’Ukraine. Dans cette campagne d’adversaire ciblé, les hackers de l’APT Armageddon exploitent le vecteur d’attaque des pièces jointes malveillantes aux emails.

Cyberattaques de l’APT Armageddon (UAC-0010) : Analyse de la dernière campagne de phishing contre l’Ukraine

Depuis l’invasion à grande échelle de l’Ukraine par la Russie, le célèbre groupe APT Armageddon lié à la Russie également suivi sous le nom de UAC-0010 ou Primitive Bear exploite activement les vecteurs d’attaque des phishing et des pièces jointes malveillantes aux emails dans des campagnes ciblées contre l’Ukraine. En mai et juillet 2022, le collectif de hackers a massivement distribué le logiciel malveillant GammaLoad.PS1_v2, tandis qu’en août 2022, les adversaires ont utilisé le malware GammaSteel.PS1 et GammaSteel.NET pour propager l’infection sur les systèmes compromis.

Dans les campagnes adverses en cours signalées par l’alerte CERT-UA#5570, la chaîne d’infection est déclenchée par des emails de phishing contenant une pièce jointe malveillante, qui, si elle est ouverte, télécharge un fichier HTML avec du code JavaScript. Ce dernier crée une archive RAR avec un fichier de raccourci LNK sur l’ordinateur vulnérable. Une fois ouvert, le fichier LNK mentionné ci-dessus télécharge et lance un fichier HTA, qui exécute à son tour un code VBScript malveillant. En conséquence, cela mène au déploiement d’une série de souches malveillantes sur les systèmes ciblés, y compris des échantillons de logiciels malveillants de vol d’informations.

Les chercheurs du CERT-UA rapportent que les emails de phishing sont envoyés via le service @mail.gov.ua. De plus, les hackers de l’APT Armageddon appliquent leurs motifs d’adversaire communs pour lancer des cyberattaques en utilisant un service tiers ou Telegram pour identifier l’adresse IP du serveur C2.

Détection de la dernière campagne de l’APT Armageddon contre les entités ukrainiennes

Une série de campagnes de phishing menées par l’APT Armageddon lié à la Russie ciblant à plusieurs reprises l’Ukraine depuis mars 2022 représente une menace croissante qui nécessite une détection opportune et une ultra-réactivité de la part des praticiens de la sécurité. La plateforme Detection as Code de SOC Prime offre un ensemble de règles Sigma sélectionnées pour identifier l’activité malveillante couverte dans l’alerte CERT-UA#5570 aux premiers stades du cycle de vie de l’attaque. Suivez le lien ci-dessous pour accéder aux contenus de détection pertinents étiquetés “CERT-UA#5570” basés sur l’alerte de cybersécurité correspondante :

Pour se défendre de manière proactive contre les cyberattaques existantes et émergentes de l’APT Armageddon suivies par les défenseurs depuis l’invasion à grande échelle de l’Ukraine par la Russie, cliquez sur le Bouton Explore Detections et accédez à la pile de détection dédiée. Toutes les règles Sigma sont alignées avec MITRE ATT&CK® et enrichies avec un contexte de menace cybernétique étendu, y compris les liens CTI pertinents, les mitigations, les binaires exécutables, et d’autres métadonnées pertinentes. Les règles de détection sont emballées avec des traductions vers les solutions SIEM, EDR et XDR leaders du marché.

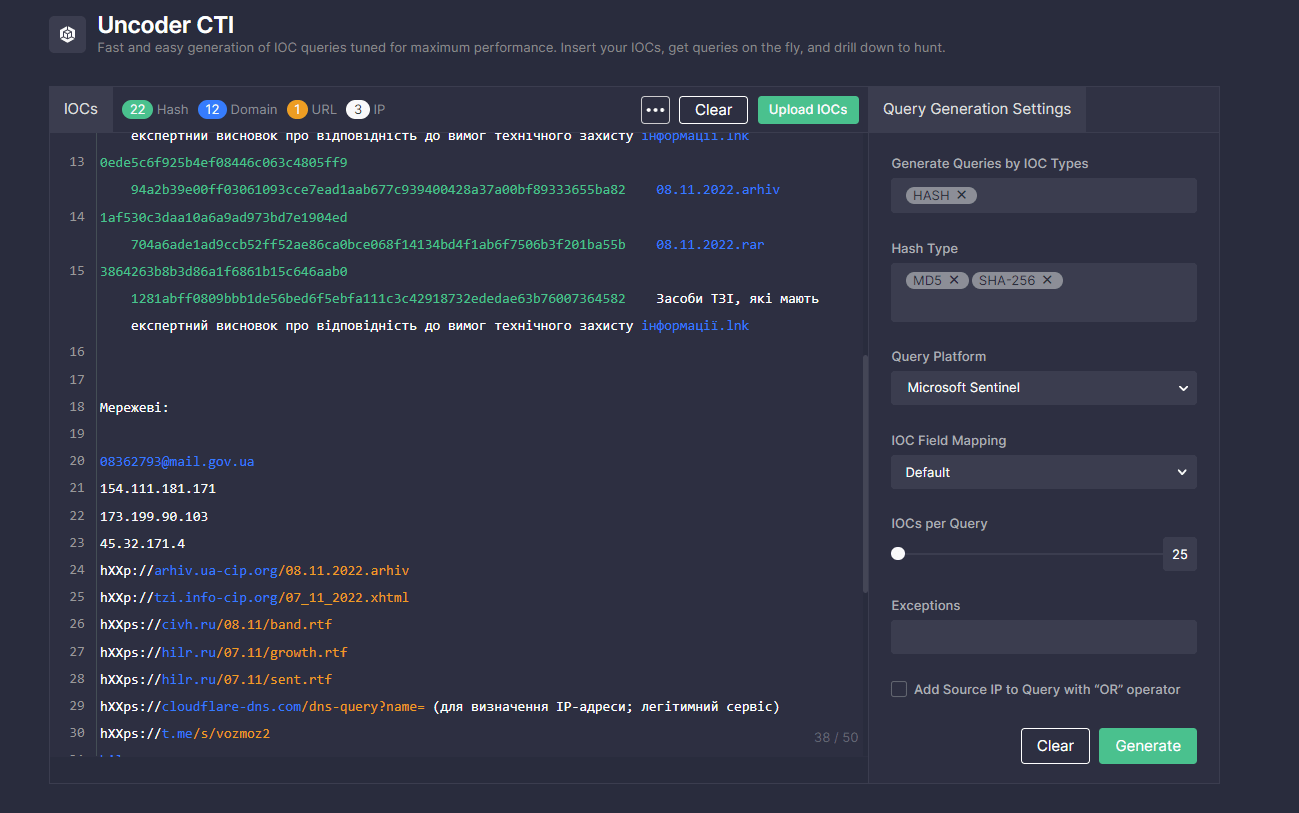

Pour simplifier la routine de recherche de menaces et améliorer les capacités d’ingénierie de détection, les experts en sécurité peuvent rechercher les IOC associés à l’activité malveillante des adversaires UAC-0010 couverts dans l’alerte CERT-UA#5570. Il suffit de coller le texte contenant les IOC pertinents dans Uncoder CTI et obtenir des requêtes IOC personnalisées prêtes à être exécutées dans un environnement choisi.

Contexte MITRE ATT&CK®

Pour plonger dans le contexte derrière les dernières cyberattaques du groupe Armageddon APT lié à la Russie aussi connu sous le nom de UAC-0010 couvert dans l’alerte CERT-UA#5570, toutes les règles Sigma dédiées sont alignées avec le framework MITRE ATT&CK® adressant les tactiques et techniques correspondantes :