« EndClient RAT » – Nouveau Malware APT Kimsuky

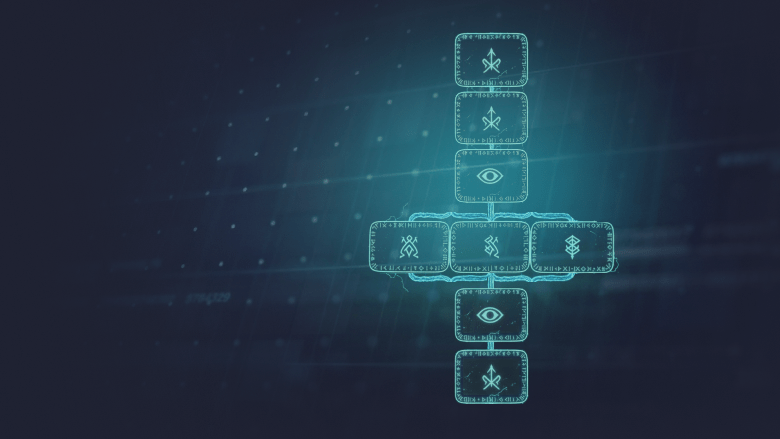

Detection stack

- AIDR

- Alert

- ETL

- Query

Analyse d’EndClient RAT

EndClient RAT est un cheval de Troie d’accès à distance récemment observé, lié au cluster Kimsuky, qui arrive via des binaires signés ou des dépôts de scripts (utilisant des certificats de signature de code volés pour échapper à SmartScreen/AV), fournit l’exécution de shell/commandes à distance, le téléchargement/téléversement de fichiers, la persistance, et C2 sur HTTP(S), a jusqu’à présent montré de faibles taux de détection et a été documenté dans les premiers rapports techniques avec des IOC.

Les actions immédiates incluent la collecte de hachages de fichier et de numéros de série de certificats, le blocage des domaines/URLs C2 connus, la révocation ou l’épinglage des certificats de signature de code inattendus, l’activation de la liste blanche des applications, le renforcement des contrôles des e-mails/pièces jointes, et la recherche de binaires signés anormaux.

Enquête

L’analyse technique révèle les techniques ATT&CK suivantes : T1059.003 (Command‑Shell via cmd.exe caché et canaux nommés), T1105 (Ingress Tool Transfer via commandes de téléchargement/téléversement), T1569.001 (Créer un Processus), T1053.005 (Tâche Planifiée pour la persistance), T1027 (Fichiers Obfusqués/Stockés – script AutoIT compilé et mutation polymorphe lorsque Avast est détecté), T1547.009 (Modification de Raccourci – LNK au Démarrage), T1543.003 (Service Windows – copie de schtasks.exe vers hwpviewer.exe), T1036.005 (Déguisement – MSI signé utilisant un certificat volé), T1574.001 (Détournement de Flux d’Exécution – appels DLL), T1129 (Modules Partagés – utilisation de stubs de mémoire communs pour Base64, LZMA, recherche binaire). Le RAT utilise un mutex global (GlobalAB732E15-D8DD-87A1-7464-CE6698819E701) pour éviter les instances multiples, vérifie l’antivirus Avast, crée une tâche planifiée nommée « IoKlTr » qui s’exécute chaque minute, et dépose des fichiers dans C:UsersPublicMusic. Le C2 réseau est effectué sur TCP vers 116.202.99.218:443 avec des marqueurs JSON encadrés par sentinelle « endClient9688 » et « endServer9688 ».

Atténuation

Bloquer l’exécution d’installateurs MSI non signés ou suspects, en particulier ceux signés avec des certificats volés. Surveiller et alerter sur la création de tâches planifiées nommées « IoKlTr » ou similaires, et de fichiers LNK dans le dossier de Démarrage (par exemple, Smart_Web.lnk). Détecter la valeur du mutex global et l’utilisation de binaires AutoIT (AutoIt3.exe). Appliquer le filtrage du trafic sortant pour bloquer l’IP C2 116.202.99.218 et tout trafic utilisant les marqueurs JSON personnalisés. Déployer une protection endpoint capable d’inspecter les scripts AutoIT compilés et de détecter la mutation polymorphe de fichiers. Mettre en œuvre la vérification et la révocation des signatures de code pour les certificats compromis.

Réponse

Si une infection est suspectée, isoler le poste affecté, collecter les dumps mémoire et le fichier MSI pour une analyse forensic, capturer les définitions des tâches planifiées, les fichiers LNK, et les listes de mutex. Hacher tous les binaires déposés et les comparer aux IOC connus. Supprimer la tâche planifiée, supprimer le raccourci LNK, et supprimer les fichiers dans C:UsersPublicMusic liés au RAT. Bloquer l’IP C2 et mettre à jour les règles du pare-feu. Mener une recherche exhaustive d’indicateurs à travers l’environnement pour le mutex, les motifs de canaux nommés, et les marqueurs JSON personnalisés. Fournir les constatations aux parties prenantes concernées et envisager de notifier les organisations de défense des droits humains affectées.

mermaid graph TB %% Class definitions classDef technique fill:#99ccff classDef process fill:#ffdd99 classDef discovery fill:#ddffdd classDef exfil fill:#ffcc99 classDef c2 fill:#ff99cc %% Nodes A[« <b>Technique</b> – <b>T1210 Exploitation de Services à Distance</b><br/>Désérialisation non authentifiée WSUS sur ports 8530/8531 »] class A technique B[« <b>Technique</b> – <b>T1059.003 Exécution de Commande</b><br/>wsusservice.exe ou w3wp.exe engendre cmd.exe »] class B process C[« <b>Technique</b> – <b>T1059.001 PowerShell</b> et <b>T1027.009 Fichiers ou Informations Obfusqués</b><br/>Payload encodé en Base64 est décodé et exécuté »] class C process D1[« <b>Technique</b> – <b>T1033 Découverte du Propriétaire/Système Utilisateur</b><br/>Commande: whoami »] class D1 discovery D2[« <b>Technique</b> – <b>T1087.002 Découverte de Comptes de Domaine</b><br/>Commande: net user /domain »] class D2 discovery D3[« <b>Technique</b> – <b>T1016 Découverte de Configuration Réseau</b><br/>Commande: ipconfig /all »] class D3 discovery E[« <b>Technique</b> – <b>T1567.004 Exfiltration via Webhook</b> via HTTP PUT (T1102.002)<br/>Outils: Invoke‑WebRequest ou curl »] class E exfil F[« <b>Technique</b> – <b>T1090.003 Proxy Multi‑saut</b> et <b>T1071.001 Protocoles Web</b><br/>Trafic de Commande et Contrôle »] class F c2 %% Connections A u002du002d>|exploite| B B u002du002d>|engendre| C C u002du002d>|exécute| D1 C u002du002d>|exécute| D2 C u002du002d>|exécute| D3 D1 u002du002d>|collecte| E D2 u002du002d>|collecte| E D3 u002du002d>|collecte| E E u002du002d>|transfère| F

Flux d’attaque

Détection

Détection de la Livraison et de l’Exécution d’EndClient RAT [Création de Processus Windows]

Voir

Détection de la Communication C2 d’EndClient RAT [Connexion Réseau Windows]

Voir

IOC (HashSha256) pour détecter « EndClient RAT »

Voir

IOC (HashSha1) pour détecter « EndClient RAT »

Voir

Exécution Suspecte depuis le Profil d’Utilisateur Public (via process_creation)

Voir

Simulation CVE-2025-59287

Exécution de la Simulation

Prérequis : Le Check pré-vol de Télémétrie & Baseline doit être passé.

-

Narrative & Commandes de l’Attaque :

-

Livrez le MSI signé (

StressClear.msi) à la machine victime. -

Exécutez le MSI sans prompts, qui extrait un script AutoIt intégré (

payload.au3). - Le script AutoIt lance AutoIt3.exe, qui, à son tour, exécute un

cmd.execaché pour ouvrir une shell inversée. - Pour établir la persistance, le script copie le légitime

schtasks.exedansC:WindowsTemphwpviewer.exeet enregistre une tâche planifiée qui appelle ce binaire renommé au démarrage du système. - Le processus

cmd.execaché est démarré avec l’argumentcachépour éviter la visibilité par l’utilisateur, satisfaisant le critère d’exclusion de la règle lorsqu’il est correctement omis.

-

Livrez le MSI signé (

-

Script de Test de Régression :

# ------------------------------------------------- # Simulation de Livraison & Exécution d'EndClient RAT # ------------------------------------------------- # 1. Installer le MSI signé (livre le payload AutoIt) msiexec /i "C:TempStressClear.msi" /quiet /norestart # 2. Localiser le script AutoIt extrait (chemin simulé) $autoitScript = "C:ProgramDataStressClearpayload.au3" # 3. Exécuter AutoIt3.exe avec le script $autoItExe = (Get-Command "AutoIt3.exe" -ErrorAction SilentlyContinue).Source if (-not $autoItExe) { Write-Error "AutoIt3.exe non trouvé sur le système. abandon."