Ferocious Kitten APT Exposé : À l’intérieur de la campagne d’espionnage focalisée sur l’Iran

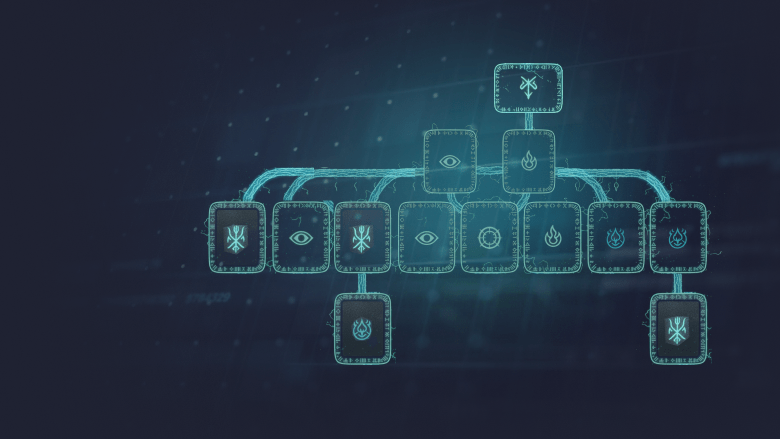

Detection stack

- AIDR

- Alert

- ETL

- Query

Analyse

Ferocious Kitten est un groupe de cyberespionnage axé sur l’Iran actif depuis au moins 2015. Il livre des documents Microsoft Office armés via des attaques de phishing ciblées pour installer un implant personnalisé appelé MarkiRAT, qui effectue l’enregistrement des frappes (keylogging), la capture d’écran, le vol d’identifiants et l’exfiltration progressive via HTTP(S). Le groupe utilise des techniques de persistance telles que le détournement de raccourcis de Telegram et de Chrome, camoufle les fichiers avec la technique Unicode Right-to-Left Override et détourne Windows BITS pour le téléchargement et la découverte de proxy. Il exploite également la vulnérabilité RCE MSHTML CVE-2021-40444 pour livrer un voleur PowerShell.

Investigation

Les analystes doivent mapper les comportements observés sur les techniques MITRE ATT&CK telles que T1566.001 (Pièce jointe de phishing), T1204.002 (Exécution par l’utilisateur), T1574 (Détournement du flux d’exécution), T1036.002 (Dissimilation – RTLO), T1197 (BITS Jobs), T1518.001 (Découverte de logiciels – outils de sécurité), T1056.001 (Keylogging) et T1071.001 (Protocole web C2). Les indicateurs de compromission incluent des macros Office malveillantes qui écrivent « update.exe » dans le dossier Public, des raccourcis renommés pour pointer vers le malware, des noms de tâches BITS comme « pdj », des requêtes HTTP GET/POST vers des URL C2 contenant des paramètres « u », « k » et les extensions de fichiers exfiltrées (par exemple, .kdbx, .gpg). Le trafic réseau vers des domaines suspects hébergeant des charges utiles PowerShortShell ou MarkiRAT doit être enregistré.

Atténuation

Déployez des défenses en couches : activez le blocage des macros ou autorisez uniquement les fichiers Office de confiance, utilisez des passerelles de sécurité pour les emails pour analyser les pièces jointes, appliquez des politiques d’exécution de moindre privilège, surveillez et limitez l’utilisation de bitsadmin, désactivez le détournement de raccourcis en sécurisant les raccourcis %APPDATA%, déployez la détection et la réponse des endpoints (EDR) pour détecter les comportements de MarkiRAT (injection de processus, écritures de fichiers dans %PUBLIC%AppDataLibs, keylogging) et maintenez les systèmes à jour pour CVE-2021-40444 et toutes autres vulnérabilités ultérieures. Auditez régulièrement les produits de sécurité installés pour détecter les rapports de falsification.

Réponse

Lorsqu’une infection est suspectée, isolez le terminal, collectez la mémoire volatile, le système de fichiers et les journaux d’événements Windows, captez la liste des tâches BITS et identifiez les raccourcis malveillants. Supprimez les binaires MarkiRAT, supprimez les tâches planifiées associées et les entrées de démarrage, et réinitialisez les identifiants compromis. Effectuez une recherche de renseignement sur les menaces sur les domaines C2, mettez à jour les signatures de détection et informez les parties prenantes appropriées. Effectuez une revue post-incident pour améliorer la sensibilisation des utilisateurs et renforcer la gestion des macros.

graph TB %% Class definitions classDef action fill:#99ccff classDef technique fill:#ffcc99 classDef malware fill:#ff9999 classDef process fill:#ccffcc %% Nodes attack_initial_access[« <b>Action</b> – <b>T1566.001 Hameçonnage : pièce jointe de spearphishing</b><br/><b>Description</b> : Un courriel contenant un document Office piégé avec des macros est envoyé à la victime. »] class attack_initial_access action malware_markirat[« <b>Malware</b> – <b>Nom</b> : MarkiRAT<br/><b>Description</b> : Cheval de Troie d’accès à distance qui se copie dans des répertoires d’applications légitimes et établit des communications C2. »] class malware_markirat malware tech_shortcut_mod[« <b>Technique</b> – <b>T1547.009 Modification de raccourci</b><br/><b>Description</b> : Crée ou modifie des raccourcis afin que le code malveillant s’exécute au démarrage de l’application légitime. »] class tech_shortcut_mod technique tech_masquerade[« <b>Technique</b> – <b>T1036.002 Masquage : remplacement droite‑à‑gauche (RTL)</b><br/><b>Description</b> : Utilise des caractères Unicode RTL dans les noms de fichiers pour les faire apparaître comme des fichiers multimédias inoffensifs. »] class tech_masquerade technique tech_bits_jobs[« <b>Technique</b> – <b>T1197 Tâches BITS</b><br/><b>Description</b> : Exploite le service Background Intelligent Transfer Service pour créer des tâches qui téléchargent des charges utiles supplémentaires et collectent des informations de proxy. »] class tech_bits_jobs technique tech_process_disc[« <b>Technique</b> – <b>T1057 Découverte des processus</b><br/><b>Description</b> : Énumère les processus en cours afin d’identifier les produits de sécurité. »] class tech_process_disc technique tech_software_disc[« <b>Technique</b> – <b>T1518 Découverte des logiciels</b><br/><b>Description</b> : Vérifie la présence d’antivirus installés tels que Kaspersky ou Bitdefender et rapporte les résultats. »] class tech_software_disc technique tech_clipboard[« <b>Technique</b> – <b>T1115 Données du presse‑papiers</b><br/><b>Description</b> : Capture le contenu du presse‑papiers et les frappes clavier, puis les stocke localement pour une exfiltration ultérieure. »] class tech_clipboard technique tech_data_obf[« <b>Technique</b> – <b>T1001 Obfuscation des données</b><br/><b>Description</b> : Encode les paramètres HTTP/S GET/POST afin de dissimuler le trafic malveillant. »] class tech_data_obf technique tech_web_service[« <b>Technique</b> – <b>T1102 Service Web</b><br/><b>Description</b> : Utilise des services Web légitimes via HTTP/S pour le beaconing, la réception de commandes et l’exfiltration de données. »] class tech_web_service technique tech_bidirectional[« <b>Technique</b> – <b>T1102.002 Service Web : communication bidirectionnelle</b><br/><b>Description</b> : Maintient un canal bidirectionnel avec le C2 pour l’envoi de commandes et la réception de données. »] class tech_bidirectional technique tech_external_proxy[« <b>Technique</b> – <b>T1090.002 Proxy : proxy externe</b><br/><b>Description</b> : Achemine le trafic C2 via un proxy externe découvert grâce aux tâches BITS. »] class tech_external_proxy technique %% Connections attack_initial_access u002du002d>|livre| malware_markirat malware_markirat u002du002d>|établit la persistance via| tech_shortcut_mod malware_markirat u002du002d>|évasion de détection via| tech_masquerade malware_markirat u002du002d>|crée| tech_bits_jobs tech_bits_jobs u002du002d>|télécharge des charges utiles supplémentaires et collecte des informations de proxy| tech_external_proxy malware_markirat u002du002d>|effectue| tech_process_disc malware_markirat u002du002d>|effectue| tech_software_disc malware_markirat u002du002d>|collecte| tech_clipboard malware_markirat u002du002d>|obfusque le trafic avec| tech_data_obf malware_markirat u002du002d>|communique via| tech_web_service tech_web_service u002du002d>|prend en charge| tech_bidirectional tech_bidirectional u002du002d>|permet un C2 bidirectionnel| malware_markirat

Flux d’attaque

Règles de détection

Détection de la communication C2 de MarkiRAT et de l’exfiltration de données [Connexion réseau Windows]

Voir

Détection de la sonde des logiciels de sécurité de MarkiRAT [Sysmon Windows]

Voir

Détection de spearphishing et de persistance de l’APT Ferocious Kitten [Création de processus Windows]

Voir

Fichiers suspects dans le profil utilisateur public (via file_event)

Voir

Binaire / scripts suspects dans l’emplacement d’autostart (via file_event)

Voir

Instructions de simulation

Récit de l’attaque & Commandes :

-

-

Livraison : Une pièce jointe d’email (

update.exe) est déposée dans leC:UsersPublicrépertoire de la victime. -

Exécution : L’attaquant, utilisant une macro ou un script malveillant, exécute

cmd.exe /c "C:UsersPublicupdate.exe"qui lance le charge utile. - Persistance : Parce que le fichier réside dans le dossier Public, tout utilisateur peut le réexécuter, satisfaisant la technique d’autostart au démarrage ou à la connexion.

-

Impact du journal : Sysmon enregistre un événement où

Image = C:WindowsSystem32cmd.exeetCommandLinecontient"/c C:UsersPublicupdate.exe"; la règle de détection correspond à l’extrait/cet au chemin d’image malveillant connu (update.exe).

-

Livraison : Une pièce jointe d’email (

-

Script de test de régression : Le script ci-dessous reproduit les étapes de l’attaquant sur une machine de test.

# ------------------------------------------------- # Déploiement simulé de charge utile Ferocious Kitten # ------------------------------------------------- # 1. Créer un exécutable malveillant factice (espace réservé) $maliciousPath = "$env:PUBLICupdate.exe" Set-Content -Path $maliciousPath -Value "Ceci est une charge utile fictive" -Encoding ASCII # 2. Exécuter la charge utile via cmd.exe avec le drapeau /c $cmd = "$env:windirSystem32cmd.exe"