Desde el estallido de la guerra cibernética global, los organismos estatales de Ucrania y sus aliados se han convertido en objetivos de diversas campañas maliciosas lanzadas por múltiples colectivos de hackers. Los expertos estiman un aumento del 250% en los ciberataques contra Ucrania en 2022 y más de 2,000 de ellos lanzados por actores de amenazas afiliados a Rusia desde el comienzo de la invasión a gran escala.

El 29 de abril de 2023, CERT-UA emitió una nueva alerta cubriendo un ataque cibernético masivo que abusaba de WinRAR y se basaba en el script malicioso RoarBat para interrumpir la infraestructura de TI de las organizaciones gubernamentales ucranianas. CERT-UA asume que el grupo APT Sandworm respaldado por Rusia podría ser responsable de la intrusión debido a superposiciones significativas con el ataque contra el sistema de información y comunicación de la Agencia Nacional de Información “Ukrinform” que ocurrió en enero de 2023.

Análisis del Último Ataque Cibernético Destructivo Contra Ucrania por el Grupo UAC-0165 (APT Sandworm)

La última alerta CERT-UA#6550 advierte a los defensores cibernéticos sobre un ataque cibernético masivo dirigido a paralizar la infraestructura de TI del sector público ucraniano. Específicamente, el funcionamiento del equipo del servidor y los sistemas de almacenamiento de datos se vieron interrumpidos como resultado de la operación maliciosa más reciente atribuida al grupo APT Sandworm.

En particular, los sistemas Windows fueron atacados con el script .BAT RoarBat que buscaba recursivamente archivos en discos o en directorios específicos, archivándolos posteriormente con el programa legítimo WinRAR usando la función “-df”. Esto eventualmente resultó en la eliminación tanto del archivo fuente como de los archivos creados. Simultáneamente, los sistemas Linux fueron atacados con el script BASH aprovechando una utilidad «dd» estándar para sobrescribir archivos con bytes cero.

Los expertos de CERT-UA estiman que esta operación destructiva tiene mucho en común con el ataque contra el sistema de información y comunicación de la Agencia Nacional de Información «Ukrinform». Por lo tanto, el último ataque contra el sector público ucraniano, con un nivel moderado de confianza, se atribuye al grupo APT Sandworm respaldado por Rusia. Sin embargo, para el seguimiento de ataques focalizados CERT-UA utiliza el identificador UAC-0165.

Notablemente, los adversarios lograron avanzar con éxito en el ataque debido a la falta de autenticación multifactor durante la conexión remota VPN y la segmentación insuficiente de la red. Se insta a los usuarios a mejorar las protecciones de ciberseguridad según las recomendaciones de CERT-UA.

Detección de Actividad Maliciosa de UAC-0165 Cubierta en la Alerta CERT-UA#6550

Para ayudar a las organizaciones a identificar oportunamente la actividad maliciosa asociada con el UAC-0165, la Plataforma SOC Prime selecciona un conjunto de reglas Sigma relevantes. Todos los algoritmos de detección están filtrados por las etiquetas personalizadas correspondientes «CERT-UA#6550» y «UAC-0165» basadas en la alerta CERT-UA y los identificadores del grupo para agilizar la selección de contenido SOC.

Haga clic en el botón Explorar Detecciones para acceder a toda la colección de reglas Sigma dedicadas a detectar el último ataque UAC-0165. Todas las reglas están alineadas con el marco MITRE ATT&CK® v12, enriquecidas con un contexto de ciberamenaza en profundidad y compatibles con más de 28 soluciones SIEM, EDR y XDR para satisfacer necesidades de seguridad particulares.

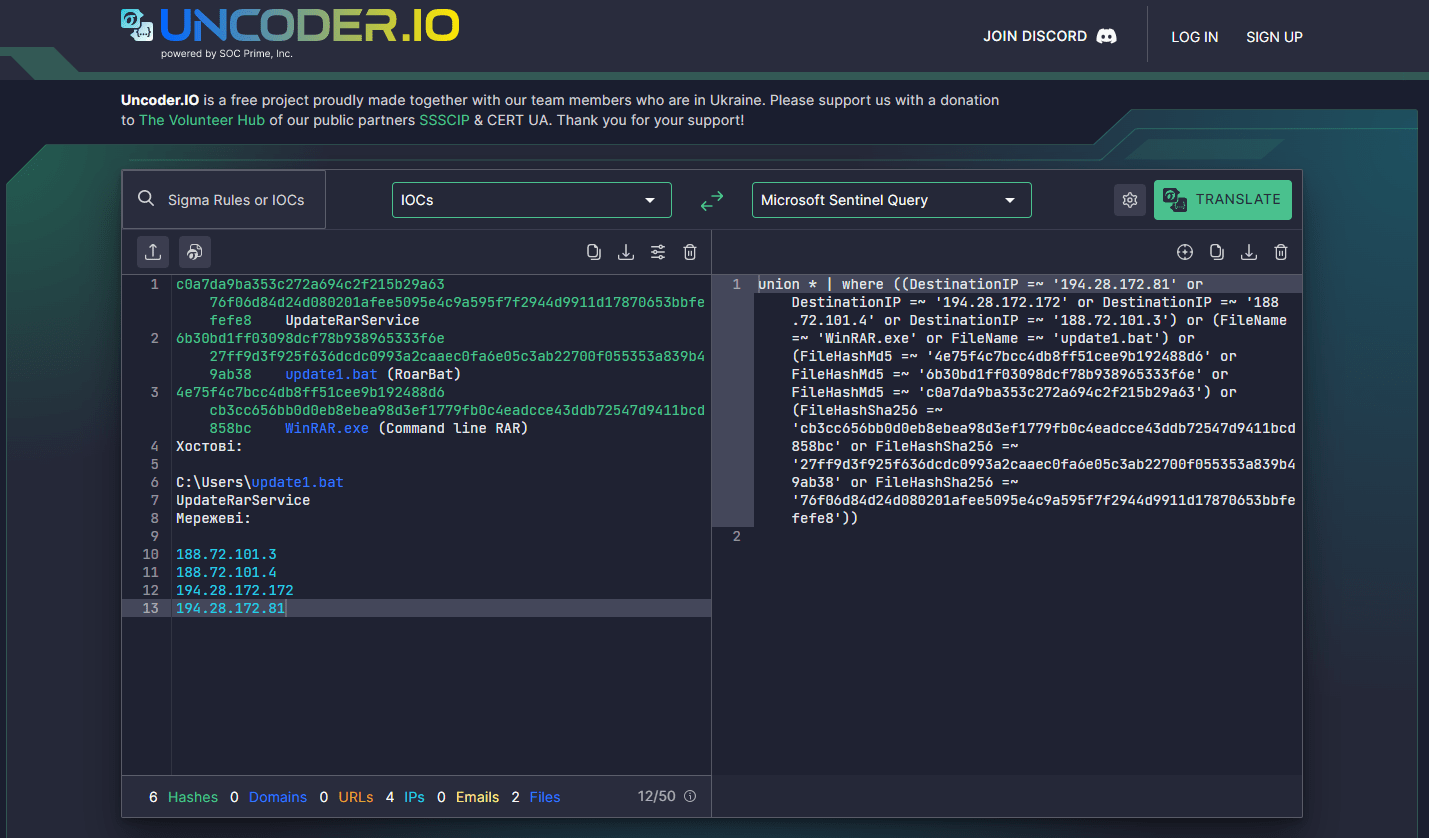

Los defensores cibernéticos también pueden automatizar sus actividades de caza de amenazas buscando indicadores de compromiso (IoCs) asociados con la última operación de Sandworm contra cuerpos gubernamentales ucranianos usando Uncoder.IO. Simplemente pegue el archivo, host o red IoCs proporcionados por CERT-UA en la herramienta y seleccione el tipo de contenido de su consulta objetivo para crear instantáneamente consultas IOC optimizadas para el rendimiento listas para ejecutarse en el entorno elegido.

Contexto MITRE ATT&CK

Para profundizar en el contexto detrás del ataque cibernético destructivo del UAC-0165 cubierto en la última alerta CERT-UA, todas las reglas Sigma referenciadas anteriormente están etiquetadas con ATT&CK v12 abordando las tácticas y técnicas relevantes: Tactics Techniques Sigma Rule Defense Evasion Virtualization/Sandbox Evasion (T1497) File and Directory Permissions Modification (T1222) System Script Proxy Execution (T1216) Indicator Removal (T1070) Hide Artifacts (T1564) Subvert Trust Controls (T1553) Deobfuscate/Decode Files or Information (T1140) Domain Policy Modification (T1484) Execution Scheduled Task/Job (T1053) Impact Inhibit System Recovery (T1490) System Shutdown/Reboot (T1529) Data Manipulation (T1565) Data Destruction (T1485)