Algunas tácticas de MITRE ATT&CK requieren una atención especial de los expertos en seguridad, y el Acceso Inicial es una de ellas. Porque si los atacantes no logran entrar, no podrán llevar su cadena de ataque a otro nivel.

A principios de este año, Microsoft pagó $13.7 millones en recompensas por errores a cambio de descubrir 1,091 vulnerabilidades y la impresionante cantidad de $200,000 por una vulnerabilidad en Hyper-V no revelada. Esto demuestra lo valioso que es una ciberdefensa proactiva. Y muy probablemente, una gran parte de estas nuevas vulnerabilidades está relacionada con el acceso inicial. Porque como verás más adelante en este artículo, es mucho más que credenciales robadas. El acceso inicial está potencialmente en todas partes.

Puntos de Entrada Comunes para el Acceso Inicial

Acceso Inicial la táctica es, más comúnmente, el siguiente paso después de tácticas como Reconocimiento and Desarrollo de Recursos. En otras palabras, antes de realmente entrar por la puerta, alguien necesita decidir adónde ir y, una vez decidido, decidir qué puerta entrar y cómo. Lo mismo sucede con los ciberataques. Primero, los atacantes pueden escanear activamente la red para ver si hay puntos vulnerables que puedan explotar. En caso de éxito en el reconocimiento, seleccionarían objetivos específicos, por ejemplo, IPs, y elegirían el método de invasión.

Tenga en cuenta que si aplica un enfoque basado en APT, sus actividades de detección de amenazas deben ir más allá de las capacidades del comportamiento de un atacante en la etapa de acceso inicial. En pocas palabras, una vez que alguien obtiene el acceso inicial, se puede hacer una gran variedad de cosas, incluso aquellas inusuales para un actor de amenaza sospechoso. Por ejemplo, grupos llamados corredores de acceso inicial se especializan solo en comprometer redes y luego vender el acceso a otros actores de amenaza. Echemos un vistazo general a cómo obtienen acceso inicial.

Antes de sumergirse en la teoría, no olvide consultar lo que nuestro Motor de Búsqueda de Amenazas Cibernéticas tiene respecto a la táctica de Acceso Inicial. También puede buscar cualquier palabra clave relacionada con amenazas o vulnerabilidades que desee, explorando información relevante y algoritmos de detección.

Phishing

Incentivar a un usuario legítimo a realizar una acción común como abrir un documento en un correo electrónico es una de las formas más fáciles para que los atacantes planten malware con una puerta trasera o incluso una carga útil directa (T1566).

Los correos electrónicos infectados con malware a menudo no se parecen en nada a spam o falsificaciones. Esta forma de acceso inicial ha existido durante décadas, y de hecho es sorprendente por qué profesionales calificados que trabajan en organizaciones importantes aún «lo compran» y hacen clic en enlaces maliciosos o descargan archivos adjuntos. La cuestión es que los adversarios ponen mucho esfuerzo en hacer que los mensajes de phishing parezcan de confianza.

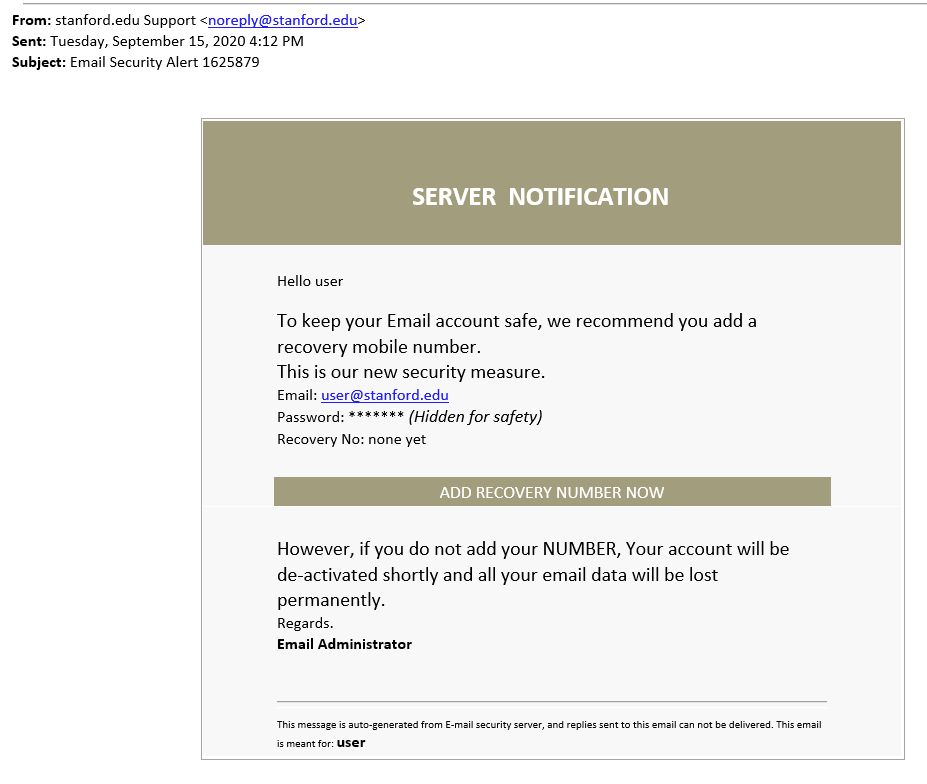

Fuente: Stanford

Note que el correo electrónico proviene de noreply@stanford.edu lo cual parece una dirección legítima. El correo emula una alerta de seguridad que urge al destinatario a actuar cuanto antes.

Por cierto, podría ni siquiera ser un correo electrónico – MITRE ATT&CK muestra casos donde el malware se entregó a través de ofertas de trabajo falsas y mensajes en redes sociales.

Los enlaces maliciosos pueden construirse basándose en una variedad de modelos de amenaza, dependiendo de los objetivos de las campañas de ataque. A veces llevarán al usuario a una página de inicio de sesión falsificada o a una página de facturación para realizar un pago. Otros robarán silenciosamente tokens de sesión o iniciarán una descarga al vuelo. En cuanto a archivos adjuntos como documentos de Word troyanizados, archivos zip, imágenes y ejecutables, ATT&CK los agregó a una sub-técnica de Archivo Adjunto Spearphishing (T1566.001). El spearphishing implica un objetivo preciso de las víctimas. Sin embargo, los archivos adjuntos maliciosos también pueden enviarse en campañas masivas sin un enfoque específico en empresas o individuos.

Compromiso por Conducción

Una técnica (T1189) en el marco de MITRE ATT&CK describe un escenario cuando los atacantes intentan entregar un código de explotación a través de un navegador mientras una víctima realiza alguna actividad normal como navegar por Internet.

Probablemente haya oído hablar de typosquatting – un tipo de ataque cuando se registra un dominio malintencionado que se parece mucho a uno legítimo pero incluye un pequeño error tipográfico que es difícil de reconocer. Sin embargo, los dominios genuinos también podrían ser comprometidos si los adversarios inyectan código malicioso en JavaScript, iFrames o scripts de secuencias entre sitios (XSS).

Otros ejemplos de iniciar una descarga al vuelo incluyen publicidad malintencionada y abusar de interfaces de aplicaciones web integradas para ataques de inyección. Cualquier tipo de campo de entrada es una oportunidad para que los atacantes hagan que un sistema objetivo lea algún script o código arbitrario.

Ejemplos de una interfaz de aplicación web:

- CLI – interfaz de línea de comandos

- GUI – interfaz gráfica de usuario

- MDI – interfaz basada en menús

- FBI – interfaz basada en formularios

- NLI – interfaz de lenguaje natural

Otro tipo de ataque que trata con el acceso inicial se llama watering hole – es cuando los adversarios quieren plantar malware en un sitio web que aloja contenido para una comunidad de personas. Es un «buen trato» porque en lugar de atacar a cada víctima por separado, solo atacan al proveedor, y una vez comprometido, hace el trabajo por ellos.

Explotación de Aplicaciones Expuestas al Público

La técnica (T1190) se dedica a una variedad de explotaciones sofisticadas a nivel de software orientado a Internet . Los atacantes intentan explotar errores, fallos, colisiones y defectos de diseño para entrar en los sistemas de las víctimas. Si el compromiso ocurre en la nube, que se usa con frecuencia hoy en día, intentarán escapar de la instancia o contenedor subyacente y moverse lateralmente o más hacia abajo hasta el anfitrión.

Para tener una idea de qué tipo de software podría ser potencialmente comprometido, echa un vistazo a la tabla a continuación.

|

Vulnerabilidad |

Software Asociado |

|

CVE-2017-3066 |

Biblioteca Apache BlazeDS |

|

CVE-2017-7269 |

Microsoft Windows Server 2003 R2 |

|

CVE-2017-10271 |

Oracle WebLogic Server |

|

CVE-2018-13379 |

Fortinet FortiOS y FortiProxy |

|

CVE-2019-0604 |

Microsoft SharePoint |

|

CVE-2019-19781 |

Citrix Application Delivery Controller |

|

CVE-2019-11510 |

Pulse Connect Secure |

|

CVE-2019-9670 |

Synacor Zimbra Collaboration Suite |

|

CVE-2019-18935 |

ASP.NET AJAX |

|

CVE 2020-0688 CVE-2021-26855 CVE-2021-26857 CVE-2021-26858 CVE-2021-27065 CVE 2020-17144 |

Microsoft Exchange Server |

|

CVE-2021-44228 |

Apache Log4j2 |

|

CVE-2020-10189 |

Zoho ManageEngine Desktop Central |

|

CVE-2020-5902 |

BIG-IP |

See https://cve.mitre.org/ para descubrir versiones afectadas y descripciones técnicas detalladas.

Como puedes ver, en la etapa de acceso inicial, los atacantes tienden a explotar el software para la comunicación, la gestión, los servicios web e incluso las soluciones de seguridad. Por esto es crucialmente importante actualizar las aplicaciones expuestas al público tan pronto como nuevas versiones estén disponibles. De lo contrario, es muy desafiante mantener la postura de ciberseguridad. Para lidiar eficazmente con las vulnerabilidades no parchadas, los equipos de desarrollo están cada vez más considerando desplazarse a la izquierda y aplicar prácticas de código seguro y pruebas de seguridad a lo largo de toda la canalización CI/CD.

La tabla anterior es solo una pequeña porción de lo que ha estado sucediendo en el panorama de amenazas. Comprensiblemente, es difícil seguir las fluctuaciones y mutaciones de una abrumadora variedad de vulnerabilidades. Los expertos en seguridad han estado tratando de reducirlas a tendencias para facilitarlo. Por ejemplo, OWASP Top 10 and CWE Top 25 destacan los tipos de explotaciones más «populares», por lo que puede pensar en cómo mitigar familias enteras de vulnerabilidades en lugar de esperar lo inesperado en cada producto, biblioteca o utilidad que use.

Compromiso de Cuentas de Usuarios Legítimos

Cuentas Válidas la técnica (T1078) describe una situación cuando los atacantes obtienen acceso comprometiendo cuentas de usuarios reales. Estas pueden ser cuentas de empleados así como cuentas de terceros de confianza como socios comerciales o contratistas. Esta técnica suele ser multi-etapa e implica combinar otras técnicas de Acceso Inicial como Phishing, Compromiso por Conducción, Servicios Remotos Externos y Explotación de Aplicación Expuesta al Público.

Por ejemplo, según investigación, una notoria filtración en Uber involucró varios pasos:

- Un dispositivo personal de un contratista de Uber fue infectado con malware que expuso credenciales.

- Un atacante compró un inicio de sesión/contraseña de un contratista de Uber en la web oscura.

- Lanzó un ataque de fatiga de MFA en la víctima elegida con una cuenta corporativa. El adversario bombardeó al usuario con notificaciones push y aplicó ingeniería social (haciéndose pasar por un miembro del equipo de TI en WhatsApp) hasta que la víctima se rindió y tomó el paso final de autenticación.

- Después de eso, el atacante registró su propio dispositivo para MFA y obtuvo acceso a la intranet de Uber a través de una conexión VPN interna.

- El actor localizó scripts de PowerShell que contenían credenciales de administrador incrustadas.

- Usando esas credenciales, iniciaron sesión en una plataforma de Gestión de Cuentas Privilegiadas (PAM).

- Desde allí, pudieron navegar libremente por múltiples entornos en la nube de la organización.

Nuestro equipo ha creado reglas para detectar posibles inundaciones de MFA – la explotación al inicio del ataque a Uber. Consúltelas en nuestro Motor de Búsqueda de Amenazas Cibernéticas.

Explotación de Servicios Remotos Externos

La técnica T1133 se trata de intentos de acceso inicial a través de servicios remotos. Como puede imaginar, el acceso remoto a un recurso interno a través de un canal cifrado sin necesidad de romper nada es exactamente lo que los adversarios necesitan. Pero, ¿cómo se infiltran realmente?

La forma más directa de hacerlo es obtener acceso a la cuenta de un usuario legítimo, lo cual también se relaciona con una técnica de Cuentas Válidas (T1078).

Cuando se trata de entornos de contenedores, no se podría necesitar autenticación para el acceso inicial. En su lugar, los atacantes pueden explotar una API expuesta de un servidor Docker o Kubernetes, aplicación web, o kubelet. Por ejemplo, Doki es un backdoor relacionado con criptomonedas que se infiltró a través de un puerto API del daemon de Docker abierto.

Al observar con más detalle los Ejemplos de Procedimientos en MITRE ATT&CK, puede notar que las conexiones VPN se utilizan en la mayoría de los casos de acceso inicial. Otras conexiones mencionadas son SSH, VNC, RDP, OWA y Citrix.

Compromiso de la Cadena de Suministro de Software

El software moderno está en constante cambio, por lo que la superficie de ataque de las cadenas de suministro también sigue aumentando. Como lo ha demostrado Google, se pueden encontrar vulnerabilidades en múltiples puntos de procesos de desarrollo. Y tienen que ver con múltiples tácticas de MITRE ATT&CK, incluido el Acceso Inicial y su técnica correspondiente, Compromiso de la Cadena de Suministro (T1195).

El acceso inicial a través del compromiso de la cadena de suministro se trata de utilizar métodos sofisticados que no necesariamente implican piratear las herramientas de gestión de identidad y acceso. Por ejemplo:

- Se empaqueta malware dentro de un buen software, como en el caso de SolarWinds. Se informó que el ataque comenzó desde la inyección de código.

- Explotación de la infraestructura del proyecto. Un ejemplo prominente es confusión de dependencias, revelado por el investigador Alex Birsan.

- Aplicación de nuevos vectores para vulnerabilidades parcheadas. Por ejemplo, el APT iraní MERCURY ha estado explotando Log4j 2 a través de aplicaciones de SysAid para el acceso inicial, lo que no se había observado antes.

Puntos de entrada para ataques de acceso inicial a través de cadenas de suministro pueden incluir sitios web comprometidos, autoridades de certificación digital, bibliotecas de código abierto, cubos de almacenamiento en la nube pública mal configurados, y más. Una referencia rápida de Centro Nacional de Contrainteligencia y Seguridad (NCSC) puede ser útil.

Compromiso de Canales de Negocios de Confianza

Sociedades de confianza a nivel de software incluyen colaboración con Proveedores de Servicios Administrados (MSP) que tienen acceso privilegiado a los recursos digitales de las organizaciones. Estos proveedores han sido el objetivo de los atacantes como un vector primario (T1199) para acceder a objetivos de mayor perfil.

Tiene sentido para los adversarios encontrar una víctima menos protegida que tenga una relación de confianza con una organización más grande y violarla primero. Para hacer esto, pueden aplicar una variedad de técnicas que también se asocian con una táctica de acceso a Credenciales (TA0005).

Los ataques dirigidos incluyen secuencias intrincadas de actividades maliciosas, con la explotación de relaciones de confianza integral a una operación sofisticada. Por ejemplo, el grupo Sandworm utilizó spearphishing al principio de sus ataques y continuó con una variedad de cepas de malware como NotPetya. Incluso intentaron enmascarar su propio malware para que se pareciera a muestras de Lazarus. Durante una de las etapas del ataque, ellos usaron una conexión dedicada entre organizaciones gubernamentales para moverse de una red a otra.

Explotación de Medios Removibles y Hardware

Las técnicas llamadas Replicación a través de Medios Removibles (T1091) y Adiciones de Hardware (T1200) describen principalmente el uso de medios físicos y firmware para obtener acceso ilícito a infraestructuras digitales corporativas. ¿Por qué los adversarios quieren explotar diferentes tipos de dispositivos para la táctica de Acceso Inicial? Principalmente, se trata de una característica nativa – autorun. Por ejemplo, tan pronto como una pieza de medios removibles se inserta en otro sistema, comienza automáticamente a ejecutar ciertos procesos. Entonces, si un ejecutable de malware se planta en un dispositivo, inmediatamente infectará a un anfitrión objetivo.

Por ejemplo, un backdoor modular llamado CHOPSTICK ha sido utilizado por APT28 en múltiples campañas. Esencialmente, pueden elegir qué variantes usar y cuándo, compilando malware antes de la ejecución y también en tiempo de ejecución. Uno de los CHOPSTICK las muestras estaban abusando de redes aisladas/sin conexión redirigiendo mensajes entre un registro, directorios locales y dispositivos USB.

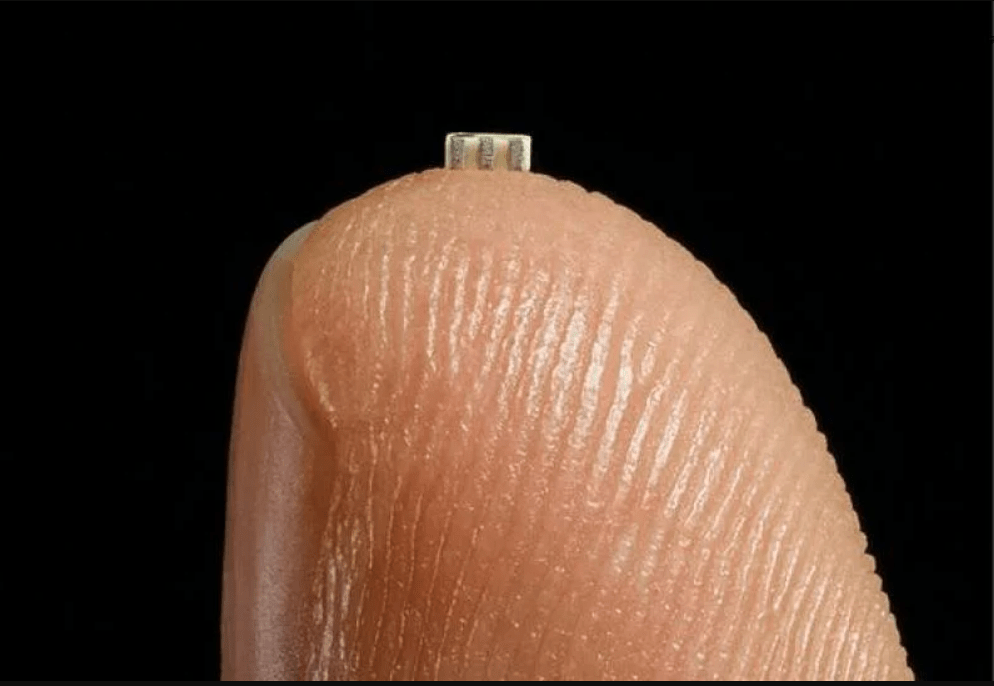

Plantar hardware malicioso para hackear una empresa puede parecer imposible, pero los investigadores demuestran que esto puede costarle a un atacante tan solo $200. La prueba de concepto (PoC) publicada en Wired sugiere cómo un pequeño chip más pequeño que una uña del dedo meñique puede añadirse sin problemas a una placa base legítima de un cortafuegos Cisco. Esta PoC se inspira en una revelación fascinante que indica que se encontraron microchips chinos en las placas base de uno de los principales fabricantes. Algunos otros tipos de adiciones de hardware incluyen enchufes pwn, skimmers de tarjetas ATM, WiFi Pineapples y LAN turtles.

Crédito de la imagen: Bloomberg. El tamaño del chip espía chino.

Cómo detectar el acceso inicial

Dado que tiene todos los dispositivos de registro necesarios, el software y las configuraciones en su lugar, intentemos reducir los patrones de detección de acceso inicial a unos pocos puntos generales:

- Como en el caso de Uber, intente detectar la cuenta de notificaciones push de MFA por cada ID de sesión/usuario único durante un corto período de tiempo, además de sus resultados de éxito/fallo correspondientes. Las irregularidades podrían significar un ataque de fatiga de MFA.

- Otro problema de Uber que se convirtió en una lección para todos son las credenciales codificadas en scripts de PowerShell. Use herramientas de análisis de código fuente y desensambladores para detectar secretos codificados y aplicar mejores prácticas de mitigación. Vea recomendaciones de MITRE sobre cómo hacer ambas cosas.

- La validación de entrada incorrecta es una debilidad ubicua que aumenta los riesgos de acceso inicial junto con todo tipo de ataques de inyección de código. Vea nuestra publicación en el blog de Medium donde analizamos un caso de AWS-IAM y ofrecemos una lógica de detección.

- Monitorear la creación de procesos, el acceso a archivos, la creación de unidades y la creación de archivos en medios removibles.

- La detección de phishing podría incluir el uso de cámaras de detonación and y medidas y medidas

. No olvidemos también que la ciberseguridad no solo se trata de monitorear registros, sino también del manejo adecuado.

Por eso recomendamos explorar los siguientes enfoques para detectar el acceso inicial:

- Entrene a sus empleados. El acceso inicial a menudo comienza con la ingeniería social. Los empleados deben estar adecuadamente entrenados para reconocer y reportar actividades maliciosas a un equipo de seguridad.

- Haga modelado de amenazas. Identifique amenazas, probabilidad de ocurrencia, prioridad y medios para detectar/remediar. El modelado de amenazas puede centrarse en activos, grupos de ciberdelincuencia o software. Use metodologías para aplicar el modelado de amenazas a un entorno ágil, haciéndolo escalable y simplificando el cumplimiento.

- Sea el “chico malo”. Busque amenazas proactivamente aplicando pruebas de penetración, hacking ético y pruebas de fuzzing. Pruebe la resistencia y mejore sus sistemas antes de que los atacantes tengan la oportunidad de explotarlos.

Ahora pasemos a las detecciones personalizadas más interesantes de SOC Prime para la táctica de Acceso Inicial. Nuestro equipo seleccionó las reglas Sigma más recientes que vale la pena explorar ahora.

Compromiso drive-by – T1189

DLL colocado en una ubicación poco común (vía file_event)

Explotación de aplicación pública – T1190

Intento de explotación de CVE-2022-29499 posible (vía servidor web)

Acceso exitoso posible a credenciales de usuario de WordPress utilizando inyección SQL (vía proxy)

Contraseña codificada en Confluence Data Center/Server [CVE-2022-26138] (vía proxy)

Servicios remotos externos – T1133

Agregar usuario sospechoso al grupo de usuarios de Escritorio Remoto

Phishing – T1566

Posible imagen ISO maliciosa con LNK (vía auditoría)

Actividad de navegador web posiblemente relacionada con phishing (vía creación de procesos)

Compromiso de la cadena de suministro – T1195

Proceso hijo SolarWinds inusual (vía cmdline)

Cuentas válidas – T1078

Escalada de privilegios de dominio posible [CVE-2022-26923] Explotación (vía auditoría)

Creación sospechosa de una clave de acceso de usuario raíz (vía cloudtrail)

Prevención de acceso inicial por parte de hackers

Para establecer un modelo de seguridad base para la prevención del acceso inicial, las organizaciones pueden referirse a una alerta de CISA AA22-137A. En resumen, incluye medidas como

- política de gestión de acceso de confianza cero

- Ausencia o protección multinivel de puertos RDP abiertos

- Control de acceso basado en roles

- Restricción del acceso de administrador desde una sesión remota

- MFA resistente al phishing

- Alteración o desactivación de credenciales proporcionadas por el proveedor

- Gestión centralizada de registros

- Programas antivirus

- Herramientas de detección de amenazas y escaneo de vulnerabilidades

- Gestión de activos y parches

- Gestión de configuración

Finalmente, saber qué está ocurriendo en la escena del ciberdelito es esencial para aprovechar una defensa cibernética proactiva. Fuentes de inteligencia de amenazas pueden aportar mucho valor si se utilizan a su máximo potencial. A un nivel básico, se puede ingresar información como IOCs en herramientas SIEM y/o de aprendizaje automático y utilizarlas para la detección automatizada de amenazas. En niveles más altos, las empresas de inteligencia que monitorean foros de la dark web pueden ayudar a tomar decisiones de seguridad informadas.

Cuando se trata de ciberseguridad, siempre es bueno tener un plan preventivo. Sin embargo, los atacantes buscan específicamente explotar vulnerabilidades pasadas por alto y golpear con fuerza cuando menos se espera. Para situaciones como esta, visite el Motor de Búsqueda de Amenazas Cibernéticas de SOC Prime para encontrar instantáneamente reglas de detección accionables enriquecidas con contexto de inteligencia de amenazas y mapeadas al marco MITRE ATT&CK.