Desde que Rusia lanzó su invasión a gran escala de Ucrania, las organizaciones de defensa han sido fuertemente atacadas por múltiples grupos de hackers a través del vector de ataque de phishing. Los investigadores de CERT-UA recientemente arrojaron luz sobre los últimos ataques de UAC-0185 (también conocido como UNC4221) dirigidos a organizaciones ucranianas dentro del sector de defensa-industrial. La nueva alerta de CERT-UA cubre ciberataques que utilizan suplantación de correo electrónico y hacen que el remitente parezca la Unión Ucraniana de Industriales y Empresarios (UUIE).

Detectar ataques de UAC-0185 también conocido como UNC4221, cubiertos en la alerta CERT-UA#12414

El 7 de diciembre de 2024, CERT-UA emitió una nueva notificación de CERT-UA#12414 notificando a los defensores cibernéticos sobre una serie de ataques de phishing contra organizaciones de defensa ucranianas y suplantando al remitente como UUIE. Para ayudar a las organizaciones progresivas a soportar los emergentes ciberataques que han aumentado en volumen y sofisticación desde el inicio de la guerra en toda regla de Rusia contra Ucrania,la Plataforma SOC Prime para la defensa cibernética colectiva ayuda a los equipos de seguridad a adoptar una estrategia de ciberseguridad proactiva y mantenerse por delante de las fuerzas ofensivas.

Haga clic en Explorar detecciones a continuación para acceder a la colección dedicada de contenido de SOC para prevenir proactivamente ciberataques por el grupo UAC-0185 (también conocido como UNC4221) cubiertos en la última alerta de CERT-UA. Todos los algoritmos de detección están mapeados a MITRE ATT&CK® y enriquecidos con CTI accionable para asegurar una investigación de amenazas en profundidad y defensas mejoradas.

Alternativamente, los defensores cibernéticos podrían buscar reglas de detección que aborden las TTPs del grupo de hackers con una «UAC-0185» etiqueta correspondiente en el Mercado de Detección de Amenazas.

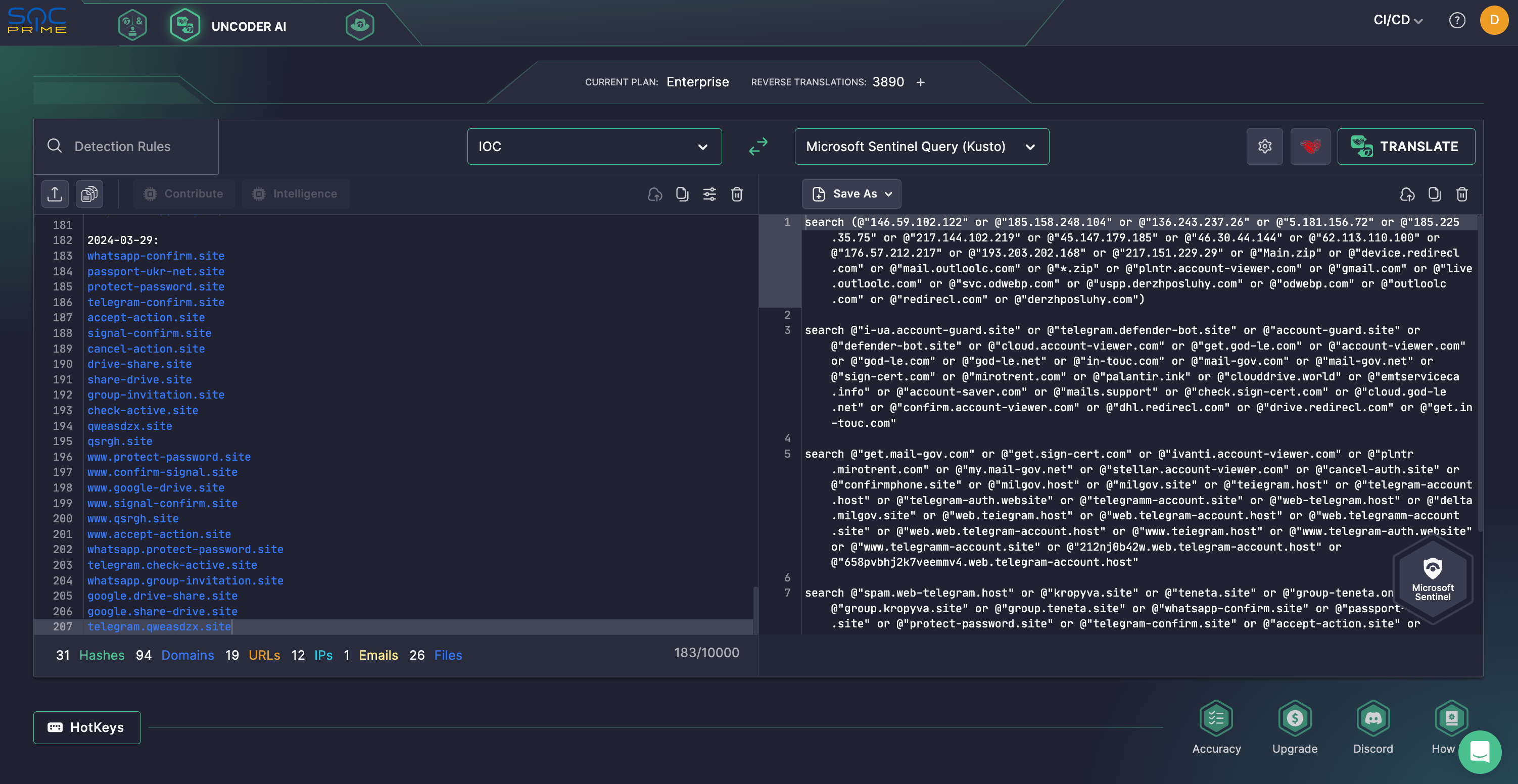

Para proceder con la investigación, los profesionales de seguridad podrían iniciar búsquedas instantáneas utilizando los IOCs proporcionados en la alerta CERT-UA#12414 Confíe en el Uncoder AI de SOC Prime para crear consultas personalizadas basadas en IOC en cuestión de segundos y trabajar automáticamente con ellas en su entorno SIEM o EDR elegido.

Análisis de Ataques de UAC-0185 también conocido como UNC4221

El 4 de diciembre de 2024, CERT-UA recibió información de MIL.CERT-UA sobre la distribución masiva de correos electrónicos aprovechando cebos de phishing para alentar a los destinatarios a abrir el contenido del correo electrónico. Esos correos electrónicos suplantaban al remitente como la UUIE y se disfrazaban de invitaciones a la conferencia correspondiente centrada en la transición de los productos de la industria de defensa de Ucrania a los estándares técnicos de la OTAN. La investigación sobre la actividad maliciosa ha descubierto que el UAC-0185, también conocido como UNC4221, puede atribuirse a la campaña de phishing correspondiente.

El colectivo de hackers detrás de los ataques cubiertos en la alerta CERT-UA#12414 ha estado activo en el ámbito de la amenaza cibernética desde al menos 2022. Los adversarios están principalmente involucrados en el robo de credenciales a través de aplicaciones de mensajería populares como Signal, Telegram y WhatsApp, así como sistemas militares como DELTA, TENETA y Kropyva. Además, el grupo lleva a cabo limitados ciberataques destinados a obtener acceso remoto no autorizado a las computadoras de empleados relacionados con el sector militar-industrial y las Fuerzas de Defensa de Ucrania. UAC-0185 emplea comúnmente herramientas personalizadas, incluyendo MESHAGENT y UltraVNC.

Los correos electrónicos contenían un hipervínculo de cebo para atraer la atención de las víctimas y hacer clic en él. Una vez hecho clic, se desencadenaba la descarga de un archivo de acceso directo en la computadora objetivo. Al abrir este archivo LNK, se iniciaba la descarga y ejecución de un archivo HTA a través de la utilidad mshta.exe. El archivo HTA contenía código JavaScript diseñado para ejecutar dos comandos de PowerShell. Un comando descargaba y abría un documento de señuelo que se asemejaba a una carta de la UUIE, mientras que el otro descargaba un archivo llamado «Front.png.» Este último era un archivo ZIP que contenía tres archivos maliciosos. Al extraer el archivo, se ejecutaba uno de los archivos denominado «Main.bat».

El archivo BAT movía otro archivo llamado «Registry.hta» al directorio de inicio, lo ejecutaba y eliminaba algunos archivos descargados. Finalmente, el archivo HTA mencionado anteriormente lanzaba un archivo ejecutable identificado como un programa de control remoto, MESHAGENT. Un análisis adicional descubrió archivos adicionales e infraestructura adversaria vinculados a ciberataques que se remontan a principios de 2023.

Contexto de MITRE ATT&CK

Aprovechar MITRE ATT&CK ofrece una amplia visibilidad sobre los patrones de comportamiento de la última actividad maliciosa de UAC-0185 contra las fuerzas de defensa de Ucrania y el ejército. Explore la tabla a continuación para la lista completa de reglas Sigma dedicadas que abordan las tácticas, técnicas y sub-técnicas correspondientes de ATT&CK.

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter: PowerShell (T1059.001) | |

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys/Startup Folder (T1547.001) | |

Defense Evasion | System Binary Proxy Execution (T1218) | |

Impair Defenses: Disable or Modify System Firewall (T1562.004) | ||

Command and Control | Ingress Tool Transfer (T1105) |