Según la investigación de Accenture, alrededor del 97% de las organizaciones experimentaron un aumento en las amenazas cibernéticas desde el inicio de la guerra entre Rusia y Ucrania en 2022, destacando el impacto significativo de las tensiones geopolíticas en los negocios globales. Grupos de hackers patrocinados por estados han estado utilizando Ucrania como campo de prueba, ampliando sus estrategias de ataque para atacar regiones de Europa y América del Norte. Por ejemplo, en octubre de 2023, APT28 (UAC-0001) apuntó a ambos sectores, público y privado, en Francia, explotando las mismas vulnerabilidades y tácticas observadas en Ucrania durante 2022-2023. Por lo tanto, es crucial que la comunidad internacional de ciberseguridad investigue los ataques contra organizaciones en Ucrania para mantenerse al día con los últimos avances en herramientas maliciosas que se están aplicando globalmente.

Descripción del Ataque UAC-0180: Aprovechando GLUEEGG, DROPCLUE y ATERA para Atacar a Contratistas de Defensa Ucranianos

El 17 de julio de 2024, CERT-UA emitió una alerta sobre la creciente actividad maliciosa del grupo UAC-0180. Este colectivo de hackers ha atacado persistentemente a compañías de defensa ucranianas utilizando una amplia gama de malware.

Según CERT-UA, los actores de amenazas a menudo dependen del vector de phishing para proceder con la intrusión. Específicamente, los hackers distribuyen correos electrónicos fraudulentos temáticos sobre la adquisición de UAV para engañar a las víctimas y que abran un archivo ZIP adjunto que contiene un documento PDF. En caso de que los usuarios desprevenidos sigan uno de los URL maliciosos dentro del PDF, se activa el “adobe_acrobat_fonts_pack.exe” que resulta ser la carga de malware GLUEEGG. La función principal de GLUEEGG es descifrar y ejecutar el cargador DROPCLUE que luego deja caer «UA-2024-07-04-010019-a-open.pdf» y el archivo EXE «font-pack-pdf-windows-64-bit» en el dispositivo atacado. Esto además inicia la ejecución de un archivo BAT que utiliza la utilidad estándar «curl.exe» para instalar el archivo MSI del software legítimo de gestión remota ATERA.

A pesar de la amplia geografía de los ataques de UAC-0180, estos actores de amenazas intentan incansablemente obtener acceso no autorizado a las redes de los contratistas de defensa ucranianos y de las Fuerzas de Defensa de Ucrania. Los adversarios utilizan un arsenal en evolución de malware desarrollado en varios lenguajes de programación, incluidos C (ACROBAIT), Rust (ROSEBLOOM, ROSETHORN), Go (GLUEEGG), y Lua (DROPCLUE). Además, documentos PDF con enlaces maliciosos se emplean a menudo en la etapa inicial de infección.

Detección de Actividad Maliciosa UAC-0180 Cubierta en la Alerta CERT-UA#10375

El número siempre creciente de ciberataques contra los sectores público y privado ucranianos requiere una ultra-respuesta de los defensores cibernéticos para identificar y mitigar posibles amenazas de manera proactiva. Plataforma SOC Prime empodera a los equipos de seguridad con herramientas avanzadas y rentables de detección de amenazas para mejorar las capacidades de defensa cibernética y maximizar el valor de las inversiones en SOC.

Para detectar los ataques UAC-0180 en las etapas más tempranas, la Plataforma SOC Prime proporciona una recopilación exhaustiva de detecciones curadas, enriquecidas con detallada inteligencia de amenazas cibernéticas y mapeadas en el marco MITRE ATT&CK®. Estos algoritmos de detección pueden ser fácilmente convertidos en varios formatos de SIEM, EDR, y Data Lake, con soporte de conversión automatizada.

Cada regla de detección está etiquetada con identificadores relevantes vinculados a grupos y alertas específicas, como “CERT-UA#10375” y “UAC-0180”. Este sistema de etiquetado permite a los usuarios filtrar y buscar contenido de manera eficiente según sus necesidades. Para explorar el conjunto completo de reglas de detección relacionadas con la campaña UAC-0180 contra contratistas de defensa ucranianos, haga clic en el botón «Explorar Detecciones» a continuación.

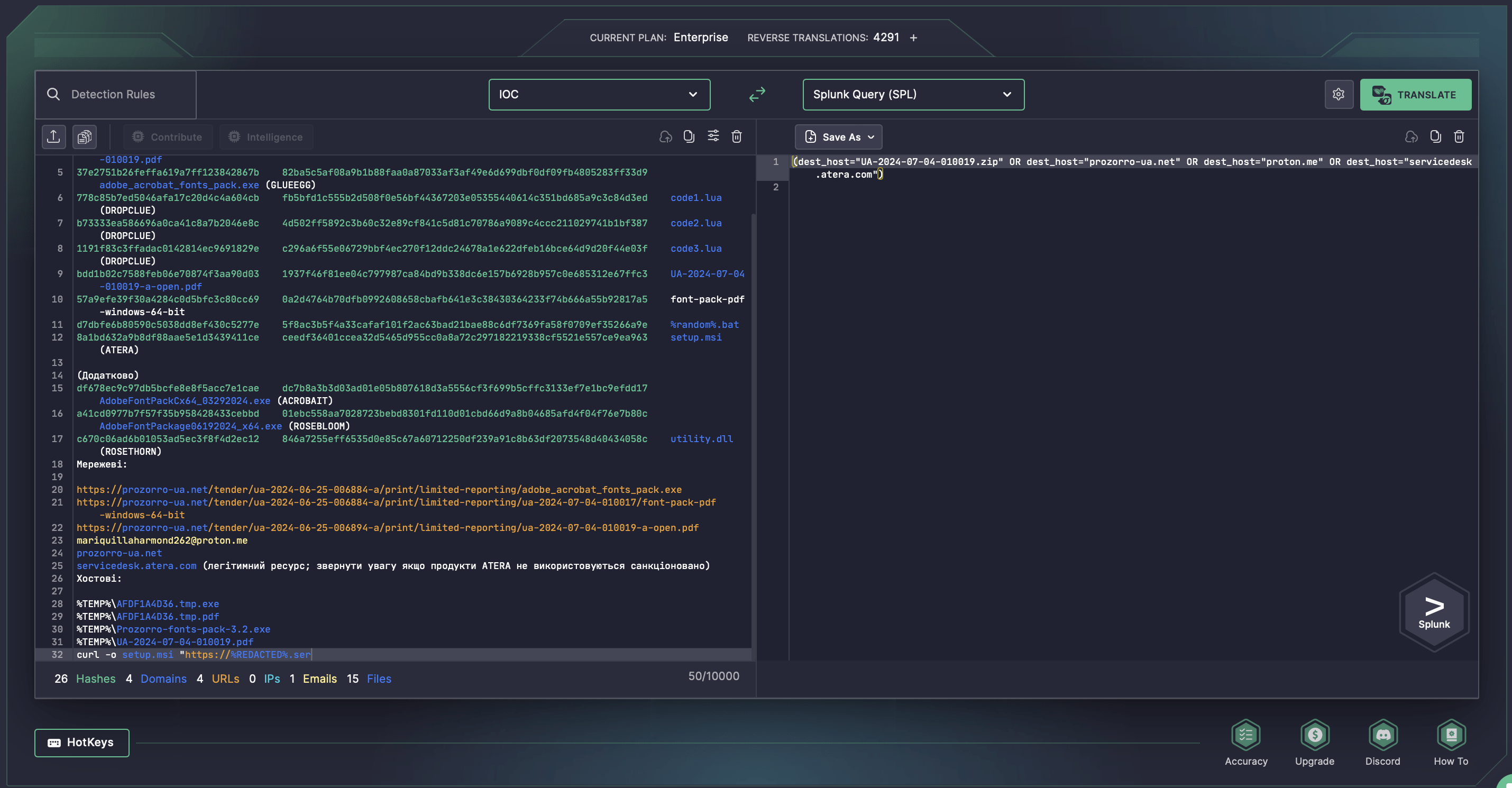

Los profesionales de seguridad también son bienvenidos a aprovechar Uncoder AI, el IDE de SOC Prime para ingeniería de detección, para acelerar la investigación de amenazas con generación instantánea de consultas IOC basada en indicadores de compromiso sugeridos en las últimas alertas de CERT-UA.

Contexto MITRE ATT&CK

Aprovechar MITRE ATT&CK proporciona una visibilidad granular en el contexto de la última operación ofensiva atribuida a UAC-0180 y cubierta por la investigación de CERT-UA. Explore la tabla a continuación para ver la lista completa de reglas Sigma dedicadas que abordan las tácticas, técnicas y sub-técnicas correspondientes de ATT&CK. Tactics Techniques Sigma Rule Execution Command and Scripting Interpreter (T1059) User Execution: Malicious File (T1204.002) Defense Evasion System Binary Proxy Execution: Msiexec (T1218.007) Command and Control Application Layer Protocol: Web Protocols (T1071.001) Ingress Tool Transfer (T1105) Remote Access Software (T1219)