Dos días antes del segundo aniversario de la invasión a gran escala de Rusia, los investigadores de CERT-UA descubrieron un ataque de phishing en curso contra las Fuerzas Armadas de Ucrania. La campaña adversaria vinculada al grupo UAC-0149 ha aprovechado el malware COOKBOX para infectar sistemas específicos.

Análisis del Ataque UAC-0149 Usando el Malware COOKBOX

CERT-UA, en coordinación con el Centro de Ciberseguridad de los Sistemas de Información y Telecomunicación de la Unidad Militar А0334, reveló un ataque dirigido contra las Fuerzas Armadas de Ucrania cubierto en la correspondiente alerta CERT-UA#9204. El grupo UAC-0149 ha estado realizando la operación maliciosa desde al menos el otoño de 2023.

El 22 de febrero de 2024, varios empleados militares recibieron un archivo XLS de señuelo titulado “1_ф_5.39-2024.xlsm” relacionado con los desafíos del informe a través del mensajero Signal. Además de un macro legítimo, el archivo contenía código VBA diseñado para ejecutar un comando de PowerShell responsable de descargar, decodificar y ejecutar el script de PowerShell “mob2002.data”.

El script de PowerShell descargado de GitHub realiza modificaciones del registro en el sistema operativo (SO), incluyendo escribir la carga útil principal en formato codificado en base64, escribir el decodificador en formato codificado en base64 en la rama «HKEY_CURRENT_USERSOFTWAREMicrosoftXboxCache», y crear una clave de registro “xbox” en la rama de inicio automático “Run”, que está destinada a ejecutar el decodificador, facilitando la ejecución de la carga útil principal. Esta última, al decodificarse, contiene otro script de PowerShell que realiza la descompresión GZIP y ejecuta el programa malicioso COOKBOX.

El malware COOKBOX es un script de PowerShell para cargar y ejecutar comandos de PowerShell. Para cada dispositivo infectado, se calcula un identificador único usando transformaciones criptográficas (funciones hash SHA256/MD5) basadas en una combinación del nombre del ordenador y número de serie del disco. Este identificador se transmite en el encabezado “X-Cookie» de las solicitudes HTTP durante las interacciones con el servidor C2.

La persistencia del malware COOKBOX se logra mediante una clave de registro correspondiente en la rama “Run” del registro del SO. Esta clave se crea durante la etapa inicial de la infección por un script de PowerShell de terceros, incluyendo el implementador de COOKBOX. Comúnmente, el código utiliza ofuscación como codificación de caracteres, sustitución de caracteres (replace()), codificación base64 y compresión GZIP. Los hackers del grupo UAC-0149 aplican servicios DNS dinámicos y Cloudflare Workers para la gestión de la infraestructura C2.

Los defensores observaron que los adversarios lograron infectar los sistemas objetivo usando el malware COOKBOX en casos donde la infraestructura no estaba adecuadamente protegida. Los dispositivos sin el bloqueo de los intentos de ejecución de cmd.exe, powershell.exe, mshta.exe, w(c)script.exe, hh.exe y otras utilidades ejecutivas eran principalmente vulnerables a ataques. Si las utilidades se ejecutaban desde dentro de un proceso iniciado por uno de los programas de Microsoft Office (por ejemplo, EXCEL.EXE), las posibilidades de ataques aumentaban. Notablemente, en un caso, los intentos adversarios fallaron debido a una protección EDR adecuadamente configurada, lo que refuerza la necesidad de seguir las mejores prácticas en ciberseguridad y fortalecer la defensa cibernética para resistir efectivamente tales ataques.

Con el aumento exponencial de ataques cibernéticos dirigidos a Ucrania y sus aliados principalmente en el sector público, las organizaciones con visión de futuro están buscando elevar la vigilancia cibernética respaldada por una estrategia de defensa cibernética proactiva y capacidades de innovación. Aprovechando Attack Detective, las organizaciones pueden identificar sin problemas puntos ciegos en la cobertura de detección, beneficiarse de capacidades automatizadas de búsqueda de amenazas, y minimizar los riesgos de amenazas específicas de la organización para reforzar su postura de ciberseguridad.

Detectar el Ataque UAC-0149 Cubierto en la Alerta CERT-UA#9204

Los expertos en seguridad estiman que alrededor de 40 grupos APT respaldados por Rusia atacaron a Ucrania en el primer semestre de 2023, con intrusiones creciendo constantemente en número y sofisticación. Esta vez, las Fuerzas Armadas de Ucrania se convirtieron en objetivo de otra campaña maliciosa por UAC-0149, que utiliza el malware COOKBOX.

Para ayudar a los profesionales de seguridad a detectar actividad sospechosa vinculada a UAC-0149 y COOKBOX, la Plataforma SOC Prime para defensa cibernética colectiva agrega un conjunto de algoritmos de detección basados en el comportamiento acompañados por metadatos detallados. Todas las reglas están mapeadas a MITRE ATT&CK® v14.1 y son compatibles con 28 soluciones SIEM, EDR, XDR y Data Lake. Solo presione el Explorar Detecciones botón a continuación y profundice en el conjunto de reglas curadas.

Alternativamente, los defensores cibernéticos pueden buscar detecciones relacionadas usando las etiquetas “UAC-0149” y “CERT-UA#9204” basadas en el identificador del grupo y la alerta CERT-UA.

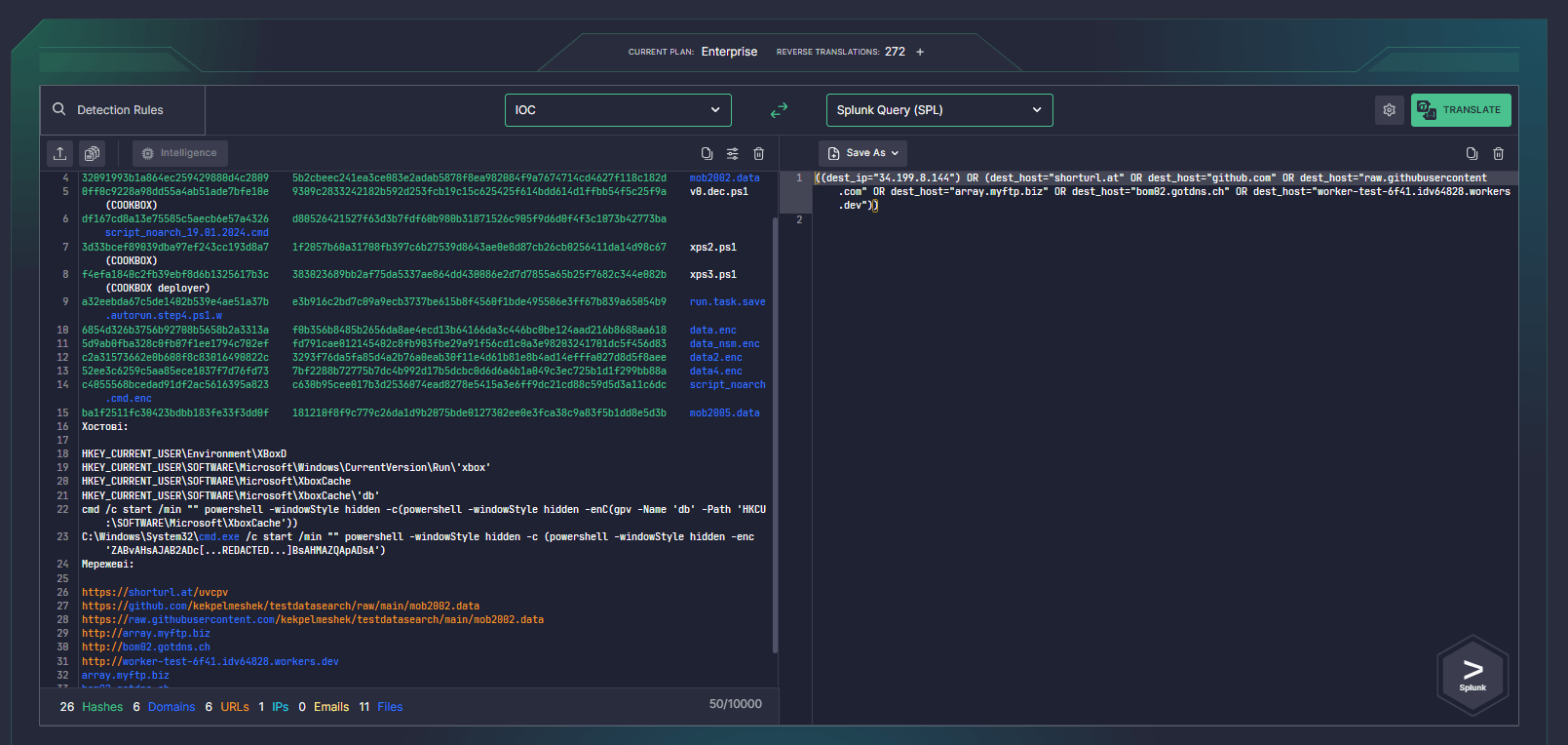

Los ingenieros de seguridad también podrían simplificar el empaquetado de IOC usando la herramienta Uncoder AI . Simplemente pegue los IOC proporcionados por CERT-UA y conviértalos automáticamente en consultas optimizadas para rendimiento listas para ejecutarse en el entorno elegido para una investigación de amenazas fluida.

Contexto MITRE ATT&CK

Los ingenieros de seguridad también pueden revisar los detalles del ataque UAC-0149 usando el malware COOKBOX proporcionado en la alerta más reciente de CERT-UA. Explore la tabla a continuación para acceder a una lista completa de TTPs adversarios vinculados a las reglas Sigma relevantes, facilitando un análisis exhaustivo:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment (T1566.001) | |

Execution | User Execution: Malicious File (T1204.002) | |

Command and Scripting Interpreter: PowerShell (T1059.001) | ||

Persistence | Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | |

Defense Evasion | Hide Artifacts: Hidden Window (T1564.003) | |

Obfuscated Files or Information (T1027) | ||

Discovery | System Information Discovery (T1082) | |

Command and Control | Proxy: Domain Fronting (T1090.004) | |

Ingress Tool Transfer (T1105) |