Durante más de una década, el nefario grupo APT Sandworm apoyado por Rusia (también conocido como UAC-0133, UAC-0002, APT44 o FROZENBARENTS) ha estado apuntando consistentemente a organizaciones ucranianas con un enfoque principal en el sector público y la infraestructura crítica. CERT-UA ha desvelado recientemente las intenciones maliciosas del grupo para interrumpir los sistemas de información y comunicación de unas 20 organizaciones de infraestructura crítica.

Análisis de Actividad de UAC-0133 (Sandworm)

El 19 de abril de 2024, CERT-UA reveló las huellas de un sabotaje cibernético planeado contra Ucrania destinado a paralizar los sistemas de tecnología de la información y la comunicación (ICT) de las organizaciones del sector de suministro de energía, agua y calefacción en las 10 regiones del país. El ataque se atribuye a UAC-0133, el subgrupo del infame grupo APT Sandworm.

Además del backdoor QUEUESEED, también conocido como KNUCKLETOUCH, ICYWELL, WRONGSENS o KAPEKA, que fue descubierto en 2022, el grupo experimenta con un nuevo conjunto de herramientas ofensivas. En los últimos ataques, Sandworm aprovechó el malware LOADGRIP y BIASBOAT, los cuales fueron instalados en computadoras basadas en Linux destinadas a automatizar sistemas de gestión de procesos tecnológicos mediante software personalizado de producción nacional. Notablemente, el malware BIASBOAT fue aplicado en forma de un archivo cifrado específico para un servidor particular, para el cual los atacantes usaron un valor pre-recibido de «machine-id».

La investigación de CERT-UA ha descubierto al menos tres cadenas de suministro. El acceso no autorizado inicial puede lograrse instalando el software personalizado de los atacantes que contiene backdoors y vulnerabilidades. Otro vector de ataque inicial que lleva al compromiso del sistema puede ser causado por la capacidad técnica estándar de los empleados del proveedor para acceder a los sistemas ICT de las organizaciones para mantenimiento y soporte técnico.

Los adversarios han aprovechado su software personalizado para el movimiento lateral y el desarrollo posterior del ciberataque contra las redes corporativas de las organizaciones. Por ejemplo, las computadoras afectadas contenían directorios con la shell web PHP pre-creada conocida como WEEVELY junto con túneles PHP REGEORG.NEO o PIVOTNACCI.

Notablemente, las computadoras comprometidas que ejecutaban el sistema operativo Windows fueron expuestas a infecciones por el malware QUEUESEED y GOSSIPFLOW. Estas cepas maliciosas han estado en el centro de atención desde 2022 como parte del conjunto de herramientas del grupo UAC-0133 y se han utilizado en ciberataques destructivos dirigidos a instalaciones de suministro de agua, además de la utilidad SDELETE. El conjunto común de herramientas ofensivas y los patrones de comportamiento similar permiten a los investigadores considerar a UAC-0133 como un subgrupo de UAC-0002 (Sandworm/APT44).

Las herramientas adversarias utilizadas en la campaña ofensiva masiva planificada contra Ucrania incluyen el malware QUEUESEED, que recopila información básica sobre la computadora objetivo, ejecuta comandos recibidos de un servidor C2 y envía de vuelta los resultados. El malware logra persistencia a través de un dropper que crea una tarea programada correspondiente o una entrada «Run» del registro en el registro de Windows.

Otras herramientas clave incluyen el malware BIASBOAT, que es una iteración de QUEUESEED basada en Linux, LOADGRIP utilizado para lanzar una carga útil inyectándola a través de la API ptrace, y GOSSIPFLOW, que actúa como un proxy SOCKS5 y se utiliza para establecer un túnel a través de la biblioteca multiplicadora Yamux. Además del malware mencionado anteriormente, el grupo UAC-0133 también ha aplicado CHISEL, LIBPROCESSHIDER, JUICYPOTATONG y ROTTENPOTATONG para proceder con los ataques dirigidos.

Según los investigadores, un conjunto de factores podría facilitar el desarrollo del ataque, incluyendo la inadecuada segmentación de servidores, permitiendo el acceso entre los sistemas de los proveedores y las redes organizacionales, y la negligencia de los proveedores en asegurar la seguridad adecuada del software. Esto último podría llevar potencialmente a la explotación de vulnerabilidades básicas para causar RCE (ejecución remota de código).

CERT-UA también sospecha que el acceso no autorizado a los sistemas ICT de múltiples entidades de suministro de energía, agua y calefacción estaba destinado a amplificar el impacto de los ataques con misiles sobre la infraestructura de Ucrania en la primavera de 2024.

Detectar ataques de UAC-0133 (Sandworm) cubiertos por CERT-UA

El aumento en la actividad maliciosa del colectivo de hackers respaldado por Rusia rastreado como UAC-0133, y considerado un subgrupo del grupo APT Sandworm (también conocido como UAC-0002) alimenta la necesidad de mejorar la defensa cibernética proactiva para identificar y frustrar a tiempo los ataques destructivos contra el sector de infraestructura crítica. La Plataforma SOC Prime selecciona reglas Sigma relevantes para detectar la actividad más reciente que involucra las intenciones ofensivas de un sabotaje cibernético masivo contra el sector de infraestructura crítica ucraniana cubierto en la investigación de CERT-UA. Inicie sesión en la Plataforma para acceder a algoritmos de detección dedicados enriquecidos con metadatos relevantes y mapeados al marco MITRE ATT&CK®. Todas las detecciones disponibles a través del botón Explorar Detecciones de abajo se pueden usar en múltiples soluciones SIEM, EDR y Data Lake para acelerar las operaciones de Ingeniería de Detección.

Para elevar las capacidades de detección de amenazas, las organizaciones también pueden confiar en contenido SOC adicional: usando las etiquetas personalizadas correspondientes basadas en los identificadores del adversario: UAC-0133, Sandworm, UAC-0002, APT44, FROZENBARENTS.

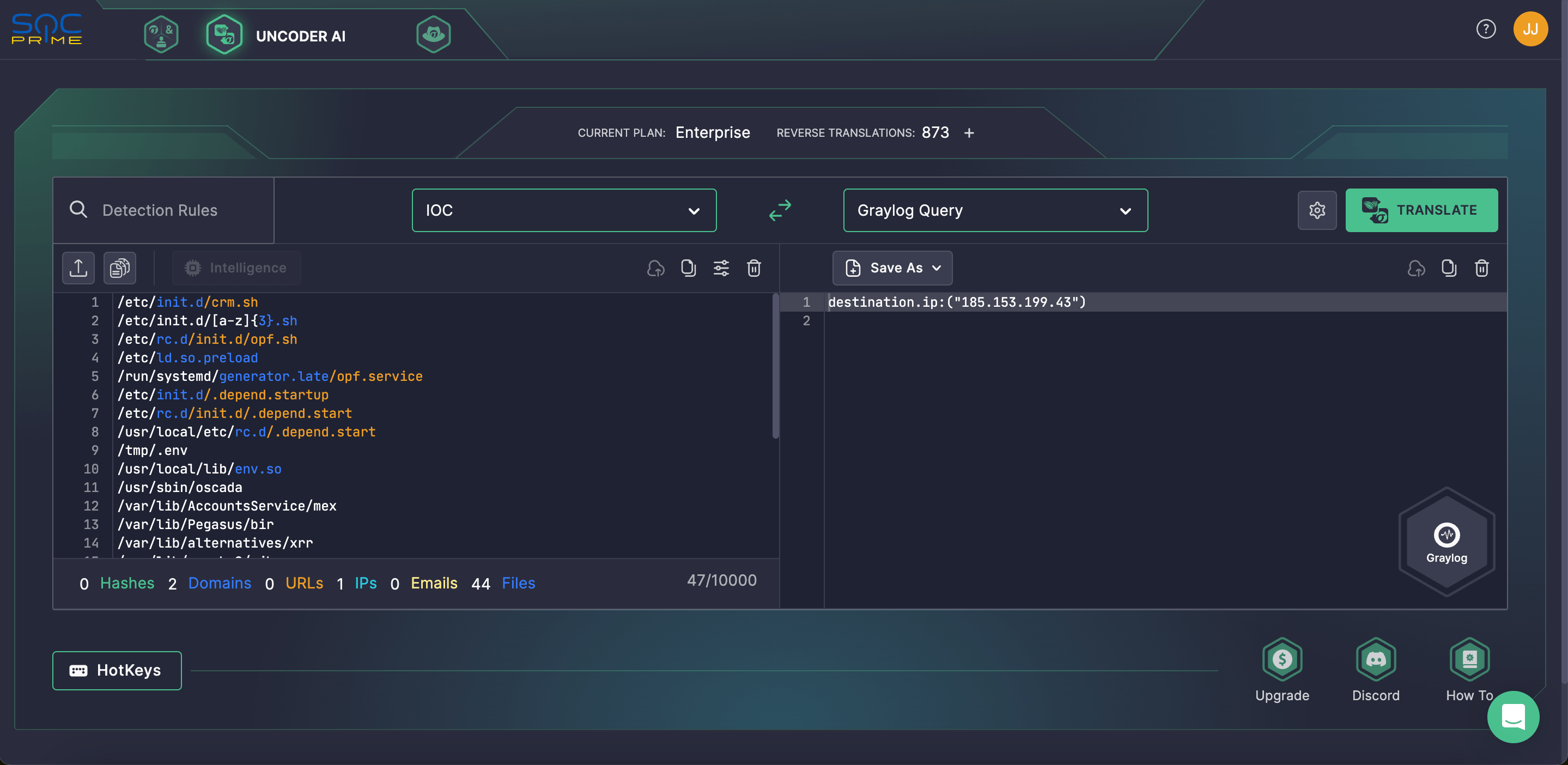

Los defensores que buscan formas de optimizar la caza de amenazas basada en IOC pueden aprovechar la IA Uncoder de SOC Prime, que ofrece un empaquetado avanzado de IOC. Simplemente pegue los IOCs del informe CERT-UA relevante y conviértalos instantáneamente en consultas personalizadas en el formato SIEM o EDR que prefiera, para que pueda buscar amenazas sin problemas en su entorno.

Contexto de MITRE ATT&CK

Aprovechar MITRE ATT&CK proporciona una visibilidad granular en el contexto de las operaciones ofensivas atribuidas a UAC-0133. Explore la tabla a continuación para ver la lista completa de reglas Sigma dedicadas que abordan las correspondientes tácticas, técnicas y sub-técnicas de ATT&CK.

Tactics | Techniques | Sigma Rule |

Execution | System Services: Service Execution (T1569.002) | |

Command and Scripting Interpreter (T1059) | ||

Command and Scripting Interpreter: Windows Command Shell (T1059.003) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Persistence | Create or Modify System Process: Systemd Service (T1543.002) | |

Boot or Logon Autostart Execution: Registry Run Keys / Startup Folder (T1547.001) | ||

Boot or Logon Initialization Scripts: RC Scripts (T1037.004) | ||

Office Application Startup: Add-ins (T1137.006) | ||

Hijack Execution Flow: Dynamic Linker Hijacking (T1574.006) | ||

Scheduled Task/Job: Scheduled Task (T1053.005) | ||

Privilege Escalation | Access Token Manipulation (T1134) | |

Defense Evasion | Masquerading (T1036) | |

Masquerading: Double File Extension (T1036.007) | ||

Hijack Execution Flow: Dynamic Linker Hijacking (T1574.006) | ||

System Binary Proxy Execution: Rundll32 (T1218.011) | ||

Command and Control | Protocol Tunneling (T1572) | |