Desde el estallido de la guerra cibernética global, los organismos estatales de Ucrania y sus aliados se han convertido en objetivos de diversas campañas maliciosas lanzadas por múltiples colectivos de hackers. Los actores de amenaza frecuentemente aprovechan los vectores de ataques de phishing para llevar a cabo sus campañas adversarias, como en los ciberataques de diciembre de 2022 que distribuían DolphinCape and FateGrab/StealDeal malware.

El 1 de febrero de 2023, los investigadores de ciberseguridad de CERT-UA emitieron una novedosa alerta CERT-UA#5909, en la que llamaron la atención de los defensores sobre una página web falsa que incitaba a los usuarios objetivo a descargar software disfrazado como utilidades de escaneo de virus. Los hackers utilizan esta página web fraudulenta, que se hace pasar por un recurso web oficial del Ministerio de Relaciones Exteriores de Ucrania, como un señuelo para propagar malware en los sistemas comprometidos. El colectivo de hackers detrás de estos ataques podría incluir cibercriminales vinculados a Rusia.

Actividad UAC-0114/Winter Vivern: Análisis de la Última Campaña que Afecta a Organismos Estatales

A la par de otra campaña maliciosa del notorio grupo APT Sandworm respaldado por Rusia (también conocido como UAC-0082), los organismos estatales ucranianos están nuevamente bajo ataques de phishing junto con las organizaciones gubernamentales de la República de Polonia.

La última alerta CERT-UA#5909 detalla la campaña maliciosa en curso que apunta a las organizaciones gubernamentales ucranianas y polacas. En este ciberataque, los hackers aprovechan una página web falsa que se hace pasar por el recurso web oficial de los organismos estatales ucranianos para atraer a las víctimas a descargar software malicioso.

La cadena de infección comienza siguiendo un enlace señuelo al software falso de escaneo de virus, lo que resulta en la descarga del archivo malicioso “Protector.bat”. Este último lanza un conjunto de scripts de PowerShell, uno de los cuales aplica un algoritmo de búsqueda recursiva para examinar el catálogo de escritorio en busca de archivos con extensiones específicas, incluyendo .edb, .ems, .eme, .emz, .key, etc. El último script también es capaz de capturar pantallas y realizar exfiltraciones de datos mediante HTTP. Los adversarios también aprovechan un conjunto de técnicas de persistencia de malware utilizando tareas programadas, lo que plantea un desafío para la detección de ataques.

La cooperación con CERT Polska y CSIRT MON permitió a los defensores cibernéticos descubrir recursos web de phishing similares que se hacían pasar por páginas oficiales de entidades gubernamentales ucranianas y polacas, incluyendo el Ministerio de Relaciones Exteriores de Ucrania, el Servicio de Seguridad de Ucrania (SBU) y la Policía de Polonia. Notablemente, en junio de 2022, una página web de phishing similar se hizo pasar por la interfaz de usuario del servicio de correo del Ministerio de Defensa de Ucrania.

La actividad maliciosa está siendo rastreada como UAC-0114, atribuida al colectivo de hackers Winter Vivern. Las TTP del adversario utilizadas en estas campañas de phishing son bastante comunes, incluyendo el uso de scripts de PowerShell y el engaño en el asunto del correo electrónico relacionado con el escaneo de malware. También es muy probable que el grupo de hackers mencionado incluya a miembros de habla rusa, ya que uno de los malware aplicados, el software APERETIF, incluye una línea de código típica de los patrones de comportamiento adversario asociados con Rusia.

Detección de la Actividad Maliciosa de UAC-0114 Cubierta en la Alerta CERT-UA#5909

SOC Prime permanece en la primera línea ayudando a Ucrania y sus aliados a defenderse proactivamente contra la actividad maliciosa afiliada a Rusia. La plataforma Detection as Code de SOC Prime selecciona un conjunto de reglas Sigma para ayudar a los equipos a identificar oportunamente la presencia de malware relacionado con la reciente campaña de phishing del grupo UAC-0114 cubierta en la alerta dedicada CERT-UA#5909. Todas las detecciones están alineadas con el marco de trabajo de MITRE ATT&CK® v12 y son compatibles con las tecnologías líderes del sector SIEM, EDR y XDR.

Haga clic en el botón Explore Detections para acceder a una lista completa de reglas Sigma para detectar TTPs típicos del grupo UAC-0114, que está detrás de los ataques de phishing contra Ucrania y Polonia. Para una búsqueda de contenido optimizada, todos los algoritmos de detección se filtran por las etiquetas personalizadas correspondientes “CERT-UA#5909” y “UAC-0114” basadas en la alerta CERT-UA y los identificadores del grupo. Además, los ingenieros de seguridad pueden profundizar en el contexto relevante de amenazas cibernéticas, incluyendo referencias a ATT&CK y CTI, mitigaciones y metadatos operativos, para facilitar su investigación de amenazas.

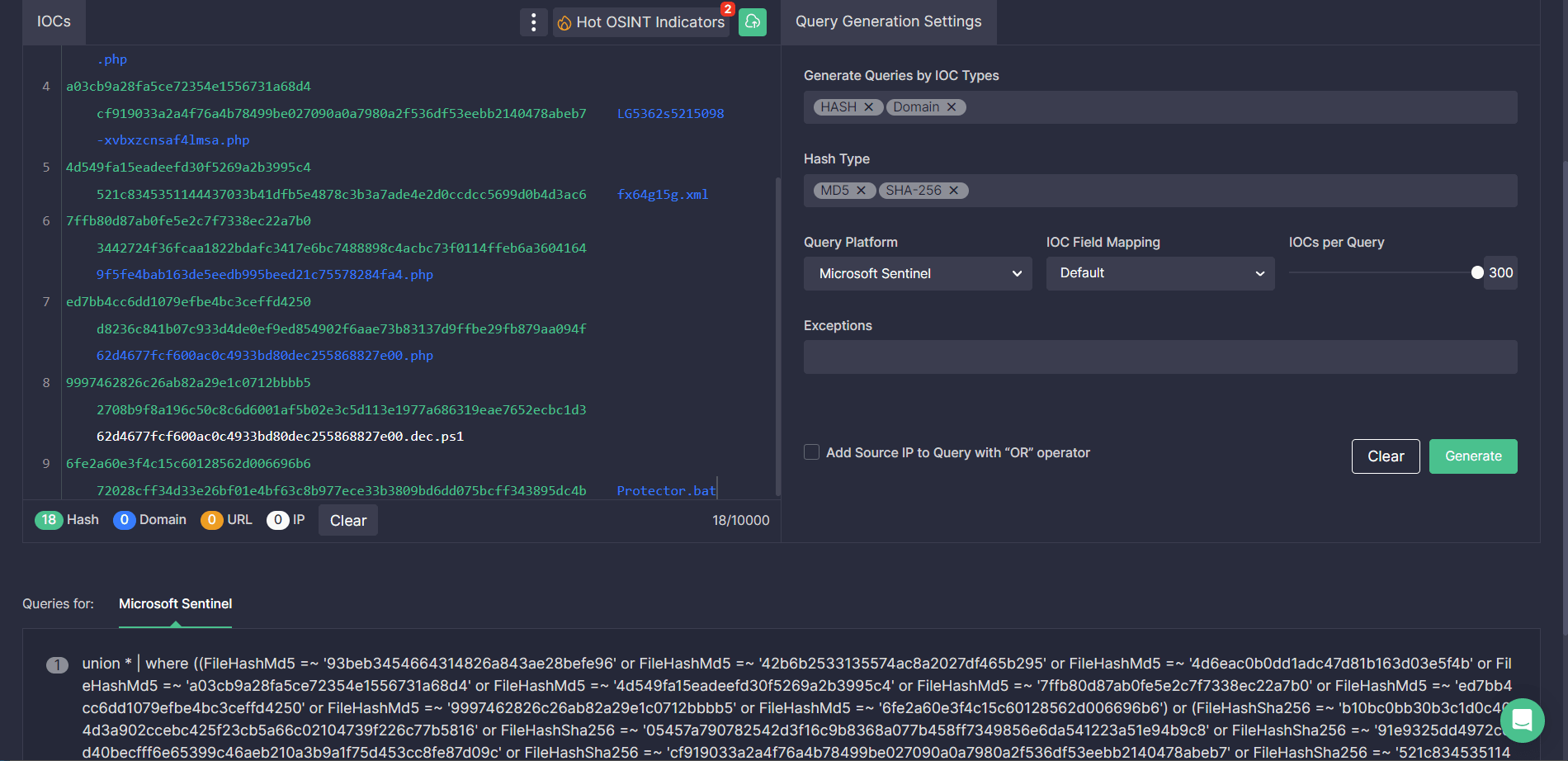

Para aprovechar al máximo la caza de amenazas basada en IOC y reducir segundos en tareas manuales ad-hoc, los ingenieros de seguridad pueden generar instantáneamente consultas de IOC asociadas con los ataques en curso por parte de los actores de amenaza UAC-0114 a través de Uncoder CTI. Pegue el archivo, host o IOCs de red relevantes alerta CERT-UA#5909, construya consultas de IOC personalizadas al instante, y estará listo para buscar amenazas relacionadas en su entorno SIEM o XDR seleccionado.

Contexto de MITRE ATT&CK

Para obtener un contexto detallado detrás de la última campaña de phishing del grupo UAC-0114 también conocido como Winter Vivern, todas las reglas Sigma dedicadas están mapeadas a ATT&CK abordando tácticas y técnicas relevantes: