El uso de servicios de correo electrónico públicos junto con cuentas de correo corporativas es una práctica común entre empleados del gobierno, personal militar y el personal de otras empresas y organizaciones ucranianas. Sin embargo, los adversarios podrían abusar de estos servicios para lanzar ataques de phishing. Los defensores han descubierto recientemente una nueva actividad ofensiva destinada a robar datos de autenticación del usuario al atraer a las víctimas a usar un recurso web falso disfrazado como el popular servicio UKR.NET.

Análisis del Ataque de Phishing UAC-0102

El 24 de julio de 2024, los investigadores de CERT-UA emitieron una nueva alerta, CERT-UA#10381, notificando a los defensores sobre un ataque de phishing en curso dirigido a los usuarios de UKR.NET. A lo largo de julio de 2024, el grupo UAC-0102 ha estado distribuyendo correos electrónicos con archivos adjuntos comprimidos que contienen archivos HTML. Al abrir estos archivos, el usuario comprometido es redirigido a un sitio web fraudulento que suplanta al servicio UKR.NET, lo que podría llevar al robo de datos de autenticación.

Si los usuarios objetivo ingresan sus credenciales aprovechando el servicio web fraudulento, los datos de autenticación serán enviados a los atacantes, mientras que las víctimas verán un archivo señuelo descargado en la computadora afectada.

Para minimizar los riesgos del ataque de phishing UAC-0102 en curso y ayudar a las organizaciones a reducir la superficie de ataque, CERT-UA recomienda habilitar la autenticación de dos factores, evitar el uso de servicios de correo electrónico públicos en computadoras oficiales, configurar un filtro para reenviar copias de correos electrónicos entrantes a una dirección de correo electrónico corporativa y habilitar el análisis retrospectivo del correo electrónico utilizando herramientas de seguridad existentes.

Detectar Ataque de Phishing UAC-0102 Suplantando a UKR.NET para Objetivos Empresariales Ucranianos

En el tercer año de la guerra de gran escala en Ucrania, las fuerzas ofensivas están aumentando constantemente su actividad maliciosa, confiando frecuentemente en el vector de ataque de phishing para proceder con la intrusión. Por ejemplo, el 17 de julio de 2024, CERT-UA informó sobre una campaña maliciosa por UAC-0180, confiando en correos electrónicos de phishing para introducir GLUEEGG, DROPCLUE y ATERA en las redes de los contratistas de defensa ucranianos. La alerta más reciente de CERT-UA advierte sobre un ataque UAC-0102 que también utiliza phishing para robar datos sensibles de empresas en Ucrania.

Para ayudar a los defensores cibernéticos a identificar de manera proactiva y asegurar su infraestructura contra los ataques UAC-0102, la Plataforma de SOC Prime para defensa cibernética colectiva proporciona acceso a un conjunto de reglas Sigma que detectan la última campaña de phishing de los adversarios.

Extracción de Archivos Directamente desde el Cliente de Correo (via process_creation)

Esta regla del equipo de SOC Prime ayuda a detectar la extracción de archivos mediante el cliente de correo (donde el archivo está como adjunto) siendo compatible con 27 tecnologías SIEM, EDR y Data Lake. La detección está mapeada a MITRE ATT&CK®, que aborda las tácticas de Acceso Inicial, con Anexos de Spearphishing (T1566.001) como una técnica secundaria clave.

Descarga de Archivos Sospechosos Directamente desde IP (via proxy)

Otra regla del equipo de SOC Prime ayuda a identificar ejecutables sospechosos, scripts, binarios u otros tipos de archivos descargados directamente desde una dirección IPv4, lo cual no es habitual. El algoritmo de detección es compatible con 22 soluciones SIEM, EDR y Data Lake y está mapeado a MITRE ATT&CK abordando las tácticas de Comando y Control, con Transferencia de Herramientas de Ingreso (T1105) Protocolos Web (T1071.001) como técnicas y sub-técnicas correspondientes.

Los equipos de seguridad también pueden buscar el contenido de detección relevante usando la etiqueta “UAC-0102” basada en el identificador de adversario. Haga clic en el Explorar Detecciones botón para profundizar en las reglas Sigma asociadas con los ataques UAC-0102 y sumergirse en el contexto completo de la amenaza detrás de la actividad maliciosa, incluidas referencias CTI, ATT&CK y otros metadatos relevantes.

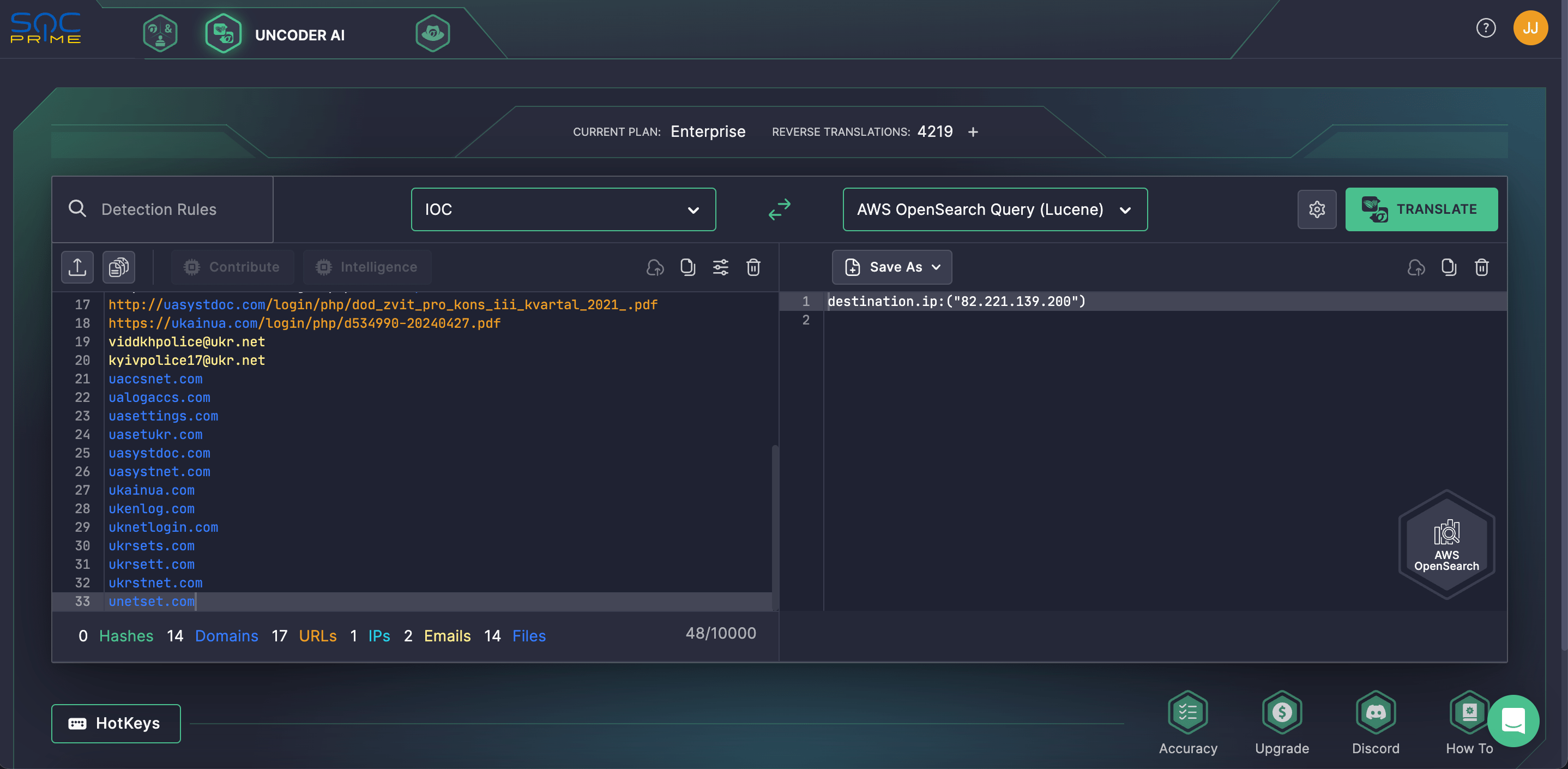

Además, los defensores pueden aprovechar los IOCs vinculados al último ataque de phishing UAC-0102 proporcionados en la alerta CERT-UA#10381. Confíe en Uncoder AI para convertir instantáneamente la inteligencia de amenazas en consultas de IOC personalizadas y buscar actividad UAC-0102 en el entorno SIEM o EDR seleccionado.

Manténgase por delante de las amenazas emergentes y los ciberataques de cualquier escala y complejidad con la Plataforma de SOC Prime para defensa cibernética colectiva basada en inteligencia de amenazas global, crowdsourcing, confianza cero e IA.