El nefasto grupo de hackers UAC-0050, conocido por sus persistentes ataques de phishing contra Ucrania, ha sido observado distribuyendo masivamente correos electrónicos falsificados relacionados con impuestos con archivos adjuntos en PDF que imitan solicitudes del Servicio de Impuestos del Estado de Ucrania y explotando una herramienta LITEMANAGER para obtener acceso remoto no autorizado a los sistemas objetivo.

Detectar ataques de phishing de UAC-0050 cubiertos en la alerta CERT-UA#11776

El creciente volumen de amenazas motivadas financieramente que utilizan el phishing como vector de ataque y están vinculadas al grupo de hackers ruso UAC-0050 lleva a los equipos de seguridad a mejorar la conciencia de ciberseguridad y reforzar las defensas de su organización. Para ayudar a frustrar los ataques de UAC-0050 que aprovechan LITEMANAGER para el acceso remoto no autorizado y están cubiertos en la investigación más reciente de CERT-UA#11776, la Plataforma SOC Prime para la defensa cibernética colectiva ha curado una lista dedicada de algoritmos de detección relevantes.

Presione el botón Explorar Detecciones para profundizar en la colección completa de reglas Sigma relevantes alineadas con MITRE ATT&CK®, enriquecidas con CTI personalizadas y metadatos operacionales, y listas para desplegar en el formato de idioma elegido compatible con más de 30 soluciones SIEM, EDR y Data Lake.

Con el creciente número de campañas de ciberespionaje y amenazas motivadas financieramente atribuidas a UAC-0050, los ingenieros de seguridad pueden buscar más contenido de detección para proteger la infraestructura de su organización contra los ataques del grupo. Al buscar directamente en el Marketplace de Detección de Amenazas las detecciones relevantes usando la etiqueta personalizada “UAC-0050”, los equipos de seguridad pueden mejorar sus defensas proactivas contra la actividad persistente del grupo.

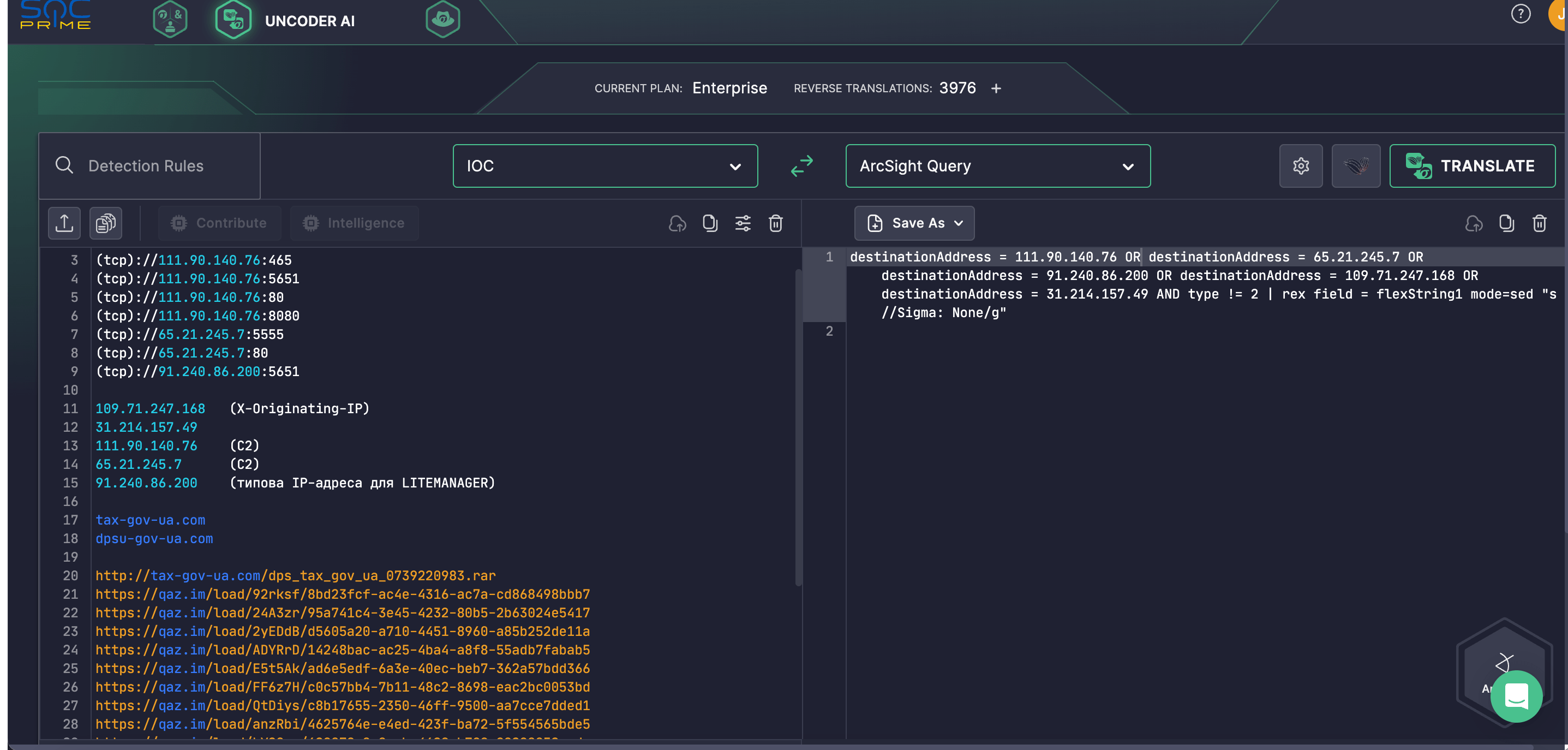

Los equipos de seguridad también pueden aprovechar Uncoder AI para acelerar la coincidencia de IOC y buscar IOCs relacionados con las amenazas de UAC-0050 desde la investigación relevante de CERT-UA. Uncoder AI permite convertir automáticamente los IOCs de cualquier formato no binario en consultas personalizadas de búsqueda que coincidan con el SIEM o EDR elegido.

Descripción del Ataque UAC-0050 Usando LITEMANAGER

Los investigadores de CERT-UA han estado monitoreando exhaustivamente la actividad prolongada del grupo vinculado a Rusia UAC-0050 y recientemente emitieron una investigación exhaustiva destacando tres áreas clave de su actividad ofensiva, incluyendo ciberespionaje, robo financiero y operaciones de desinformación conocidas bajo la marca “Fire Cells Group”.

UAC-0050 es un grupo de hackers vinculado a Rusia activo desde 2020, que principalmente apunta al sector público en Ucrania y también extiende su alcance a los aliados del país. Los adversarios utilizan campañas de phishing para distribuir malware como Remcos RAT, a menudo haciéndose pasar por agencias gubernamentales ucranianas en correos electrónicos falsificados con archivos adjuntos maliciosos. Notablemente, UAC-0050 ha estado utilizando en gran medida herramientas de gestión remota, como el software Remote Utilities, en sus campañas contra Ucrania.

La última alerta de CERT-UA CERT-UA#11776 descubrió una distribución a gran escala de correos electrónicos de phishing relacionados con impuestos con archivos PDF adjuntos que simulan solicitudes del Servicio de Impuestos del Estado de Ucrania. La campaña en curso tiene un motivo financiero, apuntando principalmente a contadores de empresas que utilizan sistemas bancarios remotos. En algunos casos, como se muestra en los análisis forenses informáticos, el tiempo entre la infección inicial y el robo de fondos puede ser menor de una hora.

Los archivos adjuntos armados enviados a través del vector de ataque de phishing contienen enlaces a servicios de intercambio de archivos (qaz.im, qaz.is, qaz.su) que, si se siguen, descargarán un archivo malicioso. Este último, con varios niveles anidados, contiene un archivo cifrado llamado «Solicitud Electrónica de Documentos del Servicio de Impuestos.pdf.rar,» que a su vez va acompañado de un archivo SFX llamado «Solicitud Electrónica de Documentos del Servicio de Impuestos.pdf.exe.»

Abrir este último mostrará un documento señuelo y lanzará un paquete MSI del software LITEMANAGER de gestión remota en la computadora, creando las condiciones técnicas para un acceso remoto encubierto al sistema.

Las medidas de mitigación potenciales contra los ataques motivados financieramente de UAC-0050 pueden involucrar la configuración de medidas de seguridad del sistema operativo integradas y el uso completo de las capacidades de autenticación en los sistemas de información bancaria para autenticar las operaciones de contabilidad mediante códigos de un solo uso.

La gama completa de productos de SOC Prime para la ingeniería de detección impulsada por IA, la caza de amenazas automatizada y la detección avanzada de amenazas equipa a los equipos de seguridad con una solución integral para una defensa proactiva para minimizar los riesgos de amenazas motivadas financieramente y brechas de datos.

Contexto de MITRE ATT&CK

Aprovechar MITRE ATT&CK proporciona una visión detallada del contexto de los ataques de UAC-0050 más recientes que explotan LITEMANAGER. Consulte la tabla a continuación para ver el conjunto completo de reglas Sigma dedicadas que abordan las tácticas, técnicas y sub-técnicas correspondientes a ATT&CK. Tactics Techniques Sigma Rule Initial Access Phishing: Spearphishing Attachment Execution User Execution: Malicious File (T1204.002) Defense Evasion Obfuscated Files or Information (T1027) Masquerading: Double File Extension (T1036.007) Command and Control Ingress Tool Transfer (T1105) Remote Access Software (T1219)