Además del creciente número de ataques cibernéticos por parte del infame grupo UAC-0050 dirigidos a Ucrania, otros colectivos de hackers están intentando activamente infiltrarse en los sistemas y redes de las organizaciones ucranianas. A comienzos de febrero de 2024, los defensores identificaron más de 2000 computadoras infectadas con el malware DIRTYMOE (PURPLEFOX) como resultado de un ataque cibernético masivo contra Ucrania. Según la investigación, el grupo de hackeo UAC-0027 está detrás de la última campaña maliciosa.

Análisis del Ataque UAC-0027

El 31 de enero de 2023, CERT-UA emitió una alerta detallando el último ciberataque contra Ucrania que involucraba la distribución masiva del malware DIRTYMOE (PURPLEFOX). Como resultado de investigaciones profundas sobre las características operativas de la infraestructura del servidor C2, más de 2000 instancias de usuarios dentro del segmento de Internet ucraniano se ven afectadas a lo largo de la operación ofensiva atribuida a la actividad del adversario UAC-0027.

Para reducir la superficie de ataque potencial, los defensores recomiendan segregar las computadoras con sistemas operativos obsoletos mediante VLAN y/o segmentación física en segmentos de red separados con filtrado obligatorio de los flujos de información entrantes y salientes.

DIRTYMOE, también conocido como PURPLEFOX (o Purple Fox), es un malware modular que ha estado en el centro de atención en el ámbito de las amenazas cibernéticas durante más de medio década. Se utiliza para establecer acceso remoto al sistema objetivo y se aplica principalmente para lanzar ataques DDoS y minería de criptomonedas. Típicamente, la infección inicial ocurre debido al lanzamiento de software popular que contiene un instalador MSI. El backdoor DIRTYMOE está equipado con un rootkit que impide la eliminación de componentes del sistema de archivos y el registro del sistema operativo en modo normal.

DIRTYMOE es un malware de autopropagación que puede extenderse mediante fuerza bruta de credenciales de autenticación o explotación de vulnerabilidades. Para asegurar la resiliencia de la comunicación con la infraestructura C2, se utilizan al menos tres métodos, uno de los cuales implica obtener valores de registros A para nombres de dominio definidos estáticamente utilizando servidores DNS tanto locales como externos. Además, las direcciones IP almacenadas en el registro del sistema operativo, así como las obtenidas de consultas DNS, están ofuscadas.

Durante la investigación en curso, los defensores han identificado 486 direcciones IP de servidores de control intermedios, la mayoría de los cuales pertenecen a equipos comprometidos ubicados en China, con hasta 20 nuevas direcciones IP agregadas a diario.

CERT-UA recomienda tomar los siguientes pasos para detectar signos potenciales de infección:

-

Investigación de Conexiones de Red

Examine las conexiones de red basadas en la lista de direcciones IP proporcionadas en la investigación de CERT-UA. Típicamente, las conexiones salientes se realizan en puertos de red “altos” (10,000+).

- Verificación del Registro Usando regedit.exe

Use la utilidad estándar regedit.exe para verificar valores en el registro del sistema operativo bajo las siguientes claves:

Para Windows XP: HKEY_LOCAL_MACHINEControlSet001ServicesAC0[0-9]

Para Windows 7: HKEY_LOCAL_MACHINESoftwareMicrosoftDirectPlay8Direct3D

- Análisis del Visor de Eventos

Aproveche la utilidad estándar del Visor de Eventos en el registro “Aplicación” (fuente: “MsiInstaller”) para investigar entradas con ID de evento 1040 y 1042.

- Análisis del Directorio “C:Program Files”

Verifique el directorio “C:Program Files” en busca de carpetas con nombres generados arbitrariamente, por ejemplo, “C:Program FilesdvhvA.”

- Verificación de Ejecución Persistente

Verifique la persistencia del programa malicioso examinando la generación del servicio. Además, los archivos del backdoor y los módulos se almacenan en los directorios estándar proporcionados a continuación. Sin embargo, el uso de un rootkit dificulta la detección y/o eliminación del malware directamente desde la computadora comprometida.

HKEY_LOCAL_MACHINESystemControlSet001servicesMsXXXXXXXXApp

C:WindowsSystem32MsXXXXXXXXApp.dll

C:WindowsAppPatchDBXXXXXXXXMK.sdb

C:WindowsAppPatchRCXXXXXXXXMS.sdb

C:WindowsAppPatchTKXXXXXXXXMS.sdb

Para mitigar la amenaza, CERT-UA sugiere aplicar al menos uno de los siguientes métodos:

- Descargue el producto de software “Avast Free Antivirus” desde el sitio web oficial del fabricante, instálelo en la computadora e inicie el escaneo en modo “SMART”. Este proceso requerirá un reinicio posterior de la computadora seguido de continuar con el proceso de escaneo, durante el cual se detectarán y eliminarán los módulos.

- Descargue la computadora afectada desde LiveUSB (o conecte el disco duro de la computadora afectada a otra computadora) y elimine manualmente el archivo “MsXXXXXXXXApp.dll” y los módulos “.sdb”. Después, inicie la computadora en modo normal y elimine el servicio del registro.

Notablemente, en cualquier caso, para prevenir la infección subsiguiente mediante las capacidades autoprogramables del backdoor, es necesario habilitar el firewall incorporado del sistema operativo (“Firewall”) antes de realizar cualquiera de las acciones enumeradas arriba. Además, cree una regla para bloquear los flujos de información entrantes en los puertos de red específicos, incluidos 135, 137, 139 y 445.

Detectar Ataques UAC-0027 Aprovechando el Malware DIRTYMOE (PURPLEFOX)

La aparición del grupo UAC-0027 en el panorama de amenazas cibernéticas de Ucrania requiere una ultra-responsividad de los defensores debido a los exitosos intentos del grupo de comprometer más de 2000 dispositivos a lo largo de la operación ofensiva en curso. La Plataforma SOC Prime equipa a los equipos de seguridad con una abundancia de algoritmos de detección independientes del proveedor para fomentar la defensa cibernética proactiva contra la actividad adversaria de UAC-0027 aprovechando muestras de malware DIRTYMOE (PURPLEFOX). Inicie sesión en la Plataforma y siga el enlace a continuación para acceder a la colección completa de reglas Sigma filtradas por la etiqueta relacionada con el grupo “UAC-0027” para detectar los ataques más recientes cubiertos en la alerta de CERT-UA.

Reglas Sigma para detectar ataques UAC-0027 utilizando el malware DIRTYMOE (PURPLEFOX)

La pila de detección está mapeada con MITRE ATT&CK® y se puede utilizar en docenas de plataformas de análisis de seguridad para ayudar a los defensores en sus procedimientos diarios de Ingeniería de Detección.

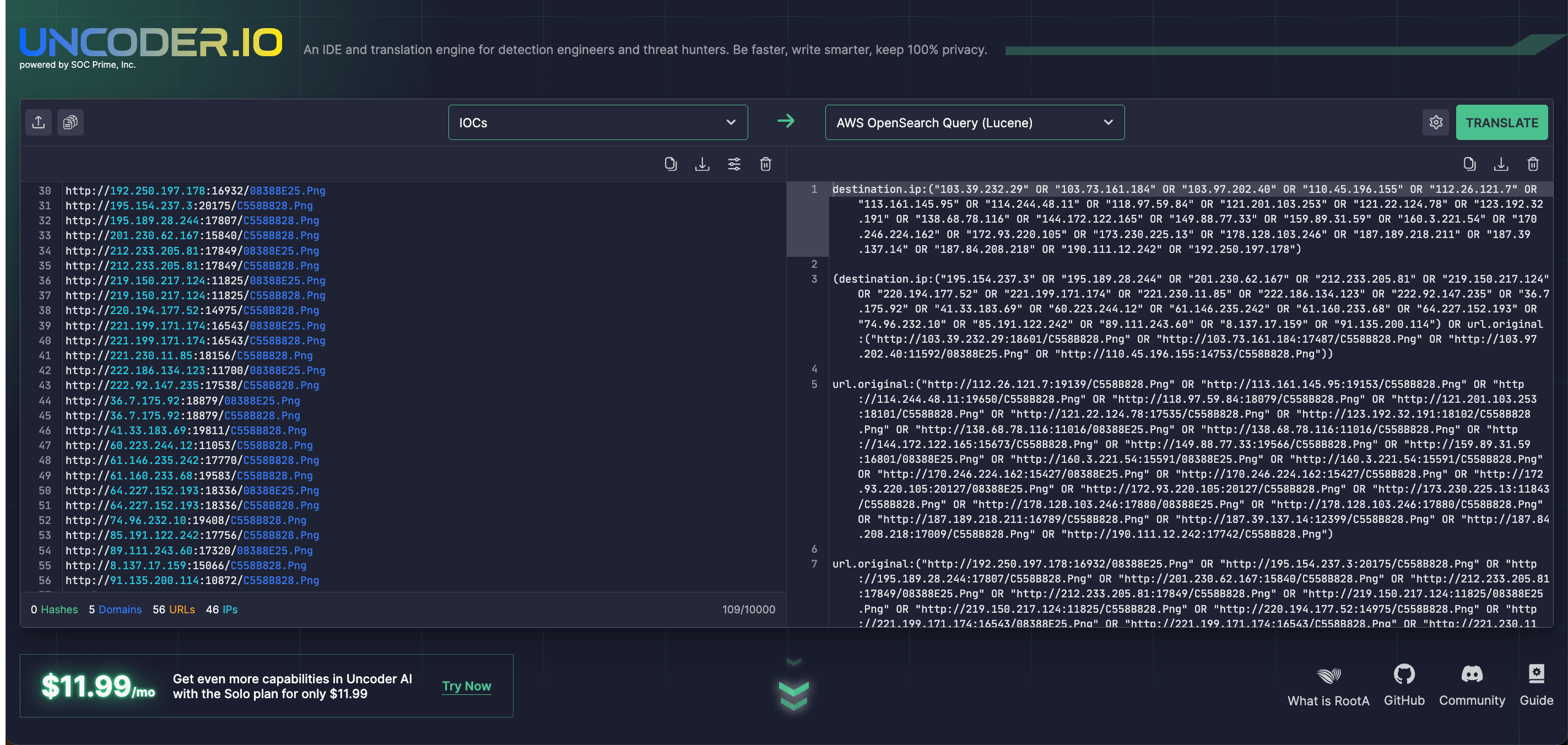

Los ingenieros de seguridad también pueden confiar en Uncoder IO para empaquetar automáticamente intel de amenazas del informe dedicado de CERT-UA en consultas personalizadas de IOC adaptadas para múltiples entornos SIEM y EDR para una investigación de amenazas simplificada.

Para defenderse proactivamente contra cualquier tipo de ataques que se basen en el uso de muestras maliciosas de DIRTYMOE (PURPLEFOX), los profesionales de la ciberseguridad también pueden aprovechar más algoritmos de detección de la biblioteca de contenido SOC más grande del mundo. Haga clic en el Explorar Detecciones botón a continuación para obtener reglas Sigma para la detección de DIRTYMOE (PURPLEFOX), con todas las piezas de contenido enriquecidas con CTI y metadatos relevantes.

Contexto MITRE ATT&CK

Los ingenieros de seguridad también pueden consultar los detalles del ataque UAC-0027 proporcionados en la alerta más reciente de CERT-UA. Explore la tabla a continuación para acceder a una lista exhaustiva de TTPs adversarios vinculados a las reglas Sigma relevantes, facilitando un análisis exhaustivo: