En los últimos años, el aumento de los ciberataques ha sido impulsado por la expansión de los Brokers de Acceso Inicial (IABs) que comercian con el acceso a redes comprometidas. En 2023, investigadores de seguridad revelaron una violación generalizada dirigida a organizaciones de infraestructura crítica orquestada por un grupo de amenazas altamente avanzado conocido como “ToyMaker”, que operaba como un IAB. Los hackers aprovechan los sistemas expuestos a Internet para obtener acceso, luego implementan puertas traseras personalizadas, como LAGTOY, para recopilar credenciales de organizaciones comprometidas y asociarse discretamente con un grupo de doble extorsión.

Detectar ataques de ToyMaker

Los Brokers de Acceso Inicial (IABs) se han convertido en actores clave en el ecosistema del cibercrimen, actuando como intermediarios que infiltran organizaciones y venden acceso a otros actores maliciosos, lo que a menudo conduce a ataques de ransomware. El año pasado, el número de ventas de IAB en foros de hackers aumentó un 23 % en comparación con 2023, lo que también se correlaciona con un aumento significativo en las víctimas de ransomware. La actividad observada de ToyMaker demuestra aún más esta tendencia, destacando el papel creciente de los IABs en facilitar ciberataques a gran escala.

Regístrese en la plataforma SOC Prime y acceda a un conjunto de reglas Sigma relevantes que abordan los TTPs de ToyMaker junto con un paquete completo de productos para la detección alimentada por IA, la caza de amenazas automatizada y la detección avanzada de amenazas. Simplemente presione el botón Explorar Detecciones e inmediatamente profundice en una pila de detección curada.

Todas las reglas son compatibles con las principales soluciones SIEM, EDR y Data Lake, alineadas con MITRE ATT&CK®, y enriquecidas con metadatos como CTI enlaces, cronogramas de ataque y consejos de triaje.

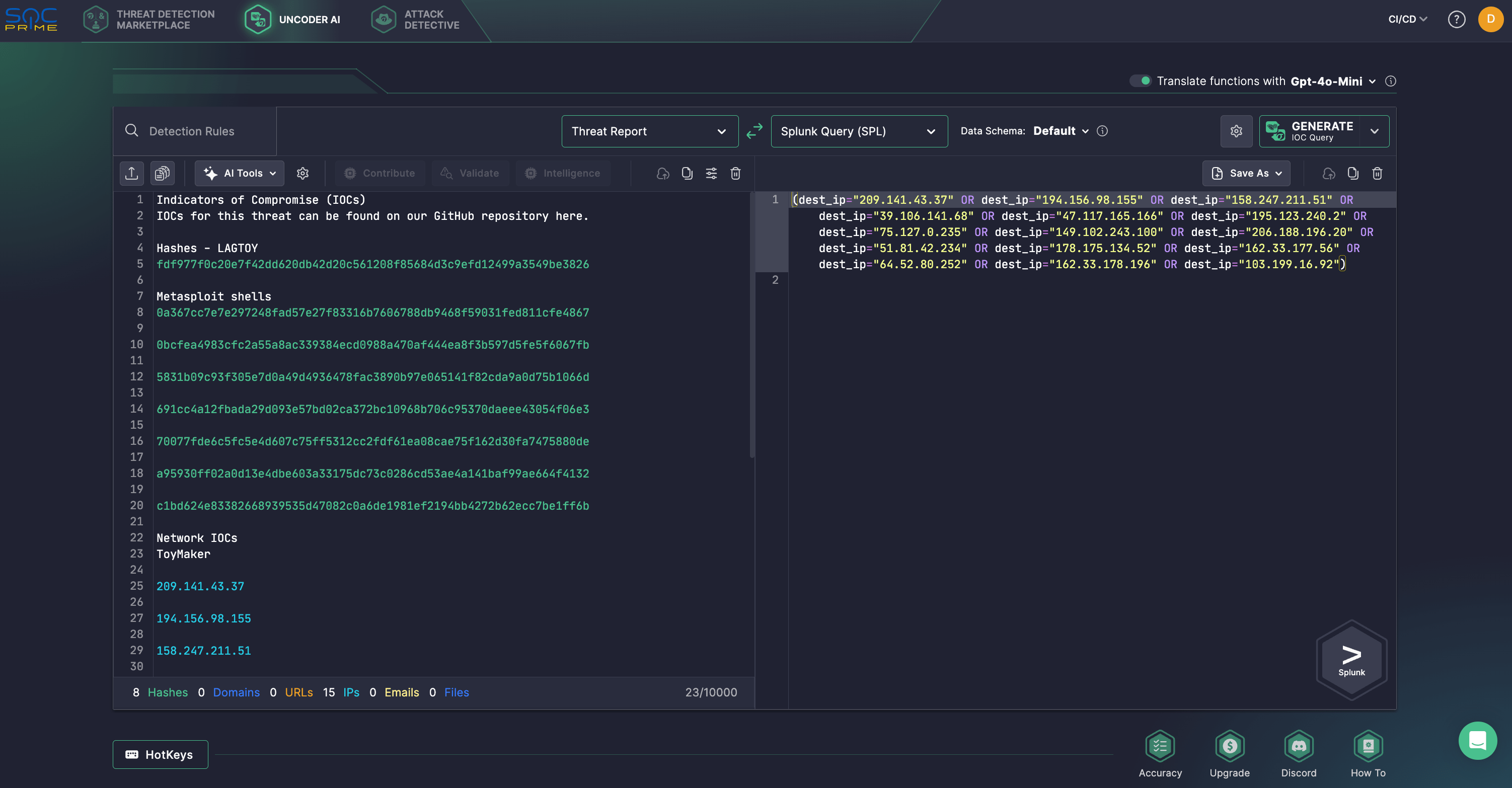

Además, los profesionales de seguridad pueden buscar IOCs de la última investigación de Cisco sobre ToyMaker. Con Uncoder AI, los expertos en seguridad pueden analizar estos IOCs fácilmente y transformarlos en consultas personalizadas adaptadas a la plataforma SIEM o EDR elegida. Uncoder AI también actúa como una IA privada no agente para la ingeniería de detección informada por amenazas, proporcionando a los equipos herramientas avanzadas para investigar, codificar, validar, traducir y desplegar detecciones al instante.

Análisis de Actividad de ToyMaker

En 2023, Cisco Talos descubrió un compromiso extenso en una empresa de infraestructura crítica que consistía en una combinación de actores de amenazas. Desde el acceso inicial hasta la doble extorsión, estos actores comprometieron lentamente varios hosts en la red. Sus capacidades ofensivas dependían del uso coordinado de herramientas de transferencia de archivos SSH y utilidades de administración remota de doble uso para garantizar el acceso a largo plazo a redes comprometidas. Los actores de IAB denominados “ToyMaker” detrás del ataque se consideran un grupo con motivaciones financieras que obtiene accesos a objetivos de alto valor y luego vende ese acceso a grupos de amenazas secundarios, que típicamente lo explotan para doble extorsión y ataques de ransomware. ataques.

Tras la violación inicial, ToyMaker realizó reconocimiento, robó credenciales y desplegó su puerta trasera personalizada, LAGTOY, lo que pudo haber causado un compromiso que resultó en la entrega de acceso a un actor de amenaza secundario. Más específicamente, unas tres semanas después, se observó que los actores de Cactus ransomware accedían a la red utilizando esas credenciales recogidas. Aunque los TTPs del grupo difieren, la línea de tiempo sugiere una entrega clara entre ToyMaker y Cactus, lo que refuerza la necesidad de rastrear ambas amenazas por separado mientras se reconoce su conexión.

Posteriormente, los adversarios iniciaron un oyente SSH en el punto final usando Windows OpenSSH. Otro host infectado se conecta y crea «sftp-server.exe» (el módulo OpenSSH SFTP), que descarga la herramienta Magnet RAM Capture. Usando la misma conexión, los atacantes descargan y ejecutan un implante de shell inverso personalizado llamado “LAGTOY”. El malware puede usarse para crear shells inversos y ejecutar comandos en puntos finales infectados. La puerta trasera característica de ToyMaker, LAGTOY, contacta regularmente un servidor C2 codificado para recibir y ejecutar comandos. Instalado como servicio, incluye detección básica de depuración registrando un filtro de excepción no manejada personalizado que ayuda a detectar si se está ejecutando bajo un depurador, previniendo el análisis anti-malware.

Cactus mantuvo además el acceso a largo plazo desplegando varias herramientas de administración remota en todos los puntos finales, incluido el Agente eHorus (Pandora RC), AnyDesk, RMS Remote Admin y el OpenSSH de Windows. Estas herramientas se descargaron desde servidores controlados por atacantes utilizando PowerShell e Impacket.

En otro caso, los atacantes utilizaron OpenSSH para crear shells inversos, configurando tareas programadas que se conectaban cada hora al servidor C2 para recibir y ejecutar comandos. En algunas máquinas, añadieron cuentas de usuario no autorizadas, probablemente para ayudar en la implementación del ransomware. Cactus también depende en gran medida de versiones inyectadas con Metasploit de binarios de Windows como PuTTY y ApacheBench para ejecutar código en sistemas comprometidos.

Con un aumento en los ciberataques orquestados por los IABs y la creciente sofisticación de estas campañas que pueden involucrar cooperación con bandas de doble extorsión y ransomware, las organizaciones están buscando formas efectivas de reducir los riesgos de intrusiones. SOC Prime selecciona un paquete completo de productos para superar las amenazas cibernéticas impulsadas por una fusión de tecnologías con IA, automatización e inteligencia de amenazas en tiempo real en su núcleo.