Técnicas, Tácticas y Metodologías de Búsqueda de Amenazas: Tu Introducción Paso a Paso

Tabla de contenidos:

Podríamos empezar este artículo con una declaración audaz diciendo que Caza de Amenazas es más fácil de lo que piensas, y al leer nuestro blog, te convertirás instantáneamente en un experto. Desafortunadamente o afortunadamente, ese no es el caso. Sin embargo, entendemos que comenzar como Cazador de AmenazasCibernéticas is es difícil. Por eso estamos introduciendo una serie de guías sobre Fundamentos de la Caza de Amenazas.

Las medidas preventivas no son una panacea para una defensa impenetrable. Es ahí donde entra en juego la caza de amenazas. Sin embargo, ¿por dónde empezar? En este blog, examinaremos más de cerca las metodologías de caza de amenazas, particularmente las técnicas de caza de amenazas and las tácticas de caza de amenazas.

Tácticas de Caza de Amenazas

Las tácticas de caza de amenazas se refieren al enfoque fundamental que un Cazador de AmenazasCibernéticas utiliza tanto para la caza de amenazas reactiva como proactiva.

Caza de Amenazas Orientada a Objetivos

La caza de amenazas orientada a objetivos funciona bien para la recolección inicial de datos mientras te centras en una amenaza particular que intentas encontrar en tu entorno, como:

- Amenazas persistentes avanzadas (APTs) grupos, incluidos sus tácticas, técnicas y procedimientos (TTPs)

- Vector de ataque específico basado en el Marco MITRE ATT&CK® o alternativamente, or alternatively, Cyber Kill Chain, NIST CSF, y los marcos del Instituto SANS and ISACA. Si no sabes por dónde empezar, consulta nuestra guía MITRE ATT&CK para auto-desarrollo.

- Indicadores de Compromiso (IOCs) obtenidos ya sea por la investigación interna de tu equipo de inteligencia o de organizaciones de inteligencia de amenazas de clase mundial.

Caza de Amenazas Basada en Datos

Un enfoque basado en datos da la vuelta a la caza de amenazas orientada a objetivos. Tú recolectas datos, los analizas y defines qué cazar, dependiendo de los elementos de interés y los datos disponibles. Un conjunto de datos que permita detectar una o más amenazas puede ser un buen punto de partida.

La caza de amenazas basada en datos permite a las organizaciones centrarse en lo que tienen hoy. En contraste, la caza de amenazas orientada a objetivos típicamente identifica brechas en los datos que pueden requerir recursos adicionales para capturar. Los mejores equipos de caza de amenazas tienden a usar ambas tácticas.

Técnicas y Metodologías de Caza de Amenazas

Generalmente, los adversarios toman el camino de menor resistencia para alcanzar sus objetivos. Como cualquier humano, cometen errores, dejan evidencia y reciclan técnicas. Y puedes usar eso a tu favor. Dicho esto, profundicemos en la metodología básica de la caza de amenazas efectiva. for effective hunts.

Paso 1: Conoce Tu Infraestructura

Aunque este paso pueda parecer obvio, te sorprendería saber cuántas organizaciones ni siquiera conocen el número exacto de sus puntos finales. Antes de sumergirse en el las técnicas de caza de amenazas, deberías hacerte las siguientes preguntas:

- ¿Cuál es el alcance de mi entorno?

- ¿Cómo intentarán los adversarios atacar el entorno?

- ¿Cómo están realmente utilizando el entorno mis empleados?

- ¿Cuáles son mis brechas en visibilidad, capacidad para investigar y capacidad para responder?

Paso 2: Fuentes de Datos

La parte fundamental de cualquier caza de amenazas son los datos. Las fuentes de datos pueden ser activas or pasivas:

- Los datos activos se refieren a los eventos que ya fueron determinados como maliciosos por algún tipo de solución. Obtienes estos datos de IDS, IPS, antivirus, etc. Por ejemplo, una solución antivirus creará un evento cuando ponga en cuarentena un archivo que reconozca como

mimikatz. - Los datos pasivos son el alcance completo de eventos, ya sean maliciosos o no. Pueden ser proporcionados por registros de eventos de Windows, sysmon, registros de la nube, registros de cortafuegos, zeek, etc. Por ejemplo, la mayoría de los sistemas entregan todos los eventos de autenticación, incluidos tanto los eventos exitosos como los no exitosos. Los datos pasivos no tienen sesgo; simplemente son un registro de un evento.

Ambos tipos de datos tienen valor. Sin embargo, para un Cazador de Amenazas,Cibernéticaslas fuentes de datos pasivas son más útiles porque proporcionan visibilidad completa sin depender de la investigación y lógica de detección de otra persona (su sesgo).

Otro desafío es gestionar el costo de la recolección de datos, lo cual podría ser un verdadero dolor de cabeza. Aplicar un enfoque ‘codicioso’ podría dejarte sin los registros requeridos. Y sí, también necesitas eventos históricos. El consejo general es conservar al menos un año de registros. Sin embargo, depende del cumplimiento, las especificidades de la industria y la estrategia de tu organización. Ten en cuenta que las fuentes de datos pasivas serán más costosas de recopilar que las fuentes activas.

Ejemplo de fuente de datos: creación de procesos

Quizás una de las fuentes de datos pasivas más importantes para recopilar es la creación de procesos. Los eventos de creación de procesos pueden ayudar a cubrir la detección de más de dos tercios de las técnicas existentes de MITRE ATT&CK. Algunos podrían argumentar que reunir la creación de procesos eventos lleva a fugas de contraseñas. Sin embargo, pierdes más al no recopilar estos registros, y existen soluciones para evitar una posible exposición de datos sensibles. Los eventos de creación de procesos también es compatible de forma nativa en sistemas Windows y Linux. Además, los registros enriquecidos de fuentes EDR o sysmon de Microsoft son muy comunes.

Paso 3: Piensa como un Adversario

Cada ataque cibernético es un proceso, y está lejos de ser aleatorio. Por eso existe el concepto de cadena de eliminación. La cadena de eliminación se refiere a los pasos que toman los adversarios para lograr sus objetivos. Si eres nuevo en la caza de amenazas, confiar en tu intuición y enfoque de pensar como un adversario podría no ser la mejor idea. Sin embargo, intentar analizar vectores de ataque y diferentes APTs es un excelente lugar para comenzar.

Los adversarios no pueden chasquear los dedos para ‘poseer’ tus sistemas. Generalmente, deben tomar una serie de acciones para alcanzar sus objetivos. La mayoría de las veces, esto involucra pasos como ganar acceso inicial, establecer persistencia, elevar permisos, movimiento lateral, etc.

Existen ciertos tipos de ataques que pueden permitir a un adversario eludir algunas o incluso todas estas medidas. Por ejemplo:

- Si un adversario solo quiere dejar fuera de línea tu sitio web principal, probablemente pueda pagar a una empresa de denegación de servicio (DoS) para que lo haga por ellos.

- Ataques como inyección SQL o encontrar almacenamiento en la nube expuesto pueden permitir a los adversarios robar datos sensibles sin obtener nunca un punto de apoyo.

Asegúrate de tener tu cobertura en su lugar

Primero, revisa uno de los marcos (MITRE ATT&CK, Cyber Kill Chain, etc.) y examina más a fondo para entender qué podría estar detrás de un ataque. Por supuesto, no existe una matriz universal que pueda aplicarse a cada caso, pero cada marco tiene un enfoque similar a la descripción de los vectores de ataque.

Cuando estés familiarizado con la cadena de eliminación, piensa en qué técnicas y sub-técnicas deberías cubrir en primer lugar. Tratar de cubrir todas las técnicas puede ser tu primera intención, pero, lo más probable, es que esto no funcione porque es costoso, consume mucho tiempo y aún no protege completamente tu sistema.

Para evitar el alboroto innecesario, ten en cuenta las siguientes ideas:

- Aprende qué vectores pueden tomar los adversarios

- No todos los ataques se reducen solo a un marco

- Mantente al tanto de las técnicas emergentes

- Conoce qué APTs podrían apuntar a tu industria y cuál es su estilo

- Si tu inteligencia de amenazas está fuera de lugar, evita confiar en los datos históricos sobre actores de amenazas

- Consulta informes confiables para mantenerte al día con las tendencias de la industria

Paso 4: Análisis de Datos

Cuando hayas recolectado tus registros, es hora de analizarlos. Como Cazador de Amenazas,Cibernéticasno solo deberías ser bueno escribiendo código porque trabajar con datos es esencial. La práctica hace al maestro, pero lo que importa es de quién aprendes. Basándonos en la experiencia de nuestros Cazadores de Amenazas, hemos recopilado los siguientes consejos para ti.

Consejos para un análisis de registros exitoso

Las siguientes sugerencias pueden mejorar significativamente tu proceso de caza de amenazas:

- Una alerta no significa nada, pero el mismo patrón en múltiples alertas o una cadena de eventos sospechosos es lo que estás buscando. Para rastrearlo, haz lo siguiente:

- Recopila todos los eventos relevantes (p. ej.,

la creación de procesos) en un informe - Selecciona los más interesantes. Recuerda que las cosas más comunes son las menos sospechosas. Puedes elegirlos manualmente o usando Jupyter Notebook o una tabla de Excel. Alternativamente, podrías escribir un script en Python para un filtrado avanzado. Principalmente, debes verificar los detalles de la línea de comandos.

- Cuando selecciones los eventos más relevantes, haz un informe resumido (podría incluir alrededor de 100,000 eventos de un millón o dos), exporta un

.csv, y dáselo a tus analistas o analízalo tú mismo.

Podrías sentir que tratar de abrirte camino entre 2 millones de alertas es demasiado. Sin embargo, por lo general, no tomará más de unas pocas horas, incluso con un par de millones de alertas.

- Recopila todos los eventos relevantes (p. ej.,

-

La auditoría de creación de procesos es tu mejor opción, incluso para ataques de día cero y de la cadena de suministro. Como hemos mencionado antes, solo reunir estos eventos cubrirá la mayoría de las técnicas.

-

Recuerda que no todos los comportamientos están catalogados en MITRE ATT&CK. Por ejemplo, ten en cuenta los nombres de archivo cortos (p. ej.,

1.pst) o rutas sospechosas, comoC:windowstemp. Según Florian Roth, también debes prestar atención a las siguientes anomalías:- Archivo del sistema renombrado (

certutil.exeas%temp%cu.exe) - Aplicación de oficina generando una shell (

cmd.exe,powershell.exe) - Herramientas conocidas renombradas (

PsExec.exeasC:p.exe) - Ejecución desde rutas poco comunes (

C:UsuariosPúblico,C:Perflogs, etc.) - Anomalías de archivos (archivo empaquetado UPX con Copyright de Microsoft)

- Descarga de archivos desde TLD sospechosos (

.dlldescarga desde.oniondominio)

- Archivo del sistema renombrado (

- Si tu empresa lo permite, comparte tus observaciones porque la ciberdefensa colaborativa es mucho más efectiva que ‘luchar’ por tu cuenta.

Paso 5: Proceso de Caza de Amenazas

Cuando la preparación esté completa (conoces bien tu infraestructura, tienes los datos que necesitas y los has analizado), puedes comenzar la caza. Detectar ataques avanzados puede parecer complicado, pero se vuelve mucho más fácil con la telemetría adecuada. Recuerda que incluso los adversarios avanzados dependen de tácticas, técnicas y procedimientos (TTPs) reciclados.

¿Sigues dudando? Entonces, aquí tienes un ejemplo representativo de la cadena de suministro Solarwinds ataque que permaneció sin ser descubierto durante aproximadamente un año.

Casi todos los ataques tienen cosas más plausibles y más difíciles de detectar. En el ejemplo de Solorigate, puedes ver algunas técnicas avanzadas y novedosas que son complicadas (aunque no imposibles) para cazar, como:

- SAML dorado

- Malware solo en memoria

- Esteganografía

- Mascarada de Dirección IP

- Archivos Encriptados

- DGA

- HTTP C2 Encriptado / Novedoso

Por otro lado, hay técnicas y métodos más triviales para buscar:

- Uso de Powershell

- Creación de Procesos / Uso de LOLBAS

- Creación de Tareas Programadas

- Actividad Inusual de Cuentas

El siguiente script no necesariamente tenía que ser malicioso. Sin embargo, si ves que rundll32.exe ejecutando el vbscript:", deberías prestar atención a esto y al menos verificar si se ha ejecutado antes en tu entorno. Aunque los adversarios hicieron algunas cosas extremadamente avanzadas, aún usan un LOLBAS bien conocido «Rundll32«.

Rundll32.exe vbscript:"..mshtml,RunHTMLApplication "+Execute (CreateObject("Wscript.Shell").RegRead("HKLMSOFTWAREMICROSOFTWindowsCurrentVersi onsibot")) (window.close)

¿Qué vemos aquí?

- Creación de Procesos

- LOLBAS bien conocido «

Rundll32» Rundll32ejecutado con argumentos conocidos de LOLBAS

Nuevamente, esto podría detectarse fácilmente si tuvieras la telemetría adecuada. Sin mencionar que antes de la divulgación del ataque, teníamos una regla en la Plataforma SOC Prime que generaría una alerta basada en el Rundll32.exe and RunHTMLApplication.

Para obtener más ejemplos, puedes ver un seminario web preparado por nuestro Líder de Ingeniería de Caza de Amenazas, Adam Swan, donde analiza múltiples ataques y las detecciones que podrían haberse utilizado.

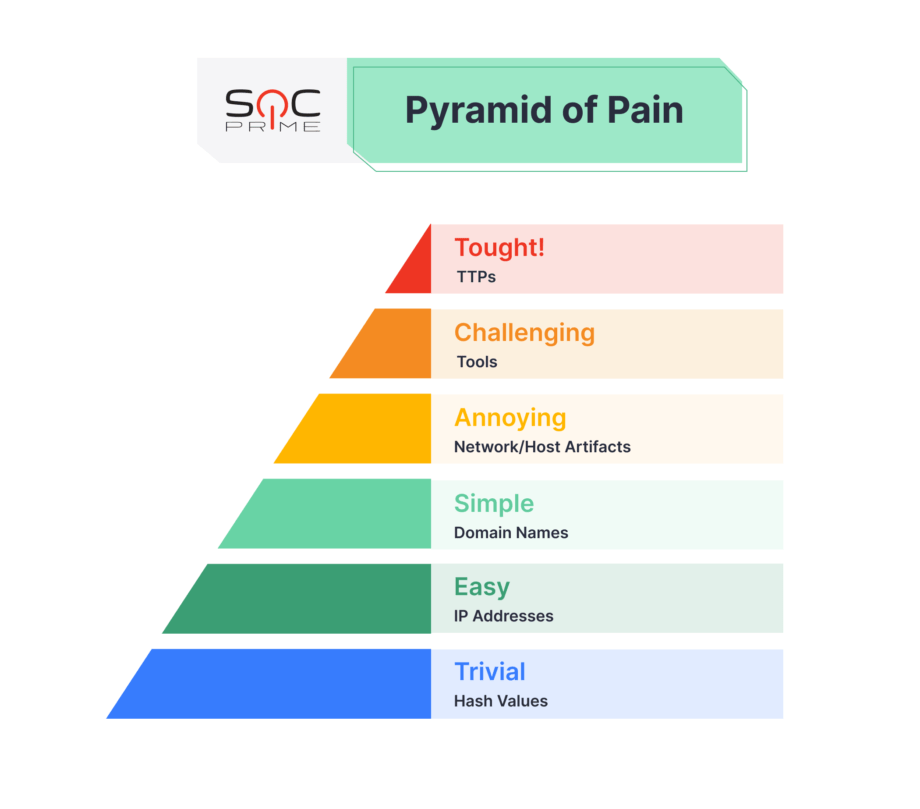

Reglas basadas en IOCs vs. basadas en comportamiento

¿Son efectivas las reglas basadas en IOC? Sí, pero no siempre. El problema con ellas es que los informes de IOC a menudo tardan más en liberarse de lo que permite la realidad de la ciberseguridad. Además, lo más probable es que IPs, hashes, dominios y herramientas no se reutilicen. Mientras que una consulta de caza de amenazas construida para identificar actividad inusual de rundll32 puede ser útil durante décadas en lugar de días/semanas/meses. Por lo tanto, opta por reglas basadas en comportamientos para un efecto más duradero.

Por supuesto, las reglas basadas en IOC oportunas y de alta calidad pueden ser útiles. A menudo, las detecciones basadas en IOC se usan mejor de manera retroactiva para ver si fuiste blanco en el pasado en lugar de detectar ataques actuales. Al final, no deberías olvidar sobre la Pirámide del Dolor al abordar la caza de amenazas y la respuesta a incidentes.

Paso 6: Enriquece Tu Caza

Ser un Cazador de AmenazasCibernéticas es probablemente uno de los roles más creativos en la ciberseguridad, aunque se basa en el análisis. Para mantener el ritmo de la industria, siempre deberías obtener conocimientos adicionales, ideas e inspiración. Aquí tienes algunas ideas que podrían enriquecer tu proceso de caza de amenazas:

- El análisis de malware es una excelente manera de aprender. Puedes tomar prestadas algunas ideas y reconstruir el código de los adversarios.

- No descuides la Informática Forense y el contexto de la Intel de Amenazas. Cuanto más sepas, mejor preparado estarás. Siempre puedes encontrar una recopilación de contexto para amenazas emergentes en el Motor de Búsqueda de Amenazas Cibernéticas.

- Utiliza Marco MITRE ATT&CK, OSSEM, y otros marcos o documentación para ampliar tu conocimiento y mejorar tus habilidades.

- Usa herramientas adicionales para encontrar más inspiración, contexto e ideas para tus detecciones. Primero, revisa los proyectos gratuitos y de código abierto. Por ejemplo:

- LOLBAS para binarios

- MalwareBazaar para muestras de malware

- ANY.RUN para análisis de malware

- Uncoder.IO para traducción de reglas Sigma

- Uncoder CTI para generación de consultas basadas en IOC

- Si te quedas sin ideas para tus cazas, revisa lo que Quick Hunt en la Plataforma SOC Prime tiene para ofrecer.

La caza de amenazas puede ser abrumadora y desafiante, pero vale la pena. Aprende, practica y sé curioso. Y trataremos de hacer tu camino más suave con nuestras guías sobre Fundamentos de la Caza de Amenazas.