Primero, permítanme agradecer a todos por los comentarios y sugerencias sobre el artículo. Fue bastante emocionante ver cómo la teoría se sostiene en la práctica.Después de que se publicó el artículo, nuestros colegas de Talos compartieron con nosotros los resultados de la aplicación de la firma; todas las muestras han sido probadas por nosotros en VirusTotal y se registran en la siguiente tabla:

| # | Hash | Calificación |

| 1 | Hash: b13c462151177a1ef112ae938ed6a52f26195d9759017cce1c82840069fb9ba6 Nombre: Win32/TrojanDropper.Binder.NBHEnvío de archivo: 21.12.2013 20:30 |

43 / 54 |

| 2 | Hash: 03c4ca20c96633f5e9b53026cb737bd9befa2f8701b057a4abf06d180de3c356 Nombre: Win32/Adware.VirtumondeEnvío de archivo: 24.03.2014 3:43 |

51 / 56 |

| 3 | Hash: 3bf213c1e8ec915cf5bca3ab97158337832cb6dd66438e22650d9e7825fc0d33 Nombre: Gen:Variant.Graftor.161021Envío de archivo:07.03.2016 20:56 |

11 / 53 |

| 4 | Hash: 3e69db57ebbd14115ce2371527d4da503854ef55b9898547a50be2b90140c811 Nombre: Win32/TrojanDropper.Agent.DGOEnvío de archivo: 31.10.2011 16:20 |

52 / 56 |

| 5 | Hash: 04b1059085af0a345ffbe3cb110a910e1f92ad586c63f078bb0555e7c2cbcc4f Nombre: Win32/Dumaru.AFEnvío de archivo: 08.06.2009 20:37Nombres de muestra interesantes: Jiangmin Worm/Sramota.akb |

49 / 56 |

| 6 | Hash: 8b6ba59b291826109e76757a87b52c8499ab250f0bc18de81117ff816b0bc732 Nombre: Win32/Dumaru.YEnvío de archivo: 10.04.2009 19:02 |

46 / 56 |

| 7 | Hash: 9ec01dab187f3578a42b0a2317e1927d311a0d7b958bfb999d6413fd70f786fa Nombre: una variante de Win32/Kryptik.AXDVEnvío de archivo: 07.03.2016 15:58 Comportamiento: 175.41.29.181:80 |

45 / 56 |

| 8 | Hash: 9f3d6ac4bddec3f9b568147ce8430daa75417c0ea6741dcd24664838de81b222 Nombre: una variante de Win32/Alinaos.BEnvío de archivo: 07.03.2016 8:40 Nombres de muestra interesantes: Kaspersky Trojan.Win32.Bublik.drvb |

37 / 54 |

| 9 | Hash: b0d6e3a685e6e004087b1306c60aea544d333bf1c9d6454e22e98ef05097ed64 Nombre: Win32/AutoRun.Agent.AFJEnvío de archivo: 14.05.2012 7:42Nombres de muestra interesantes: Baidu-International Trojan.Win32.Zapchast.aews |

51 / 54 |

| 10 | Hash: 7568e3e71607e2b2c76ac4836c4284fe8561388b335442f4a5ecbae78ea48079 Nombre: Trojan.Win32.Monderb.bifsEnvío de archivo: 18.06.2011 8:17 |

40 / 56 |

| 11 | Hash: 425336c65bd42720330c09f1ae8128ac9120257032db51bbd7f900f419c5d14a Nombre: Win32/Dumaru.ZEnvío de archivo: 10.04.2009 18:56 |

48 / 56 |

| 12 | Hash: 555928dddb20eab93858a2d815ce50a9315444be0c938cc4d7e8cc7ee3df18d3 Nombre: Win32/TrojanDownloader.Small.OCEnvío de archivo: 10.12.2007 3:54 |

46 / 55 |

| 13 | Hash: a0acc7a856dfec11d4f89dc42a46661d01006dc2e0fdbb20e82d00aeba3c3160 Nombre: Win32/TrojanDownloader.FakeAlert.AQIEnvío de archivo: 04.07.2011 11:45 |

50 / 56 |

| 14 | Hash: b3546dc1244113cd5c14ba99aa2b98f2476fdfbddb36482ed624641b4b83d4ef Nombre: Win32/Agent.QXQEnvío de archivo: 07.03.2016 17:20 |

20 / 55 |

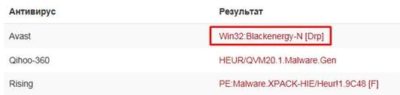

| 15 | Hash: cd86b354334af457c474c13901d905745edebbef5c23a276854cd2fb26795917 Nombre: Win32:Blackenergy-N DrpEnvío de archivo: 07.03.2016 20:53 |

3 / 54 |

| 16 | Hash: f85e08a0d957be9eeb1d133e5a6c08a8c648c9310b9060ba7a986bb4e8d246f7 Nombre: Trojan.Win32.Generic!BTEnvío de archivo: 07.03.2016 22:29 |

20 / 56 |

| 17 | Hash: ffc0e20dee78732ca31069738217a3aa5e9559a349fdf8f62325c3cec54e9171 Nombre: Win32/PolyCryptEnvío de archivo: 08.03.2016 13:06 |

29 / 57 |

As you can see from the table, we have 7 samples that had first appeared on the VirusTotal in the last couple of days.

The oldest sample is more than 8 years old.

There is one sample that is identified only by three anti-virus solutions – cd86b354334af457c474c13901d905745edebbef5c23a276854cd2fb26795917 – and one of those solutions classifies it as BlackEnergy:

Ha aparecido hace solo un día:

Ha aparecido hace solo un día:

Propongo que te unas a la caza y llenes esta tabla con tus muestras. Será interesante ver la muestra más antigua y cuántas muestras diferentes podemos «atrapar». Puedes escribir los hashes aquí mismo en los comentarios. Espero que la «caza» de nuevas muestras revele patrones que sean aún más interesantes.

Actualizado el 11 de marzo

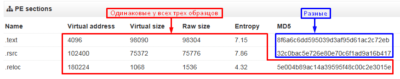

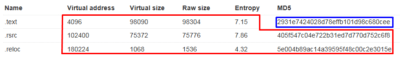

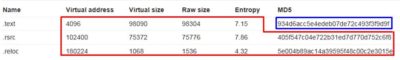

Hemos recibido tres muestras más. Basándonos en el nombre del virus, el tamaño del archivo y otros parámetros, es obvio que estamos tratando con una mutación del mismo código fuente, aunque, como se mencionó en el artículo el atributo común de estas muestras son los mismos hashes (8 bytes). Por lo tanto, podemos observar que este es otro ejemplo de cómo nuestra simple firma ha ayudado a vincular las tres muestras a la misma herramienta que se utilizó para procesar el código durante la fase de Weaponization antes de entregarse al objetivo. Así que, a pesar de la mutación del código, esto podría detectarse antes durante la etapa de análisis inicial.

| # | Hash | Calificación |

| 1 | Hash: 3b69f60d97f9363c0b14edbd33adddc387d78064700c1d13fbdd68f7267e5020 Nombre: Win32/AutoRun.Agent.AFJEnvío de archivo: 06.03.2016 11:22:44 Nombres de muestra interesantes: Kaspersky Trojan.Win32.Zapchast.aews |

42 / 53 |

| 2 | Hash: 045f1df82f5e3dd04337edc87a5795645a2598b7f8410c59330d02b18404e4ac Nombre: Win32/AutoRun.Agent.AFJEnvío de archivo: 06.03.2016 22:38:02 Nombres de muestra interesantes: Kaspersky Trojan.Win32.Zapchast.aews |

48 / 56 |

| 3 | Hash: cf29a099172755733aeb7a0b9eeeacb3f5b02ea833c5010c2ee2ed85fa07e698 Nombre: Win32/AutoRun.Agent.AFJEnvío de archivo: 07.03.2016 20:31:02 Nombres de muestra interesantes: Kaspersky Trojan.Win32.Zapchast.aews |

48 / 56 |

Por supuesto, me doy cuenta de que la firma Yara que he desarrollado no es una bala de plata, pero ayuda a llevar a cabo una observación interesante donde un método tan simple puede revelar patrones completos, una especie de prueba de fuego.

Por supuesto, me doy cuenta de que la firma Yara que he desarrollado no es una bala de plata, pero ayuda a llevar a cabo una observación interesante donde un método tan simple puede revelar patrones completos, una especie de prueba de fuego.