Desde el estallido de la guerra cibernética global, los ciberataques contra Ucrania y sus aliados aprovechando ladrones de información y cargas útiles maliciosas han estado causando revuelo en el ámbito de las amenazas cibernéticas. En el último ciberataque a la organización ucraniana, los actores de amenazas han aplicado un diverso conjunto de herramientas ofensivas, incluyendo el ladrón de información Vidar y el notorio Cobalt Strike Beacon, que se han utilizado frecuentemente en una serie de campañas maliciosas contra Ucrania desde febrero de 2022.

El 11 de noviembre de 2022, investigadores de CERT-UA proporcionaron información sobre el incidente de ciberseguridad que dañó la integridad y disponibilidad de la información debido al ciberataque en curso contra las organizaciones en Ucrania, aprovechando la versión avanzada del malware Somnia y un conjunto de otras cepas maliciosas. La actividad adversaria responsable de la intrusión no autorizada en sistemas automatizados y computadoras ha sido atribuida al colectivo de hackers FRwL también conocido como Z-Team, también monitoreado como UAC-0118.

Detección de la Actividad Maliciosa UAC-0118 Cubierta por la Alerta CERT-UA#5185

En vista del aumento en volumen y sofisticación de los ciberataques contra Ucrania y sus aliados, los practicantes de ciberseguridad deben detectar a tiempo las amenazas emergentes para defender proactivamente sus organizaciones de potenciales intrusiones. La Plataforma SOC Prime agrega un conjunto de alertas de alta fidelidad y consultas de búsqueda relevantes para identificar la actividad maliciosa asociada con el actor UAC-0118 y cubierta por la alerta CERT-UA#5185. Todas las detecciones están etiquetadas con «UAC-0118» («UA#5185») para simplificar la selección de contenido para los miembros del equipo SOC:

Reglas Sigma para detectar la actividad maliciosa cubierta en la alerta CERT-UA#5185

Presione el botón Explorar Detecciones para acceder a las reglas Sigma dedicadas filtradas por la etiqueta UAC-0118 correspondiente basada en el identificador del grupo. Los algoritmos de detección están alineados con MITRE ATT&CK® y son acompañados por un contexto detallado de amenazas cibernéticas, incluyendo enlaces CTI relevantes, mitigaciones, binarios ejecutables, y más metadatos relevantes. Las reglas Sigma vienen con traducciones para más de 25 soluciones SIEM, EDR y XDR para adaptarse a cualquier entorno que los practicantes de ciberseguridad necesiten.

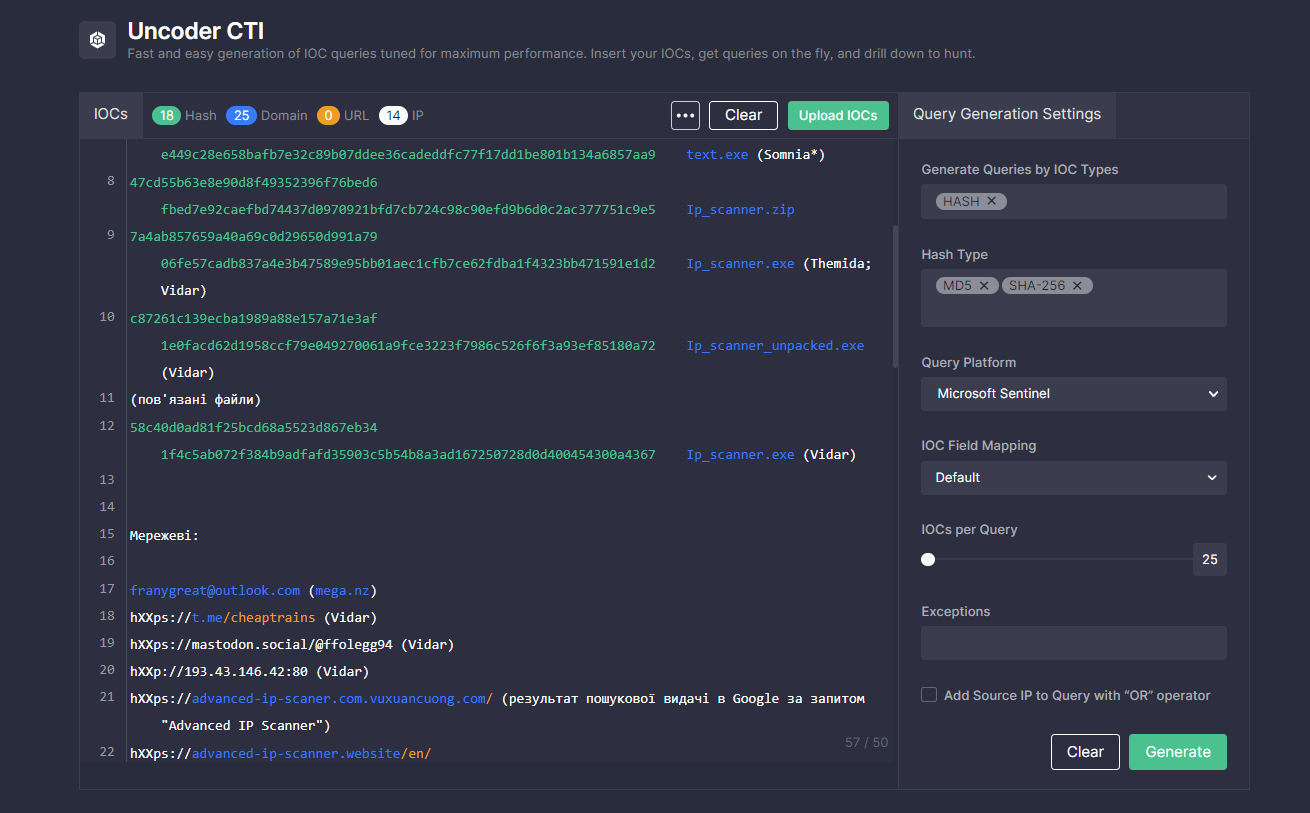

Para agilizar los esfuerzos de búsqueda de amenazas y aumentar la eficiencia de las operaciones de SOC, los expertos en seguridad pueden buscar IOCs asociados con el último ataque UAC-0118 usando Uncoder CTI. Simplemente pegue el texto que contiene los IOCs relevantes de la alerta CERT-UA#5185 y obtenga consultas IOC personalizadas listas para ejecutarse en un entorno elegido.

Actividad UAC-0118 Propagando Malware Somnia: Análisis del Ataque

La última alerta CERT-UA#5185 proporciona una investigación sobre el ataque cibernético dirigido en curso contra Ucrania por el grupo FRwL también conocido como Z-Team o UAC-0118 propagando malware Somnia en los sistemas comprometidos. La investigación ha revelado que la cadena de infección ha sido desencadenada al descargar y ejecutar un archivo malicioso disfrazado como software Advanced IP Scanner. El archivo haciendo pasar por software legítimo contenía realmente el ladrón de información Vidar.

Los investigadores en ciberseguridad asumen que la táctica del atacante, que involucra la creación de copias de recursos web oficiales disfrazadas como software generalizado, pertenece al conjunto de herramientas ofensivo de los iniciales corredores de acceso. En el caso del último incidente, los corredores de acceso inicial estuvieron a cargo de una violación de datos, y luego compartieron los datos comprometidos con el grupo de hackers FRwL, para que pudieran proceder con un ciberataque.

Notablemente, el malware Vidar también es capaz de robar datos de sesión de Telegram. Si una posible víctima no tiene autenticación de dos factores y no ha activado un código de acceso, permite a los atacantes obtener acceso no autorizado a la cuenta de usuario comprometida. En el ciberataque en curso, la cuenta de Telegram de la víctima se ha utilizado para enviar archivos de configuración de la conexión VPN, incluyendo certificados y datos de autenticación. Debido a que se desactivó la autenticación de dos factores durante la conexión VPN, los adversarios pudieron acceder a la red corporativa. Después de obtener acceso no autorizado a través de VPN, los actores de amenazas aplicaron Netscan para reconocimiento, lanzaron Cobalt Strike Beacon, y realizaron exfiltración de datos a través de Rclone. Además de las cepas de malware mencionadas anteriormente, se observó al grupo FRwL desplegando Anydesk y Ngrok en los sistemas comprometidos.

La cepa de malware aplicada en el ciberataque en curso denominada Somnia ha evolucionado significativamente. La versión inicial del malware utilizaba el algoritmo 3DES, mientras que la versión actual aplica el algoritmo de cifrado AES y no incluye capacidades de descifrado de datos para mejorar la evasión de defensas.

Contexto MITRE ATT&CK®

Para profundizar en el contexto detrás de los últimos ataques cibernéticos por el actor de amenazas UAC-0118, todas las reglas Sigma dedicadas están alineadas con el marco MITRE ATT&CK® abordando las tácticas y técnicas correspondientes:

Además, puede descargar el archivo NAVIGADOR ATT&CK a continuación en formato JSON que proporciona el contexto relevante MITRE ATT&CK basado en ambas reglas Sigma de la Plataforma SOC Prime y los IOCs proporcionados por la alerta CERT-UA#5185: