La detección proactiva de ransomware sigue siendo una de las principales prioridades para los defensores, marcada por un aumento en la complejidad de las intrusiones y ataques de ransomware de alto perfil que están en constante aumento. El FBI y CISA notifican a los defensores sobre el creciente volumen de ciberataques que propagan el ransomware Snatch. Los operadores del ransomware Snatch han estado en el punto de mira del panorama de amenazas cibernéticas durante aproximadamente cinco años, mejorando constantemente sus TTP para aprovechar al máximo las últimas tendencias en el ámbito de los ciberdelincuentes y experimentando con múltiples variantes de ransomware utilizadas en otras campañas maliciosas.

Detección de Ransomware Snatch

Los ataques de ransomware en curso por los actores de amenaza de Snatch cubiertos en la última alerta AA23-263A alientan a los defensores cibernéticos a detectar proactivamente la actividad potencial de adversarios mientras mejoran su resiliencia cibernética. La Plataforma SOC Prime ofrece una lista curada de reglas Sigma para la detección de ransomware Snatch directamente relacionadas con las operaciones ofensivas enumeradas en la alerta AA23-263A. Siga el enlace abajo para profundizar en la colección completa de reglas Sigma relevantes filtradas por la etiqueta correspondiente ‘AA23-263A’:

Variables de Entorno en Argumentos de Línea de Comando (vía cmdline)

Posible Instalación Manual de Servicio para Persistencia (vía cmdline)

Posible Abuso de Modo Seguro en Windows (vía registry_event)

Apagado Utilizado para Forzar una Detención o Reinicio del Sistema (vía cmdline)

Procesos Svchost Sospechosos (vía process_creation)

Posible Abuso de Modo Seguro en Windows (vía cmdline)

Ejecución de Bcdedit Sospechosa (vía cmdline)

Actividad Sospechosa de VSSADMIN (vía cmdline)

Todos los algoritmos de detección están alineados con el marco MITRE ATT&CK, enriquecidos con inteligencia personalizada, y se convierten automáticamente en formatos de lenguaje en la nube y en las instalaciones líderes de la industria.

Las organizaciones progresistas que buscan mejorar continuamente su postura de ciberseguridad también son bienvenidas a explorar toda la colección de reglas Sigma para la detección de ataques de ransomware Snatch, cubriendo las operaciones ofensivas del grupo durante un par de años. Haga clic en el Explorar Detecciones botón para acceder al contenido relevante de SOC y sumergirse en la CTI vinculada a ellos.

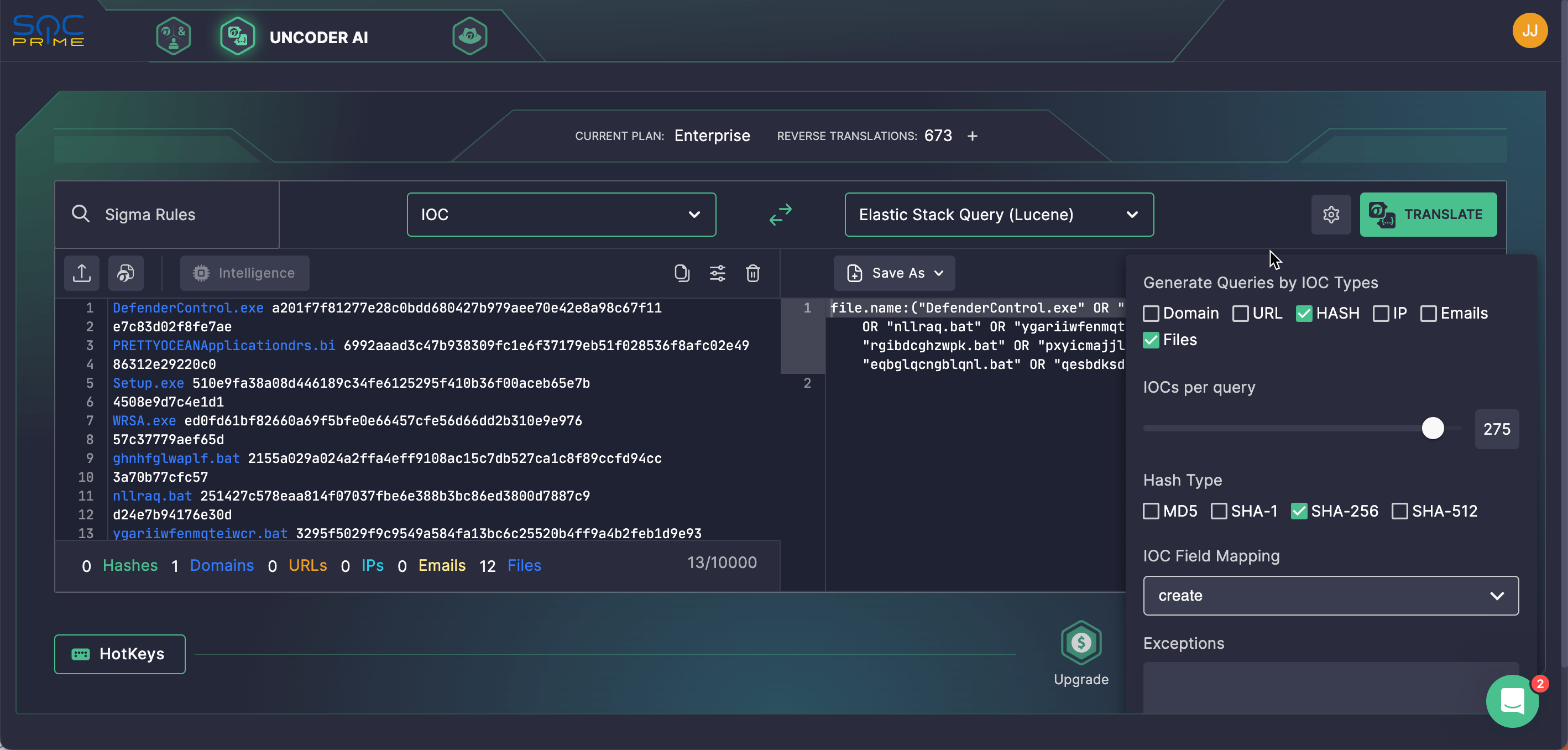

Los ingenieros de seguridad también pueden buscar IOCs de Snatch obtenidos a través de la investigación del FBI y proporcionados en el CSA conjunto. Aprovechar Uncoder AI para autoprocesar archivos, dominios y otros IOCs relacionados en consultas de búsqueda optimizadas para el rendimiento que se pueden ejecutar instantáneamente en su entorno.

Descripción de Ransomware Snatch

El 20 de septiembre de 2023, el FBI y CISA emitieron un aviso conjunto de ciberseguridad advirtiendo a la comunidad global de defensores cibernéticos sobre los riesgos crecientes de distribución del ransomware Snatch.

El grupo de hacking vinculado a esta actividad maliciosa surgió en el panorama de amenazas cibernéticas en 2018, siendo las primeras víctimas de los ataques de ransomware Snatch la organización de EE.UU. Inicialmente, el colectivo de hackers se conocía como «Team Truniger», basado en el apodo dado a uno de sus líderes, quien había trabajado previamente como asociado de GandCrab RaaS. Los operadores del ransomware Snatch aplican una iteración de ransomware personalizada que se destaca por su capacidad para reiniciar dispositivos en Modo Seguro. Esto permite que el ransomware evada la detección, procediendo a cifrar archivos cuando solo un número limitado de servicios están activos.

Desde mediados de 2021, los adversarios que aprovechan el modelo de negocio RaaS han avanzado continuamente su kit de herramientas de adversario y el alcance de los ataques dirigidos a múltiples sectores industriales. Los investigadores en ciberseguridad han estado monitoreando el último aumento en los ataques de ransomware Snatch desde principios del verano de 2023.

Los actores de amenaza de Snatch apuntan a múltiples vectores industriales, incluidos la Base Industrial de Defensa, Alimentos y Agricultura, y los dominios de TI, esforzándose por paralizar la infraestructura crítica. Los adversarios tienden a exfiltrar datos y exigir rescate de los usuarios atacados amenazándolos con publicar los datos comprometidos en el blog de extorsión del grupo, también aprovechando los datos filtrados asociados con otros afiliados de ransomware, como Nokoyawa y Conti.

Los adversarios emplean múltiples tácticas para acceder y mantener su presencia dentro de la red de una víctima, como la utilización de fallas de seguridad en el Protocolo de Escritorio Remoto (RDP), apalancando fuerza bruta y adquiriendo credenciales de administrador para obtener acceso inicial a las redes objetivo. Para mantener la persistencia dentro de un entorno comprometido, los hackers abusan de las cuentas de administrador y establecen una conexión con un servidor afiliado a Rusia a través del puerto 443.

Los afiliados del ransomware Snatch aprovechan múltiples TTPs de atacante, incluidas la detección de datos, el movimiento lateral y la exfiltración de datos. Emplean un conjunto de utilidades de software para realizar sus operaciones maliciosas, como la herramienta «sc.exe» a través de la línea de comando de Windows para configurar y administrar servicios del sistema, junto con Metasploit y Cobalt Strike.

En las etapas iniciales del despliegue del ransomware, los actores de amenaza de Snatch toman medidas para desactivar la protección de seguridad para evadir la detección y ejecutar el archivo ejecutable malicioso para soltar el ransomware. Una vez ejecutado, el ransomware Snatch modifica las claves del registro, aplica varias herramientas integradas de Windows para recolectar información sobre el sistema, identifica los procesos en ejecución y crea procesos benignos para lanzar archivos batch de Windows. Después de ejecutar esos archivos BAT, los adversarios los eliminan del sistema afectado. Los hackers de Snatch comúnmente se comunican con sus víctimas a través de correo electrónico y la plataforma Tox, utilizando IDs proporcionados en notas de rescate o a través de su blog de extorsión.

Para reducir las posibilidades de intrusiones por ransomware Snatch, los defensores instan a las organizaciones a seguir las guías de mitigación proporcionadas en el último aviso conjunto, que incluyen monitorear de cerca la actividad del Protocolo de Escritorio Remoto, asegurar las copias de seguridad de datos, habilitar la autenticación multifactor contra ataques de phishing además de otras mejores prácticas de seguridad.

Busque en SOC Prime para equipar a su equipo con más de 800 algoritmos de detección contra ataques de ransomware actuales y existentes para identificar a tiempo actividad cibernética maliciosa y proteger su organización respaldado por la experiencia colectiva de la industria.

Contexto de MITRE ATT&CK

Para optimizar los procedimientos de caza de amenazas y obtener contexto adicional sobre los ataques de ransomware Snatch, sumérjase en la tabla a continuación que enumera las tácticas, técnicas y sub-técnicas asociadas de ATT&CK:

Tactics | Techniques | Sigma Rule |

Execution | Command and Scripting Interpreter (T1059) | |

System Services: Service Execution (T1569.002) | ||

Defense Evasion | Masquerading: Masquerade Task or Service (T1036.004) | |

Impair Defenses: Safe Mode Boot (T1562.009) | ||

Credential Access | OS Credential Dumping: NTDS (T1003.003) | |

Impact | System Shutdown/Reboot (T1529) | |

Inhibit System Recovery (T1490) | ||