A principios de octubre de 2023, el grupo UAC-0006 fue observado detrás de una serie de al menos cuatro ciberataques dirigidos a Ucrania, como informan los investigadores de CERT-UA. Los atacantes aplicaron un conjunto de herramientas similar al de campañas anteriores, aprovechando SmokeLoader en la última operación de phishing.

Entrega de SmokeLoader: Análisis del Ataque UAC-0006

El 6 de octubre de 2023, CERT-UA lanzó cuatro alertas notificando a la comunidad sobre un aumento de la actividad de phishing dirigida a contadores ucranianos vinculada al grupo UAC-0006 con motivaciones financieras. Durante esta campaña en curso, los hackers aprovechan cuentas de correo electrónico legítimas comprometidas para enviar correos electrónicos de phishing a potenciales víctimas. Además, UAC-0006 despliega SmokeLoader de múltiples maneras, aprovechando archivos adjuntos en formato PDF o ZIP. Abrir estos últimos dispara cargas útiles de JavaScript o archivos batch que llevan a ejecutar un archivo ejecutable que contiene el malware SmokeLoader. Notablemente, el servidor de acceso remoto está alojado en un recurso vinculado a Rusia.

Los actores de la amenaza UAC-0006 estuvieron en el centro de atención en el paisaje de amenazas cibernéticas a principios de mayo de 2023 y posteriormente, a mediados de julio, explotando el vector de ataque de phishing y propagando SmokeLoader.

En los últimos ataques, la banda UAC-0006 apunta a las computadoras personales de contadores intentando robar datos de autenticación y cambiar los detalles de documentos financieros dentro de los sistemas bancarios remotos para enviar pagos no autorizados. Durante agosto-septiembre de 2023, los adversarios intentaron robar hasta decenas de millones de grivnas.

Para proteger las redes corporativas contra delitos cibernéticos financieros, los investigadores de CERT-UA recomiendan aplicar software de seguridad confiable, restringir el lanzamiento de wscript.exe, cscript.exe, powershell.exe, mshta.exe y herramientas similares, junto con la filtración de los flujos de información salientes.

Además, se recomienda encarecidamente a las instituciones bancarias asegurarse de aplicar prácticas básicas anti-fraude y configuraciones de seguridad relevantes relacionadas con las transacciones de pago a un nuevo destinatario, un monto que exceda el límite y las restricciones de acceso al banco del cliente según la lista de direcciones IP de confianza.

Detectar Ataques UAC-0006 Usando SmokeLoader Destacados en las Últimas Alertas de CERT-UA

Con los abrumadores volúmenes de ataques de phishing y los crecientes riesgos de delitos cibernéticos financieros, las organizaciones progresivas están buscando formas de proteger sus sistemas contables contra intrusiones. En respuesta a las amenazas emergentes y existentes de este tipo, la Plataforma SOC Prime equipa a los defensores con soluciones innovadoras para optimizar el riesgo de la postura de ciberseguridad de la organización. El equipo de SOC Prime proporciona a los equipos de seguridad reglas Sigma basadas en comportamiento para detectar la actividad maliciosa en curso de los hackers UAC-0006 aprovechando el malware SmokeLoader. Los ingenieros de seguridad pueden buscar este contenido de detección utilizando cualquiera de las etiquetas personalizadas basadas en los ID de alerta de CERT-UA (“CERT-UA#7648”, “CERT-UA#7688”, “CERT-UA#7699”, “CERT-UA#7705”). Siga el enlace a continuación para llegar a las reglas Sigma relevantes convertibles a las soluciones de seguridad en la nube y locales populares al instante:

Reglas Sigma para detectar ataques en curso por UAC-0006 propagando SmokeLoader

Además, los expertos en ciberseguridad pueden mejorar sus capacidades de detección y búsqueda aprovechando otras colecciones de reglas Sigma para la detección de SmokeLoader y aquellas para defender proactivamente contra los ataques de los actores UAC-0006. Haga clic en el botón Explorar Detecciones a continuación para profundizar en los elementos de contenido de SOC filtrados por una etiqueta relevante (“UAC-0006”). Todas las reglas Sigma están alineadas con el marco de MITRE ATT&CK® y acompañadas de inteligencia de amenazas, ayudándole a explorar todos los aspectos del contexto de la amenaza cibernética.

Alternativamente, los equipos pueden explorar más de 30 reglas Sigma para detectar SmokeLoader.

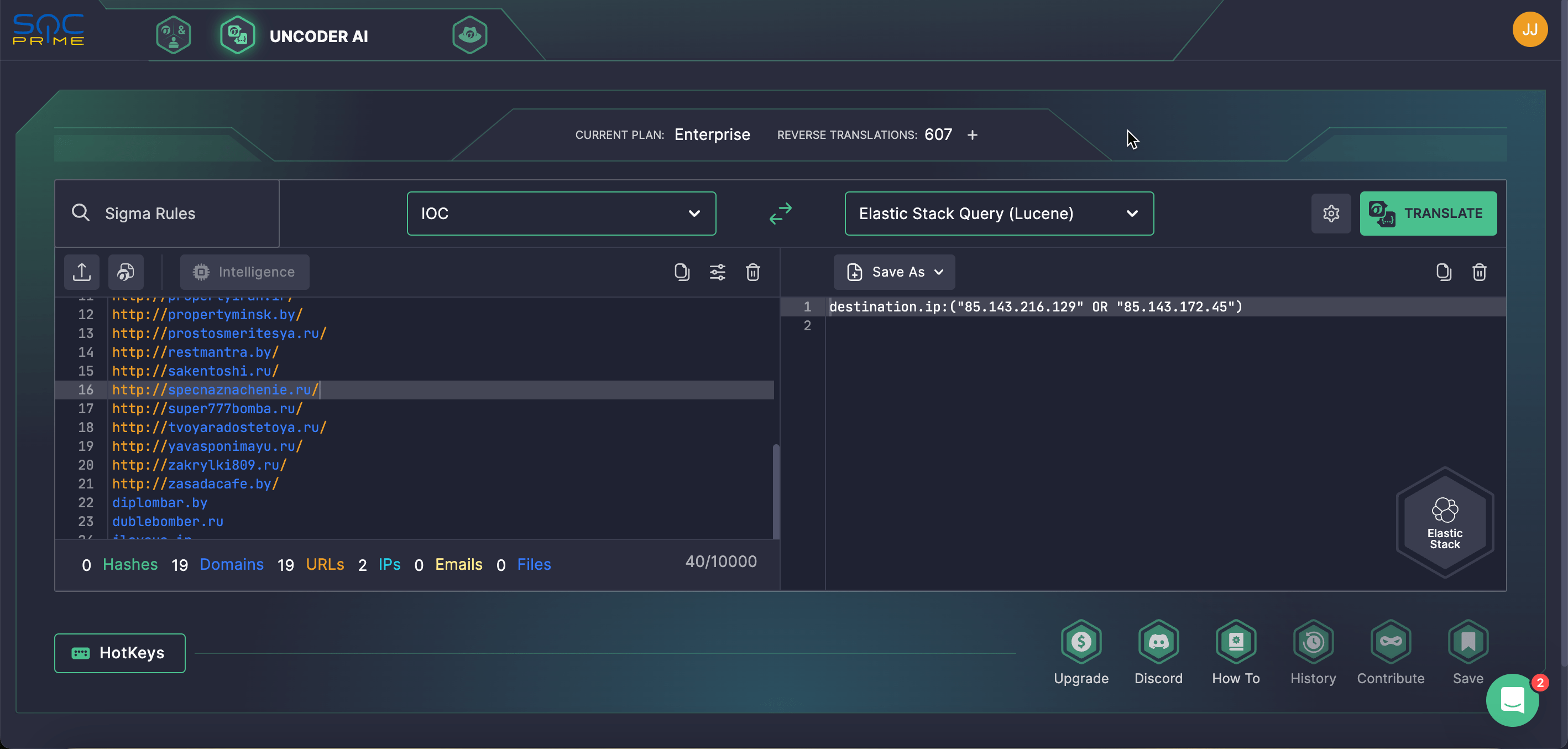

El AI de SOC Prime Uncoder AI también se puede utilizar para buscar IOC relevantes proporcionados por CERT-UA creando consultas personalizadas y ejecutándolas automáticamente en su entorno de nube.

Contexto MITRE ATT&CK

Los defensores cibernéticos también pueden consultar el contexto integral de la amenaza cibernética detrás de la ola de ciberataques por UAC-0006 cubiertos en las alertas CERT-UA#7648, CERT-UA#7688, CERT-UA#7699, CERT-UA#7705. Consulte la tabla a continuación para encontrar la lista de todas las tácticas, técnicas y sub-técnicas adversarias aplicables vinculadas a las reglas Sigma relevantes para la investigación en profundidad de amenazas:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Link | |

Phishing: Spearphishing Attachment | ||

Execution | Command and Scripting Interpreter: JavaScript (T1059.007) | |

Exploitation for Client Execution (T1203) | ||

User Execution: Malicious File (T1204.002) | ||

Command and Scripting Interpreter: JavaScript (T1059.005) | ||

Defense Evasion | Masquerading: Double File Extension (T1036.007) | |

Masquerading: Match Legitimate File or Location (T1036.005) | ||

Masquerading: Masquerade File Type (T1036.008) | ||

System Script Proxy Execution (T1216) | ||

System Binary Proxy Execution (T1218) | ||

Subvert Trust Controls: Mark-of-the-Web Bypass (T1553.005) | ||

Obfuscated Files or Information (T1207) | ||

Process Injection: Process Hollowing (T1055.012) |