Introducción a Sigma

Sigma, creado por Florian Roth y Thomas Patzke, es un proyecto de código abierto para crear un formato de firma genérico para sistemas SIEM. La analogía común es que Sigma es el equivalente en archivos de registro de lo que Snort es para IDS y lo que YARA es para la detección de malware basada en archivos. Sin embargo, a diferencia de Snort y Yara, el soporte para Sigma no tiene que ser integrado en cada aplicación. Sigma actúa como la proverbial ‘piedra de Rosetta’ para todos los lenguajes de consulta específicos de plataforma y permite la traducción a través de una miríada de lenguajes de búsqueda. A continuación se presentan solo algunos ejemplos:

Sigma → ArcSight

ArcSight → Sigma → Splunk

Splunk → Sigma → ArcSight

QRadar → Sigma → ArcSight

¡Las conversiones se agregan constantemente a la biblioteca con Elasticsearch, Kibana, GrayLog, LogPoint, Splunk, QRadar, ArcSight y Qualys ya soportados! Esto representa un nuevo enfoque revolucionario para la detección de amenazas SIEM que reduce drásticamente la carga asociada con el desarrollo tradicional de reglas de correlación y búsquedas.https://github.com/Neo23x0/sigma – Visita la página de Github para Sigma

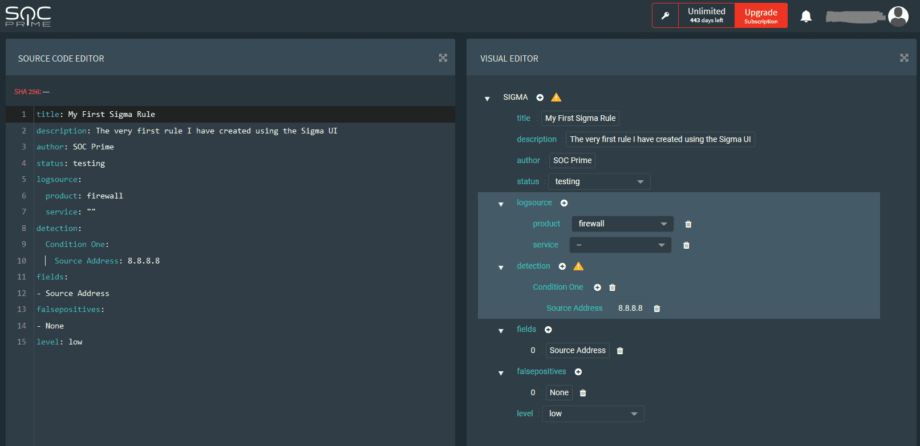

SOC Prime y Sigma

Como una empresa fundada por ingenieros de seguridad, siempre estamos atentos a los desarrollos interesantes en la industria y constantemente buscamos maneras de retribuir a la comunidad. SOC Prime hace esto tanto contribuyendo al desarrollo del estándar Sigma como actuando como un puente entre los autores de Sigma y los miembros de la comunidad de nuestro Marketplace de Detección de Amenazas, que incluye más de 2200 organizaciones y más de 4000 usuarios. Además de contribuir con convertidores de backend al proyecto Sigma, SOC Prime aloja varios recursos que están disponibles gratuitamente al público para ayudar en el desarrollo, conversión y consumo de reglas Sigma.DesarrolloAunque el lenguaje Sigma es bastante semántico, reconocemos que algunas personas prefieren trabajar con editores visuales al desarrollar. Hemos creado el ‘Sigma UI Editor’, alojado en nuestro Marketplace de Detección de Amenazas, donde los usuarios pueden aprovechar nuestras funciones de verificación de sintaxis y exportación para varias plataformas. Nos gusta decir que este es un IDE web ligero para el desarrollo de Sigma. Accede al Sigma UI Editor aquí: https://tdm.socprime.com/sigma/

Accede al Sigma UI Editor aquí: https://tdm.socprime.com/sigma/

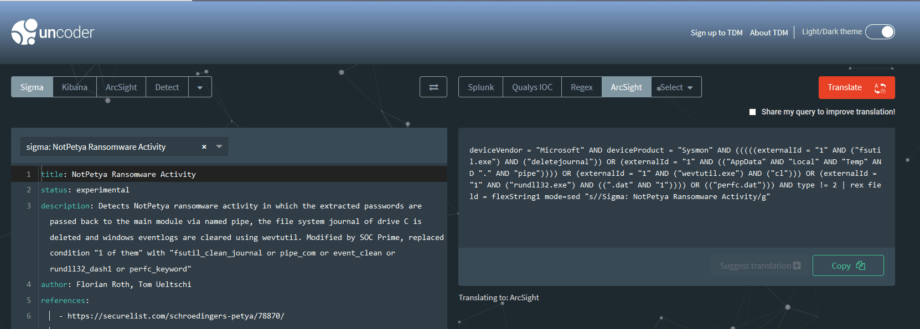

ConversiónSOC Prime creó ‘Uncoder.io’ para ayudar a los usuarios a tomar consultas de búsqueda de cualquier lenguaje soportado y convertirlas en otro. La funcionalidad es similar a la de Google Translate; ¡simplemente pega un idioma, elige un idioma de salida y presiona traducir! Utilizamos el lenguaje Sigma como un denominador común para incluso hacer posible la conversión multiplataforma. Por defecto, no guardamos ninguna de la información ingresada en el traductor. Sin embargo, si encuentras errores con una conversión en particular, comparte tu consulta con nosotros para que podamos mejorar la herramienta. Accede a nuestra herramienta de traducción aquí: https://uncoder.io/#

Accede a nuestra herramienta de traducción aquí: https://uncoder.io/#

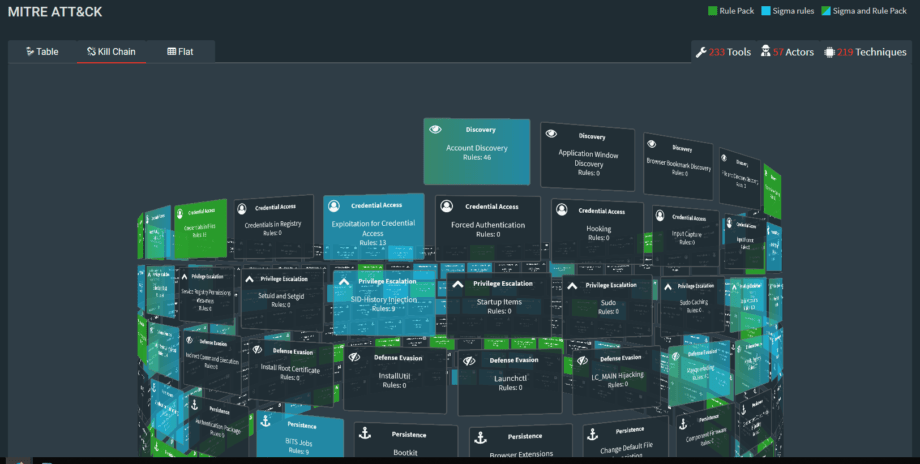

ConsumoSOC Prime se enorgullece de alojar contenido Sigma en nuestro Marketplace de Detección de Amenazas. Además del contenido creado específicamente para sistemas SIEM populares, el TDM alberga más de 200 reglas Sigma gratuitas que vienen preconvertidas. Con una comunidad de más de 2200 organizaciones y más de 4000 usuarios, brindamos a los desarrolladores un espacio común para compartir y consumir contenido de detección. Facilitamos la exploración de reglas etiquetando cada regla con fuentes de registro, actores de amenazas e incluso TTPs a través de la matriz MITRE ATT&CK. ¡El registro es gratuito y más de dos tercios de nuestro contenido no cuesta nada descargarlos! Regístrate gratis aquí: https://tdm.socprime.com¿Entusiasmado por crear tus propias reglas Sigma? Explora nuestra Guía de Reglas Sigma para Principiantes.

Regístrate gratis aquí: https://tdm.socprime.com¿Entusiasmado por crear tus propias reglas Sigma? Explora nuestra Guía de Reglas Sigma para Principiantes.

Aprovechando Sigma en ArcSight

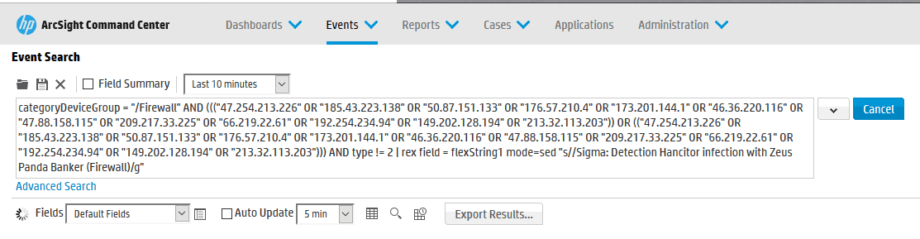

Pruebas iniciales y configuración1. Inicia sesión en tu instancia de ArcSight Command Center o Logger.

2. Pega tu consulta de prueba en el campo de búsqueda y elige un intervalo de tiempo.

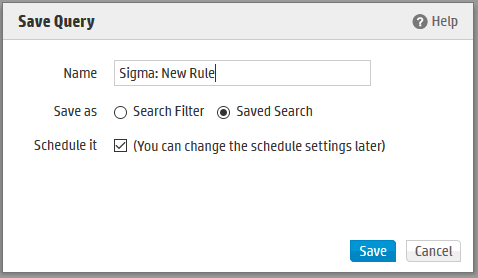

Búsqueda guardada y programación1. Guarda la consulta como una Búsqueda Guardada

- Utiliza la nomenclatura ‘Sigma: NOMBRE DE LA REGLA’. Donde NOMBRE DE LA REGLA es el Nombre de la Regla Sigma de TDM.

- Elegir la opción ‘Programarlo’

- Selecciona Guardar

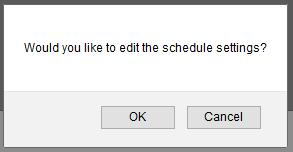

2. Aparecerá un cuadro de diálogo preguntando “¿Te gustaría editar la configuración del calendario?” Selecciona OK. 3. Usa las siguientes opciones de configuración:

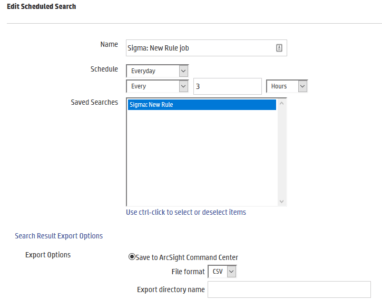

3. Usa las siguientes opciones de configuración:

-

- Especifica el Período de Tiempo (esto dependerá del entorno y las preferencias del usuario)

- Selecciona ‘Guardar en el ArcSight Command Center’

- Deja el campo ‘Nombre del directorio de exportación’ vacío

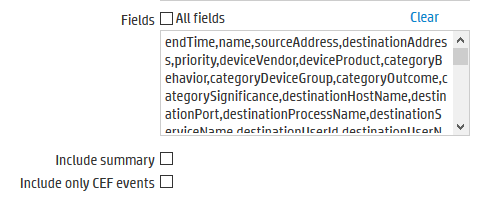

- Desmarcar la opción ‘Todos los campos’

- Pega el siguiente texto en la opción ‘Campos’:

endTime,name,sourceAddress,destinationAddress,priority,deviceVendor,deviceProduct,categoryBehavior,categoryDeviceGroup,categoryOutcome,categorySignificance,destinationHostName,destinationPort,destinationProcessName,destinationServiceName,destinationUserId,destinationUserName,deviceAction,deviceAddress,deviceHostname,deviceProcessName,deviceCustomNumber1,deviceCustomNumber1Label,deviceCustomNumber2,deviceCustomNumber2Label,deviceCustomString1,deviceCustomString1Label,deviceCustomString2,deviceCustomString2Label,deviceCustomString3,deviceCustomString3Label,deviceCustomString4,deviceCustomString4Label,deviceCustomString5,deviceCustomString5Label,deviceCustomString6,deviceCustomString6Label,fileName,filePath,flexString1,flexString1Label,flexString2,flexString2Label,sourceHostName,sourcePort,sourceProcessName,sourceServiceName,sourceUserId,sourceUserName

Dejar ‘Incluir resumen’ e ‘Incluir solo eventos CEF’ sin marcar. 4. Accede a los resultados de la búsqueda guardada:

4. Accede a los resultados de la búsqueda guardada:

- Haz clic en Administración > Búsquedas Guardadas y luego abre la pestaña Archivos de Búsquedas Guardadas. Los archivos que contienen los resultados de la búsqueda se muestran.

- Para descargar y abrir un archivo, haz clic en un enlace en la columna Nombre o haz clic en el icono de Recuperar en la fila

5. O revisa manualmente los resultados en el siguiente directorio./opt/arcsight/logger/userdata/logger/user/logger/data/savedsearch directory

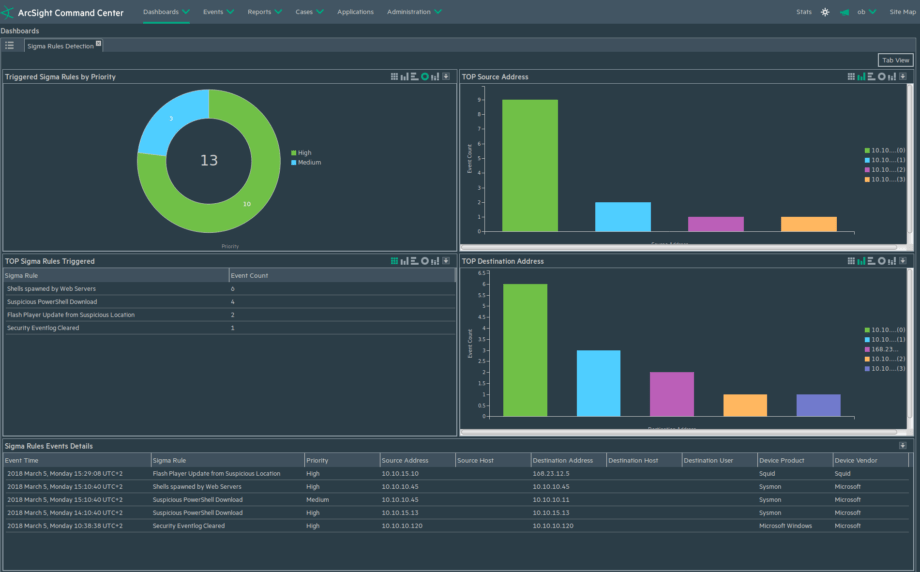

Paquete de Integración de Reglas SIGMAEn lugar de revisar manualmente los resultados de las búsquedas guardadas, SOC Prime ha desarrollado todo un marco para ArcSight que ingiere automáticamente los datos de búsqueda y produce información procesable en el ESM. Esto incluye un FlexConnector, Filtro, Tablero, y Canal Activo diseñado por nuestros ingenieros veteranos y probado en nuestro propio SOC. Este paquete es gratuito para descargar a través de nuestro Marketplace de Detección de Amenazas: https://tdm.socprime.com/tdm/info/33/

Este paquete es gratuito para descargar a través de nuestro Marketplace de Detección de Amenazas: https://tdm.socprime.com/tdm/info/33/