El estado ruso vinculado Gamaredon (también conocido como Hive0051, UAC-0010, Armageddon APT), el colectivo de hackers vuelve a estar en el centro de atención lanzando una nueva ola de ciberataques. Se ha observado a los adversarios aprovechando nuevas iteraciones del malware Gamma, adoptando DNS Fluxing para desplegar las cepas maliciosas, lo que lleva a más de 1,000 infecciones por día. La cadena de infección muestra un enfoque novedoso, agresivo y de múltiples capas del adversario para desplegar rápidamente múltiples ramas independientes de malware.

Detectando los últimos ataques de Hive0051 (también conocido como UAC-0010, Gamaredon APT)

Hive0051, también conocido como Gamaredon, identificado como UAC-0010, sigue siendo una de las amenazas persistentes avanzadas más prominentes respaldadas por Rusia en la arena cibernética internacional, estando específicamente activo en la línea de frente cibernética ucraniana. Notablemente, los métodos maliciosos aplicados contra organizaciones ucranianas se pulen sistemáticamente y se extrapolan a una gama más amplia de objetivos internacionales de interés para el gobierno de Moscú.

Para ayudar a las organizaciones a detectar la actividad maliciosa asociada con los últimos ataques de Hive0051, la Plataforma SOC Prime para la defensa cibernética colectiva ofrece un conjunto de contenido de detección curado que aborda las TTP relevantes de los adversarios. Todas las reglas son compatibles con 28 soluciones SIEM, EDR y Data Lake, mapeadas al marco MITRE ATT&CK® y enriquecidas con amplia inteligencia de amenazas para facilitar la investigación de amenazas. Simplemente presiona el botón Explorar Detecciones a continuación y accede inmediatamente a un stack de detección relevante.

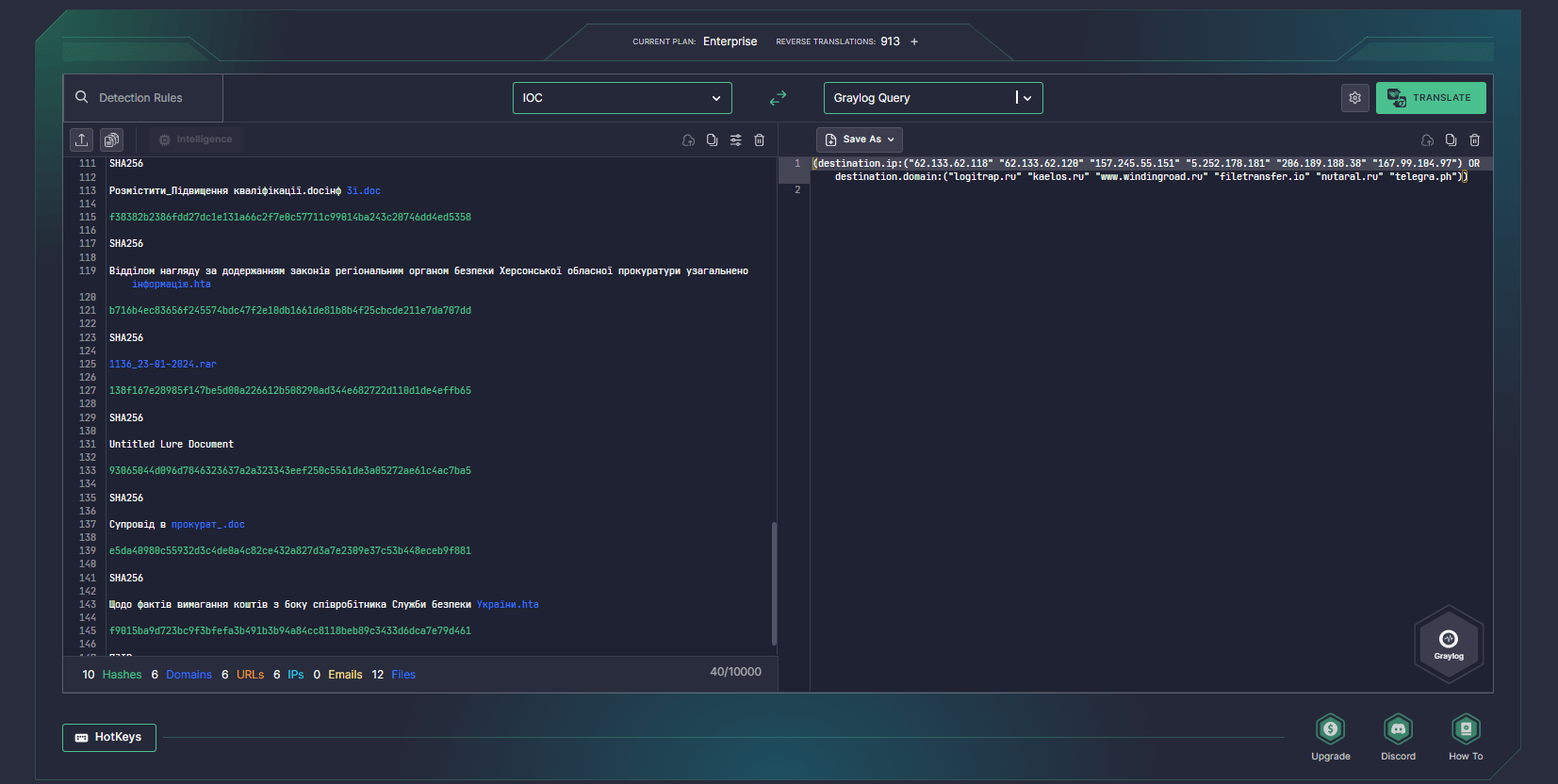

Además, para continuar con la investigación, los profesionales de seguridad pueden lanzar búsquedas instantáneas usando IoCs proporcionados en la correspondiente investigación IBM X-Force. Confía en Uncoder AI de SOC Prime para crear consultas personalizadas basadas en IoC en cuestión de segundos y trabajarlas automáticamente en tu entorno SIEM o EDR elegido. to create custom IoC-based queries in a matter of seconds and automatically work with them in your chosen SIEM or EDR environment.

Para obtener contexto adicional sobre los ataques de Hive0051 y analizar retrospectivamente las TTP del adversario, los expertos en seguridad pueden explorar un conjunto de artículos relevantes en el blog de SOC Prime para explorar las referencias ATT&CK, paquetes de contenido relevantes y detalles de la investigación.

Análisis del Ataque de Hive0051 (también conocido como Gamaredon APT)

El grupo de ciberespionaje nefasto vinculado a Rusia, conocido como Gamaredon, también llamado Armageddon APT (Hive0051 o UAC-0010), ha sido observado detrás de una serie de ciberataques que apuntan a Ucrania desde el inicio de la guerra cibernética global.

Los investigadores de IBM X-Force han estado rastreando un aumento en la actividad de Hive0051 desde mediados del otoño de 2023. En una serie de ataques en curso, el grupo APT ha estado experimentando con variantes novedosas del malware Gamma.

Notablemente, Gamaredon lanzó múltiples ataques de phishing contra Ucrania en 2022, empleando diversas versiones de GammaLoad, incluyendo GammaLoad.PS1 entregado a través del código dañino de VBScript y una iteración de malware actualizada conocida como GammaLoad.PS1_v2.

Basado en el análisis de las muestras de señuelo, se entiende que las entidades militares, policiales y gubernamentales civiles de Ucrania siguen siendo el objetivo principal de Hive0051. Los actores de amenazas en su mayoría recolectan inteligencia sobre capacidades militares ucranianas, sin embargo, nuevos acuerdos de seguridad y socios que ofrecen capacitación y apoyo financiero relacionados a Ucrania podrían ser otro área de interés para los adversarios.

En la campaña en curso que abarca el período desde noviembre de 2023 hasta principios de marzo de 2024, Gamaredon ha mostrado un enfoque de infección altamente sofisticado y agresivo, resultando en la aparición de tres ramas de malware distintas y habilitando la exfiltración de archivos en tiempo casi real y el acceso mediante el teclado. Además, la investigación reveló seis documentos señuelos en idioma ucraniano que apuntan predominantemente a centros de entrenamiento militar y gubernamentales ucranianos. Adicionalmente, los atacantes rotan su infraestructura de C2 a través de DNS Fluxing sincronizado en múltiples canales, incluidos Telegram, Telegraph y Filetransfer.io. El grupo también ha mostrado expandir el alcance y la escala de ataques, manteniendo varios clústeres C2 activos asociados con diferentes malware mientras abarcan cientos de dominios.

Los investigadores identifican dos cadenas de infección principales que llevan a la distribución de GammaLoad. La primera utiliza archivos HTA con código VBScript dañino para descargar y cargar la puerta trasera principal. Otra técnica comúnmente empleada involucra el uso de documentos de Office con plantillas remotas para inyectar macros VBA, lo que lleva a la descarga de la misma puerta trasera basada en VBScript.

Después de la ejecución exitosa del malware, emplea diversas técnicas dinámicas de resolución de DNS para resolver las direcciones IP de los servidores C2 objetivos. Notablemente, incluso una sola ejecución exitosa de GammaLoad puede llevar a la distribución de múltiples cargas útiles en cuestión de minutos durante la intrusión. Los investigadores identificaron al menos tres ramas de malware separadas, incluyendo GammaLoadPlus, GammaSteel, y GammaLoad.PS, instaladas inmediatamente en un solo cliente afectado, cada una equipada con canales de respaldo C2 independientes, mecanismos de persistencia, artefactos del sistema de archivos y objetivos.

En medio de la guerra Rusia-Ucrania en curso, es muy probable que Gamaredon priorice la recopilación de datos sensibles sobre la fuerza, efectividad y capacidades de combate de las Fuerzas Armadas de Ucrania mientras sigue siendo una amenaza cibernética desafiante para el país y sus aliados. El enfoque del grupo en aumentar la sofisticación y evolucionar las capacidades ofensivas subraya la necesidad de mantener una vigilancia cibernética continua y aumentar las capacidades de defensa cibernética. La Plataforma SOC Prime para la defensa cibernética colectiva proporciona una suite completa de productos para la Ingeniería de Detección impulsada por IA, búsqueda automatizada de amenazas y validación del stack de detección, permitiendo a organizaciones de cualquier escala abordar proactivamente amenazas emergentes.