Continuamos llamando su atención sobre las reglas cuyas capacidades van más allá del contenido de detección más común que analiza los registros de Sysmon. Hoy en nuestro resumen hay dos reglas para detectar ataques a Servidores Web, una continuación de una serie de reglas (1, 2) para descubrir rastros de ataques del grupo de hackers Outlaw, y contenido de detección que revela el backdoor GRIFFON y el troyano Qulab.

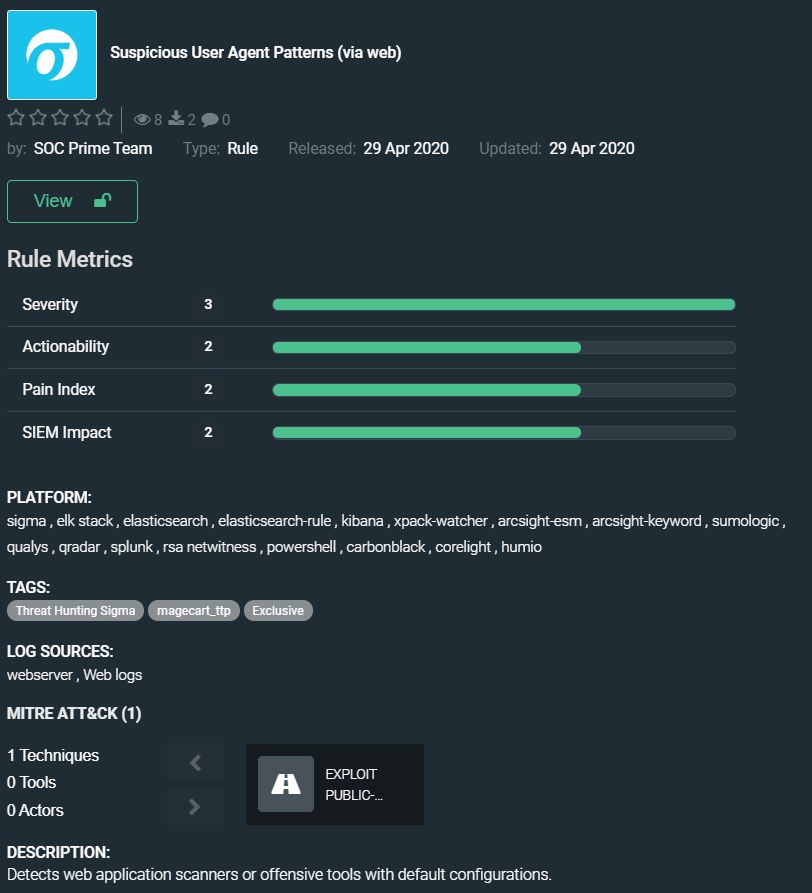

Patrones sospechosos de agente de usuario (vía web) por el equipo de SOC Prime

https://tdm.socprime.com/tdm/info/sPx0vvd77u3g/GuZ7OnEBv8lhbg_iHiB9/?p=1

Esta regla ayuda a su solución de seguridad a encontrar User-Agents sospechosos en los registros web y detectar escáneres de aplicaciones web o herramientas ofensivas con configuraciones predeterminadas.

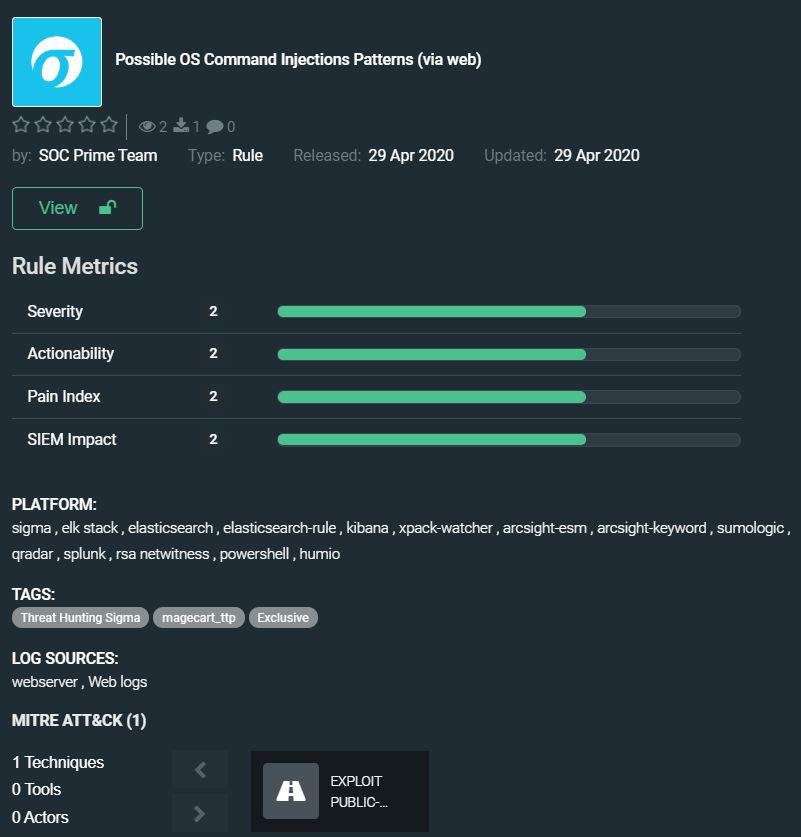

Posibles patrones de inyecciones de comandos del SO (vía web) por el equipo de SOC Prime

https://tdm.socprime.com/tdm/info/NCkwfXD408mF/_QlaxnEBAq_xcQY4Ne4e/?p=1

Esta regla ayuda a proteger su servidor web de una amenaza mucho mayor que los bots maliciosos. Con ella, puede detectar inyecciones de shell que permiten a los adversarios ejecutar comandos arbitrarios del sistema operativo en su servidor web. La inyección de shell puede comprometer otras partes de la infraestructura de alojamiento y facilitar el movimiento lateral a otros sistemas dentro de la red de su organización.

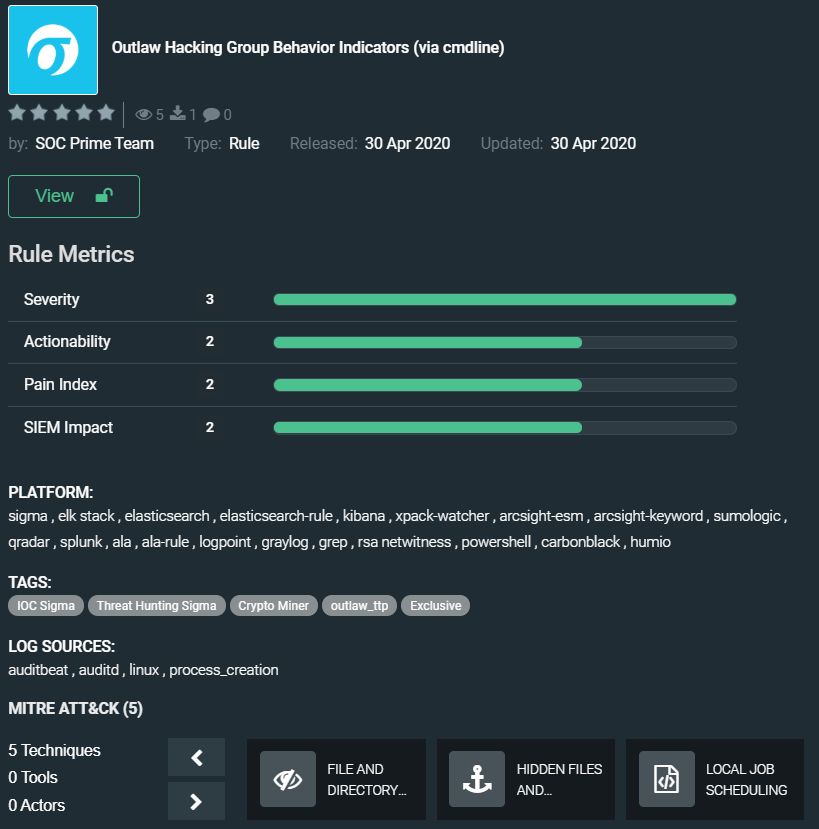

Indicadores de comportamiento del grupo de hackers Outlaw (vía línea de comandos) por el equipo de SOC Prime

https://tdm.socprime.com/tdm/info/O5ZiqqZ4DzqR/-CHjy3EBjwDfaYjK9Evp/?p=1

Escribimos sobre este grupo en detalle en una publicación sobre la regla Sigma de la comunidad. La regla de Indicadores de comportamiento del grupo de hackers Outlaw ayuda a detectar acciones maliciosas que pasan desapercibidas por otras reglas. Este contenido también se ha traducido a más plataformas que la caza de amenazas universal Sigma.

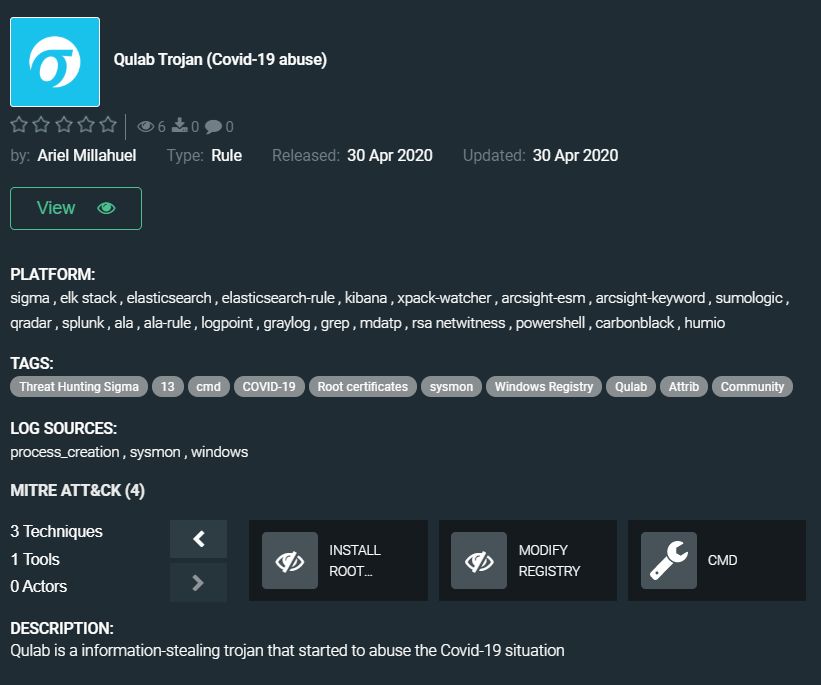

Troyano Qulab (abuso COVID-19) por Ariel Millahuel

https://tdm.socprime.com/tdm/info/OfeYx3G0RNhn/YiGwynEBjwDfaYjKfkqA/?p=1

La nueva regla de Ariel ayuda a detectar el troyano Qulab Clipper que se utiliza para monitorear el portapapeles del computador infectado y reemplazar la información asociada con transacciones de monedas digitales. El troyano también puede recopilar y exfiltrar datos privados de la máquina atacada. El Qulab Clipper se está distribuyendo en foros de hackers, y se detectaron nuevas versiones del malware que aparecieron en medio de la pandemia de COVID-19

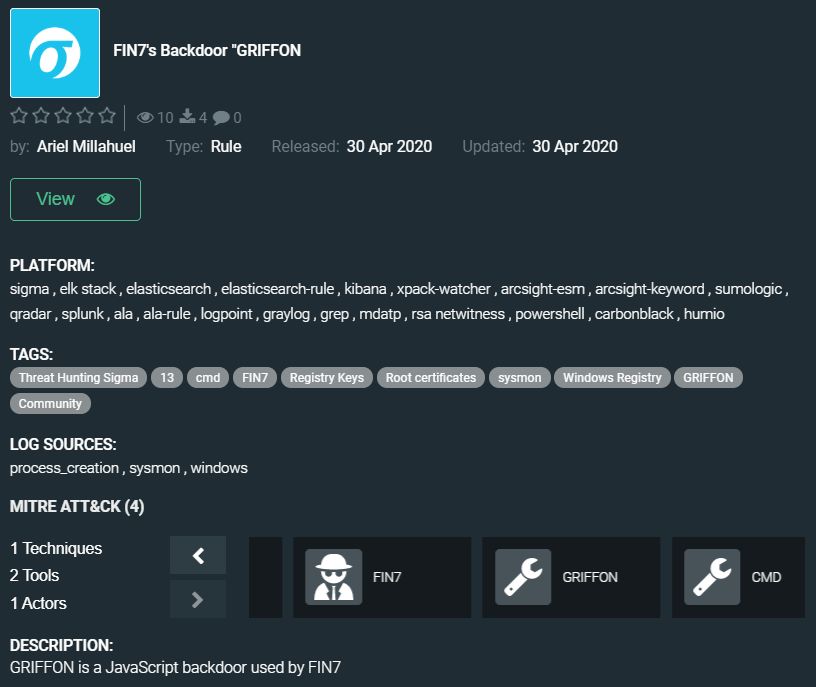

Backdoor de FIN7 «GRIFFON por Ariel Millahuel

https://tdm.socprime.com/tdm/info/BlYPRF42TjGl/Wgm3ynEBAq_xcQY4h_IZ/?p=1

The FIN7 grupo no necesita una presentación especial, han atacado instituciones financieras en todo el mundo durante más de 6 años, y el arresto de sus líderes no llevó a la disolución del grupo. El backdoor de entrega de javascript GRIFFON fue detectado en sus ataques recientes, los ciberdelincuentes abusan del control ActiveX para ejecutar automáticamente la macro maliciosa luego de habilitar el contenido del Documento. La regla Sigma de caza de amenazas comunitaria de Ariel Millahuel detecta características del backdoor GRIFFON que se utiliza para recopilar información y descargar otras herramientas utilizadas por el grupo.

Las reglas de esta colección tienen traducciones para las siguientes plataformas:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio, RSA NetWitness

EDR: Windows Defender ATP, Carbon Black, CrowdStrike, Elastic Endpoint

NTA: Corelight

MITRE ATT&CK:

Tácticas: Acceso inicial, Ejecución, Persistencia, Evasión de defensas

Técnicas: Explotación de aplicación orientada al público (T1190), Interfaz de línea de comandos (T1059), Modificación de permisos de archivo y directorios (T1222), Archivos y directorios ocultos (T1158), Programación de trabajos locales (T1168), Scripting (T1064), Instalar certificado raíz (T1130), Modificar registro (T1112)

Únase a nuestro programa Threat Bounty, escriba y publique contenido de detección útil, y tal vez la próxima semana su regla aparezca en el resumen y su entrevista se publique en nuestro blog.

Aprenda más sobre el programa: https://my.socprime.com/en/tdm-developers

Lea entrevistas con nuestros principales desarrolladores: https://socprime.com/en/tag/interview/