Esta semana en nuestro resumen hay reglas desarrolladas exclusivamente por participantes del Programa de Recompensas de Amenazas.

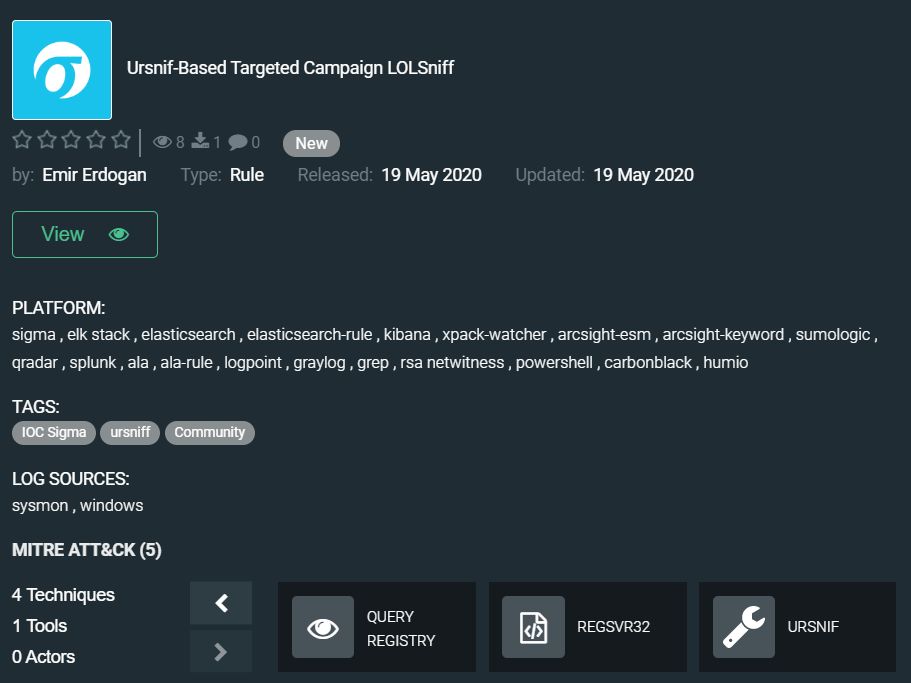

El actor de amenazas detrás de la reciente variante de Ursnif posiblemente conduzca operaciones de ciberdelito dirigidas que aún están en curso. En el corazón de estas campañas se encuentra una variante del troyano Ursnif que fue reutilizada como un descargador y herramienta de reconocimiento para satisfacer las necesidades especiales del actor. Las técnicas utilizadas por este actor, como LOLBins, una gran ofuscación, así como interfaces COM y los TTPs observados por otros en etapas posteriores de un ataque, como la utilización de marcos de post explotación (Cobalt Strike) y clientes VNC (TeamViewer), sugieren que este actor está involucrado en ataques dirigidos. Los ataques han estado en curso durante meses sin mucha atención pública. Campaña Dirigida Basada en Ursnif LOLSniff regla de Emir Erdogan descubre la actividad de este troyano ayudando a detener el ataque en etapas tempranas: https://tdm.socprime.com/tdm/info/OWYy5tF4Yis6/PCE5LXIBjwDfaYjKqJBf/?p=1

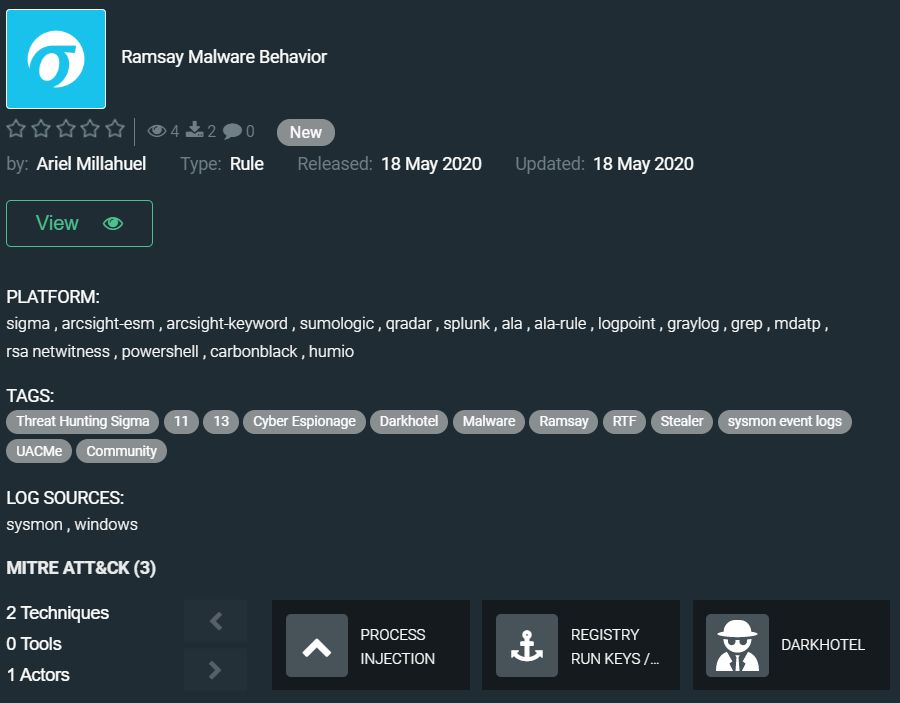

Investigadores de ESET descubrieron un marco de ciberespionaje previamente no reportado que llamaron Ramsay y que está diseñado para la recopilación y exfiltración de documentos sensibles y es capaz de operar dentro de redes con separación física (air‑gapped). Los investigadores rastrearon tres versiones diferentes del malware, cada versión era diferente e infectaba a las víctimas a través de métodos diferentes, pero en su núcleo, el papel principal del malware era escanear un sistema infectado y recopilar documentos de Word, PDF y ZIP en una carpeta de almacenamiento oculta, lista para ser exfiltrada en una fecha posterior. Otras versiones también incluían un módulo de propagación que agregaba copias del malware Ramsay a todos los archivos PE (ejecutables portátiles) encontrados en unidades extraíbles y recursos compartidos de red. Se cree que este es el mecanismo que el malware estaba empleando para saltar el espacio de aire y alcanzar redes aisladas, ya que los usuarios probablemente moverían los ejecutables infectados entre las diferentes capas de red de la empresa, y finalmente acabarían en un sistema aislado. Ariel Millahuel desarrolló una regla de caza de amenazas comunitaria para detectar el Comportamiento del Malware Ramsay: https://tdm.socprime.com/tdm/info/WZnAdFuEiaVX/vyE1J3IBjwDfaYjKtYkQ/?p=1

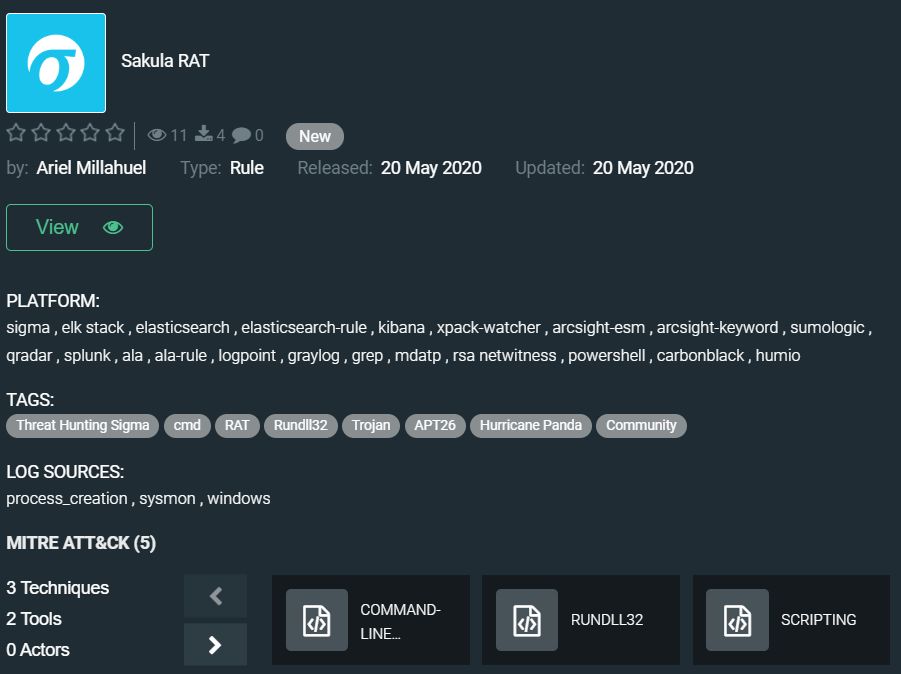

Sakula RAT es la segunda regla de caza de amenazas comunitaria publicada por Ariel Millahuel. Sakula RAT (también conocido como Sakurel y VIPER) apareció por primera vez en noviembre de 2012, permite a un adversario ejecutar comandos interactivos así como descargar y ejecutar componentes adicionales. Sakula utiliza comunicación HTTP GET y POST para el comando y control (C2). La comunicación de red está ofuscada con codificación XOR de un solo byte. Sakula también aprovecha la codificación XOR de un solo byte para ofuscar varias cadenas y archivos incrustados en la sección de recursos, que posteriormente se utilizan para eludir el Control de Cuentas de Usuario (UAC) en sistemas tanto de 32 como de 64 bits. La mayoría de las muestras mantienen persistencia a través de una clave de ejecución en el registro, aunque algunas muestras se configuran como un servicio. Enlace a la regla: https://tdm.socprime.com/tdm/info/dZ0LlEq1KcRv/1-aMMXIBv8lhbg_iM9Qo/?p=1

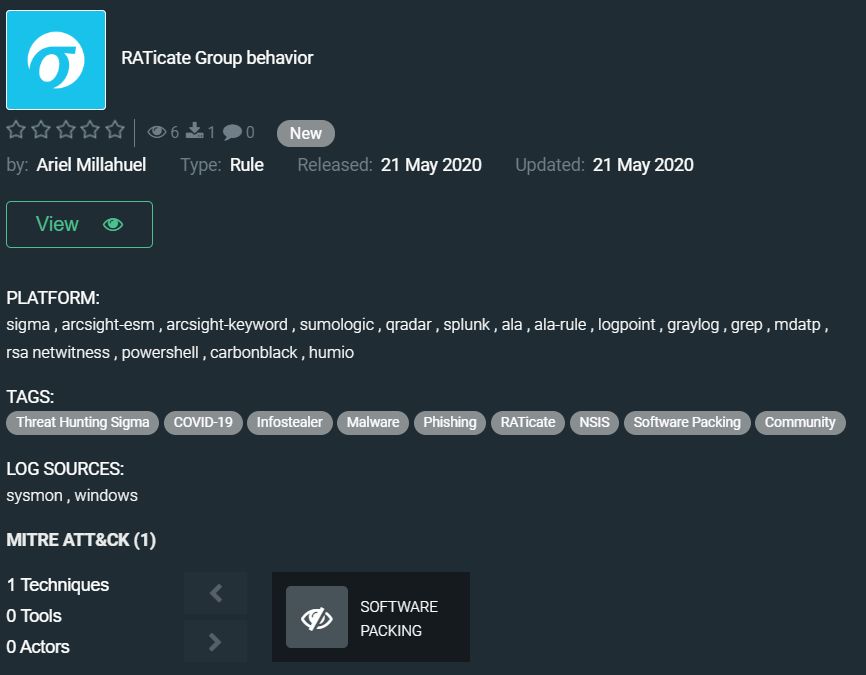

Y la última regla de Ariel para el resumen de hoy es el comportamiento del Grupo RATicate. Investigadores de seguridad de Sophos identificaron un grupo de hackers que abusaron de los instaladores NSIS para desplegar troyanos de acceso remoto y malware para robar información en ataques dirigidos a empresas industriales. Descubrieron que los ataques de RATicate han estado apuntando a empresas industriales de Europa, Oriente Medio y la República de Corea como parte de cinco campañas separadas, aunque los investigadores sospechan que RATicate estuvo detrás de otras campañas similares en el pasado. Estas campañas apuntaban a varios tipos de entidades del sector industrial, desde empresas enfocadas en la fabricación hasta firmas de inversión y compañías de internet. Aquí puedes descargar la regla comportamiento del Grupo RATicate para tu solución de seguridad: https://tdm.socprime.com/tdm/info/ctvl1GjnfAFH/FyHCNnIBjwDfaYjKe5fQ/?p=1

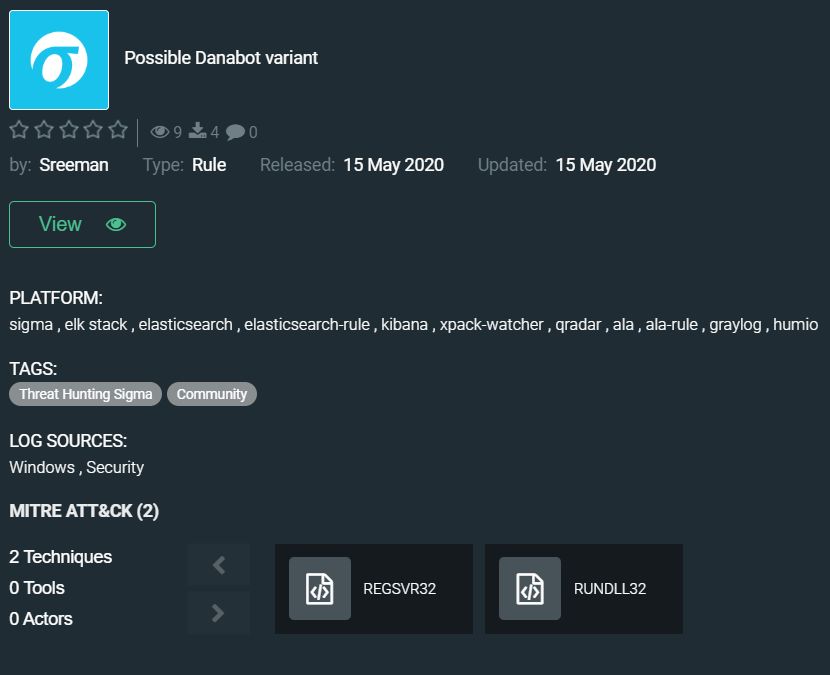

Terminamos nuestro resumen con la regla comunitaria de Sreeman diseñada para detectar las muestras recientemente descubiertas de Danabot. Detectado por primera vez en mayo de 2018, DanaBot es un troyano bancario poderoso que históricamente se ha enfocado fuertemente en instituciones de servicios financieros en América del Norte, Australia y Europa. El malware ha crecido rápidamente desde que fue detectado por primera vez, principalmente debido a su modularidad y métodos de distribución. Similar al troyano bancario Zeus, DanaBot es conocido por sus módulos de enchufar y usar, que pueden alterar drásticamente tácticas y prioridades. DanaBot está ‘sobrecargado’ con módulos y mejoras que proporcionan a los atacantes de todo el mundo una herramienta poderosa para ciberataques. Desde que este malware emergió en la escena de los troyanos bancarios, ha sido un jugador importante, causando daños significativos dondequiera que va. Consulta la regla aquí: https://tdm.socprime.com/tdm/info/8MnRbno0JNH8/MowrGHIB1-hfOQirhDbo/

Las reglas de esta colección tienen traducciones para las siguientes plataformas:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio

EDR: Carbon Black, Elastic Endpoint

MITRE ATT&CK:

Tácticas: Evasión de Defensa, Ejecución, Persistencia, Escalamiento de Privilegios, Descubrimiento

Técnicas: Regsvr32 (T1117), Rundll32 (T1085), Empaquetamiento de Software (T1027.002), Scripting (T1064), Interfaz de Línea de Comandos (T1059), Claves de Ejecución en Registro / Carpeta de Inicio (T1060), Inyección de Procesos (1055), Instalar Certificado Raíz (T1130), Modificar Registro (T1112), Consultar Registro (T1012)

Enlace a nuestro último resumen: https://socprime.com/en/blog/rule-digest-rce-cve-oilrig-and-more/

Nos vemos en una semana.