Este resumen incluye reglas tanto de los miembros del Programa de Recompensa de Amenazas como del equipo de SOC Prime.

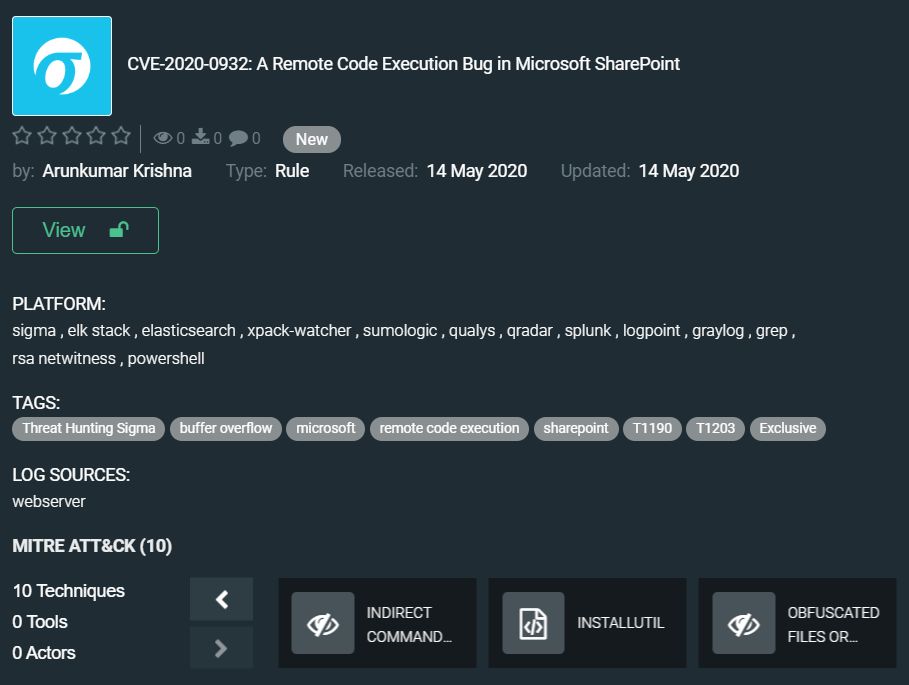

Comencemos con reglas de Arunkumar Krishna que debutarán en nuestro Resumen de Reglas con CVE-2020-0932: Un Error de Ejecución de Código Remoto en Microsoft SharePoint.

CVE-2020-0932 fue parcheado en abril, permite que usuarios autenticados ejecuten código arbitrario en un servidor SharePoint. La configuración predeterminada de SharePoint permite a cualquier usuario autenticado explotar esta vulnerabilidad. Tales errores fueron populares entre los atacantes en el pasado, por lo que sería útil tener una regla que descubra intentos de explotación: https://tdm.socprime.com/tdm/info/zzrJT94vXLN2/4iG6EnIBjwDfaYjKDnwP/

Arunkumar también publicó reglas YARA para rastrear la explotación de esta vulnerabilidad: https://tdm.socprime.com/tdm/info/vMZFVxJCHsrf/2uapEnIBv8lhbg_iH76X/

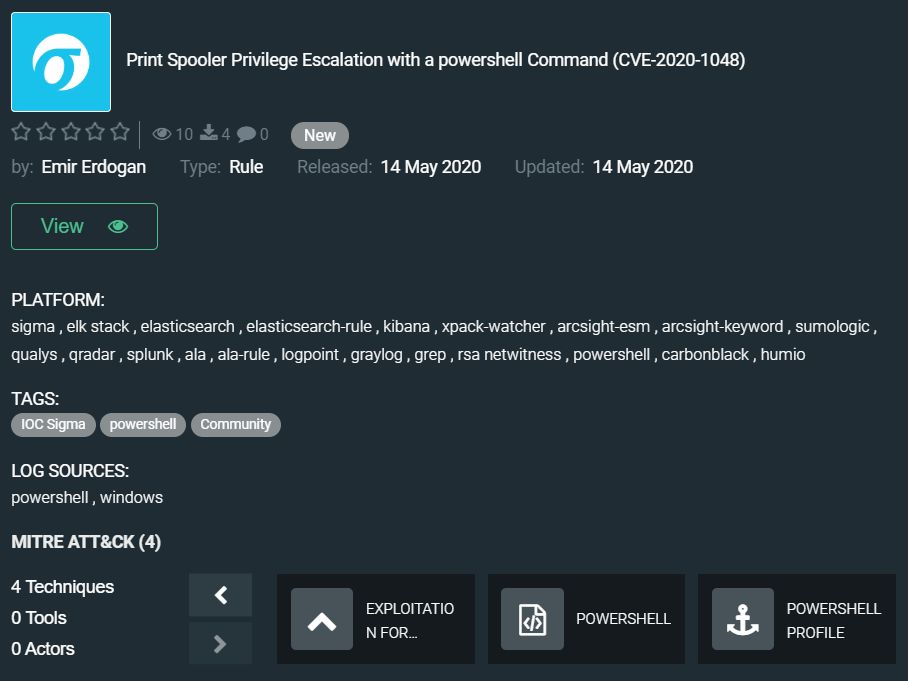

Emir Erdogan publicó una regla para una vulnerabilidad muy reciente parcheada esta semana – Escalada de Privilegios de Print Spooler con un Comando de powershell (CVE-2020-1048). Los atacantes pueden explotar esta vulnerabilidad y ejecutar código arbitrario con privilegios de sistema elevados para instalar malware, modificar datos o crear nuevas cuentas con derechos de usuario completos. También pueden usarla para elevar privilegios, eludir reglas de EDR, ganar persistencia, y más. Exploit PoC también está disponible para este fallo de seguridad.

La regla de Emir Erdogan es una de la Comunidad y está disponible para todos los usuarios registrados de TDM, revísala: https://tdm.socprime.com/tdm/info/durVnL5VeTW2/d4y1EnIB1-hfOQirFzA6/

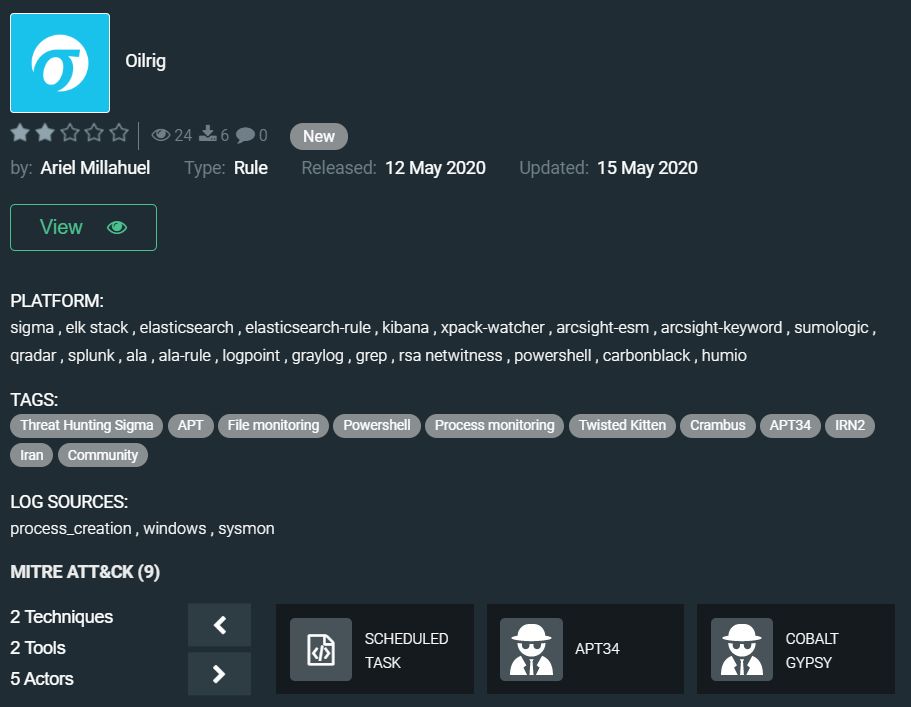

La siguiente regla en nuestro resumen es enviada por uno de nuestros más activos miembros del Programa de Recompensa de Amenazas cuyas reglas aparecen en el blog cada semana, y puedes leer su entrevista aquí. Nueva regla de la Comunidad por Ariel Millahuel descubre actividad de ciberespionaje de Oilrig .

El grupo Oilrig también conocido como APT34 y Helix Kitten ha llevado a cabo ciberataques en interés del gobierno iraní desde 2014. Son más activos en Medio Oriente, pero este año han actualizado su arsenal para atacar entidades gubernamentales de EE.UU.. Los investigadores de seguridad encuentran regularmente nuevas herramientas relacionadas con este grupo APT. La regla publicada por Ariel está basada en hallazgos recientes y puede detectar actividad del grupo Oilrig en la red de su organización: https://tdm.socprime.com/tdm/info/Nvw0NkZgaA6d/JCEsoXEBjwDfaYjK9SI6/

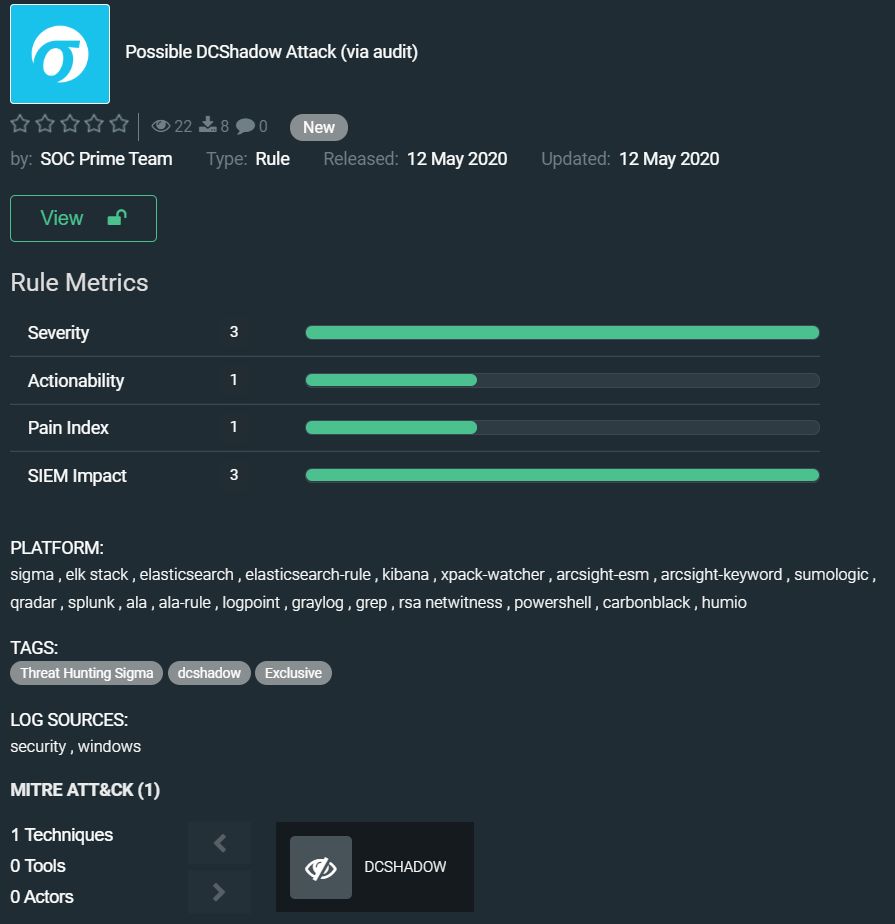

La regla del equipo de SOC Prime detecta ataque DCShadow en el Controlador de Dominio (DC). Los adversarios pueden usar características de Mimikatz para crear un DC de Active Directory falso y hacer cambios en un DC legítimo a través de replicación. Puede leer más sobre este ataque aquí: https://attack.stealthbits.com/how-dcshadow-persistence-attack-works

Enlace para descargar Posible Ataque DCShadow (vía auditoría) regla exclusiva aquí: https://tdm.socprime.com/tdm/info/i7cPkU1ko5H7/ATk-0G0BLQqskxffBI6L/

La última regla en el resumen de hoy es Posible uso de REG.EXE para persistencia (vía línea de comandos) por el equipo de SOC Prime. El malware avanzado moderno a menudo utiliza el registro de Windows para persistencia e incluso ejecución sin archivos. La regla detecta intentos de establecer una base en el host comprometido: https://tdm.socprime.com/tdm/info/eri0Ie3zVuoB/hSGzwXEBjwDfaYjKpEI5/?p=1

Las reglas de esta colección tienen traducciones para las siguientes plataformas:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio, RSA NetWitness

EDR: Windows Defender ATP, Carbon Black, CrowdStrike, Elastic Endpoint

NTA: Corelight

MITRE ATT&CK:

Tácticas: Evasión de Defensa, Movimiento Lateral, Comando y Control, Acceso Inicial, Acceso a Credenciales, Escalada de Privilegios, Ejecución

Técnicas: Token de Acceso a Aplicaciones (T1527) Ofuscación de Datos (T1001), Explotación de Aplicación Pública (T1190), Explotación para Acceso a Credenciales (T1212), Explotación para Escalada de Privilegios (T1068), Explotación de Servicios Remotos (T1210), Modificación de Permisos de Archivos y Directorios (T1222), Ejecución Indirecta de Comandos (T1202), InstallUtil (T1118), Archivos o Información Ofuscados (T1027)