Hola a todos, volvemos con cinco nuevas reglas enviadas esta semana por los participantes del Programa de Amenazas Bounty. Puedes revisar nuestros resúmenes anteriores aquí, y si tienes alguna pregunta, eres bienvenido al chat.

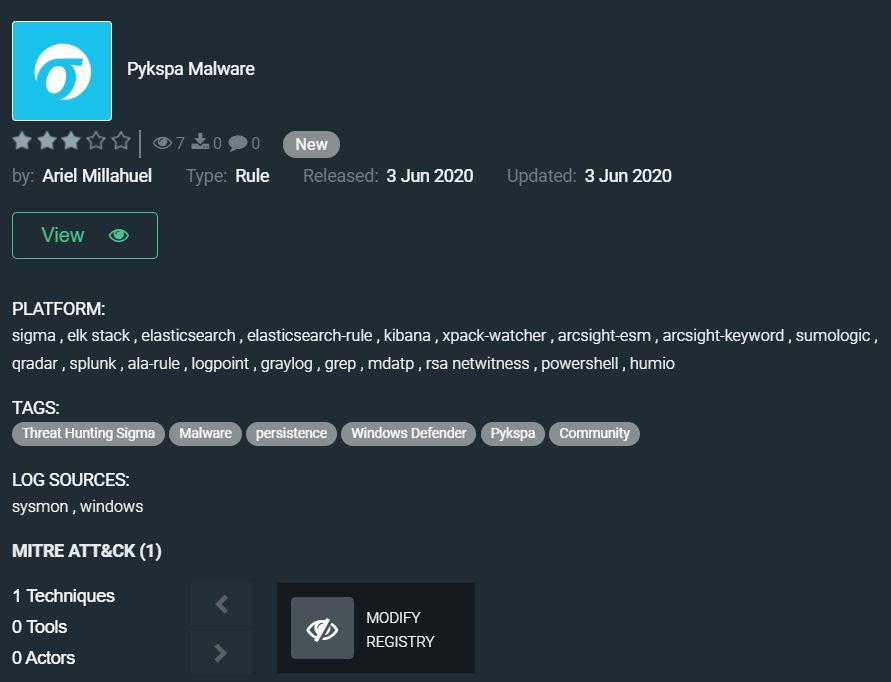

El malware similar a un gusano Pykspa puede instalarse para mantener la persistencia, escuchar el puerto entrante para comandos adicionales y soltar herramientas maliciosas adicionales en el sistema. El malware crea archivos en flujos de datos alternativos y puede realizar operaciones de reconocimiento, como leer datos del portapapeles y las teclas del teclado pulsadas. Pykspa también contiene mecanismos evasivos, como la detección de movimiento del cursor, y puede deshabilitar Windows Defender. La regla de caza de amenazas comunitaria de Ariel Millahuel permite que tu solución de seguridad encuentre esta amenaza: https://tdm.socprime.com/tdm/info/rcY5qc7SEawT/_grReXIBAq_xcQY4Z2Yi/?p=1

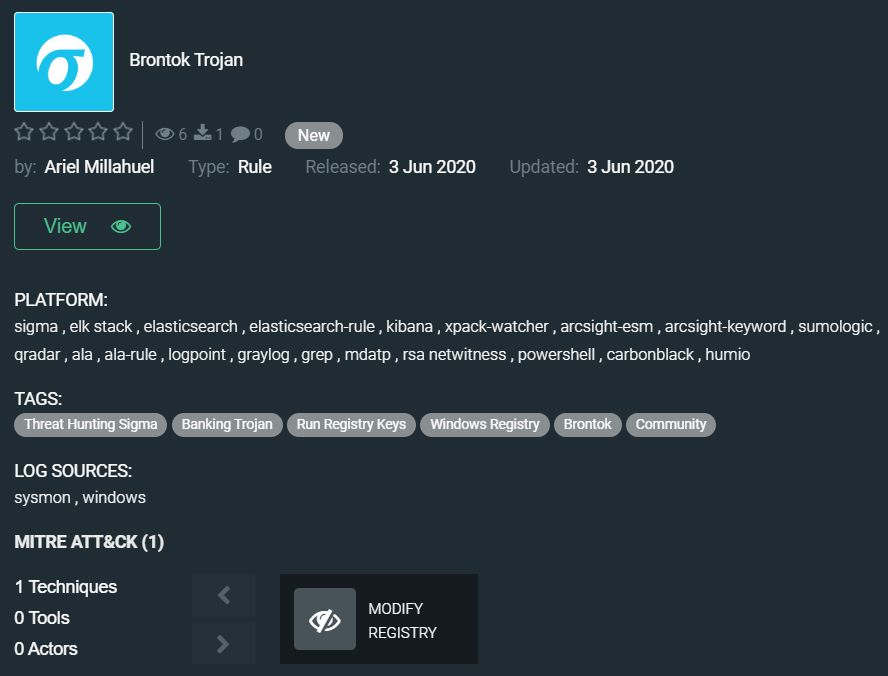

La siguiente regla presentada también es de Ariel. Permite que tu solución de seguridad detecte el troyano Brontok, que hasta ahora no tiene análisis de alto perfil ni conexiones descubiertas con ningún grupo de ciberdelincuencia conocido. El software malicioso apareció por primera vez el año pasado, y la última muestra apareció en any.run esta semana. A pesar de la falta de atención mediática, el troyano Brontok se desarrolla y utiliza activamente en el campo: https://tdm.socprime.com/tdm/info/Hz9ZYxXcZO7V/PYzOeXIB1-hfOQirXnPb/?p=1

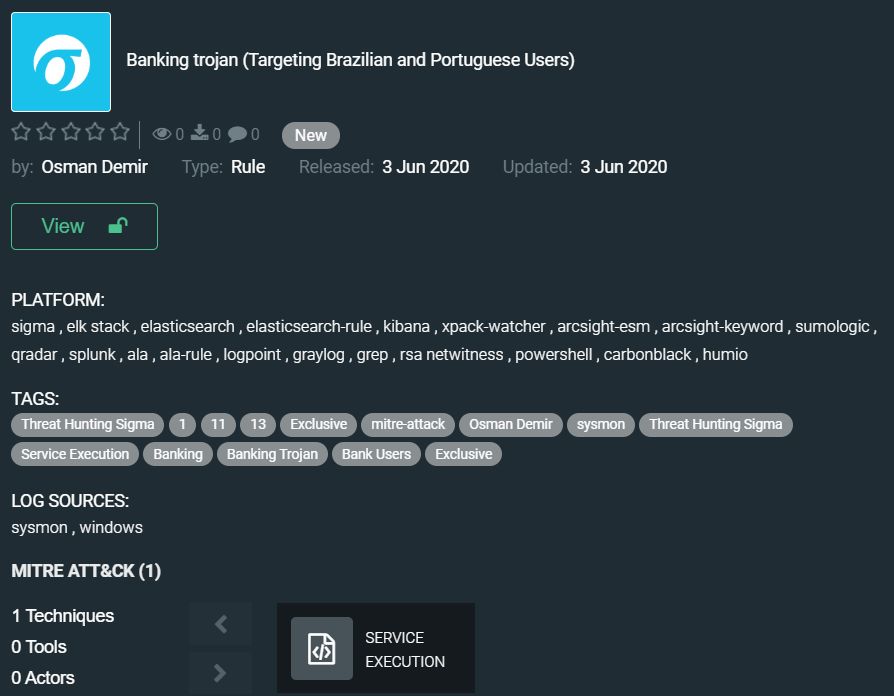

La siguiente regla de Osman Demir ayuda a detectar el troyano bancario aún sin nombre que fue creado para impactar a los usuarios de particulares organizaciones bancarias en Portugal y Brasil. La URL del instalador inicial se recopiló inicialmente de 0xSI_f33d, una fuente que compila campañas de phishing y malware dirigidas solo a ciudadanos portugueses. El troyano tiene un fuerte mecanismo AntiVM y una función para ‘desinfectar’ el dispositivo (después de un comando probablemente recibido de C2). Puede detectar la versión del SO, obtener los programas de seguridad que están ejecutándose (AV, etc.), eliminar al propio troyano de los procesos en ejecución, verificar qué navegador está ejecutándose y crear ventanas superpuestas para recopilar detalles bancarios y enviarlos al servidor C2. Revisa la regla aquí: https://tdm.socprime.com/tdm/info/2PkMG33DPVZY/MozLeXIB1-hfOQirPHO6/?p=1

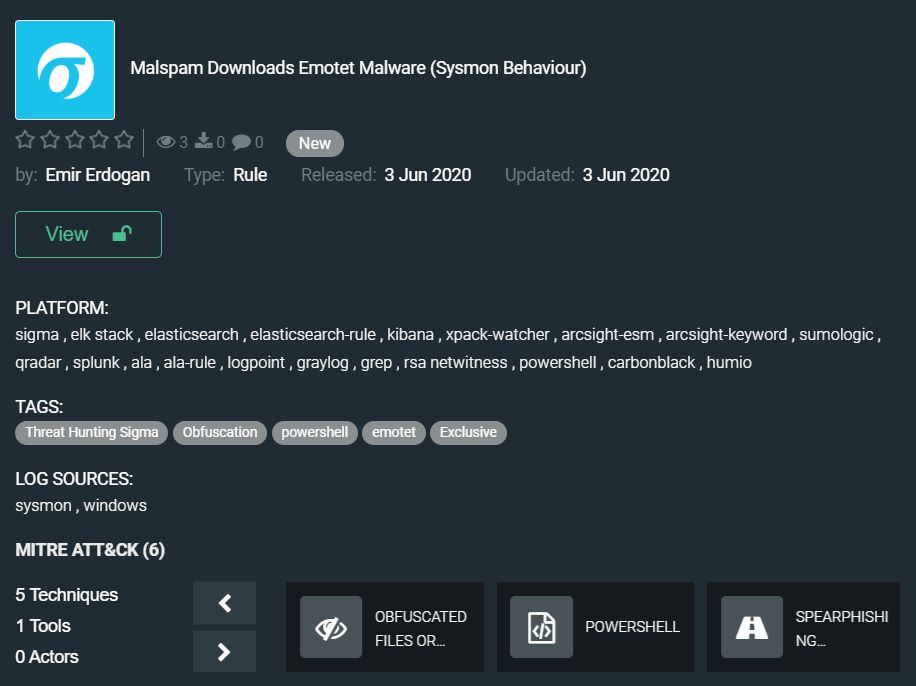

El malware Emotet es una de las amenazas más serias para los negocios, y nunca podemos tener demasiadas reglas para detectarlo. Otra regla de caza de amenazas de Emir Erdogan permite que tu solución detecte esta amenaza en una etapa temprana del ataque y ayuda a identificar sistemas comprometidos antes de que Emotet entregue la siguiente carga útil: https://tdm.socprime.com/tdm/info/ZVzZLqsN5xom/OIzMeXIB1-hfOQir2HP6/?p=1

Queremos creer que los creadores de la botnet Emotet no ignorarán las vacaciones de verano este año. Para más reglas sobre la detección del malware Emotet, revisa el Mercado de Detección de Amenazas.

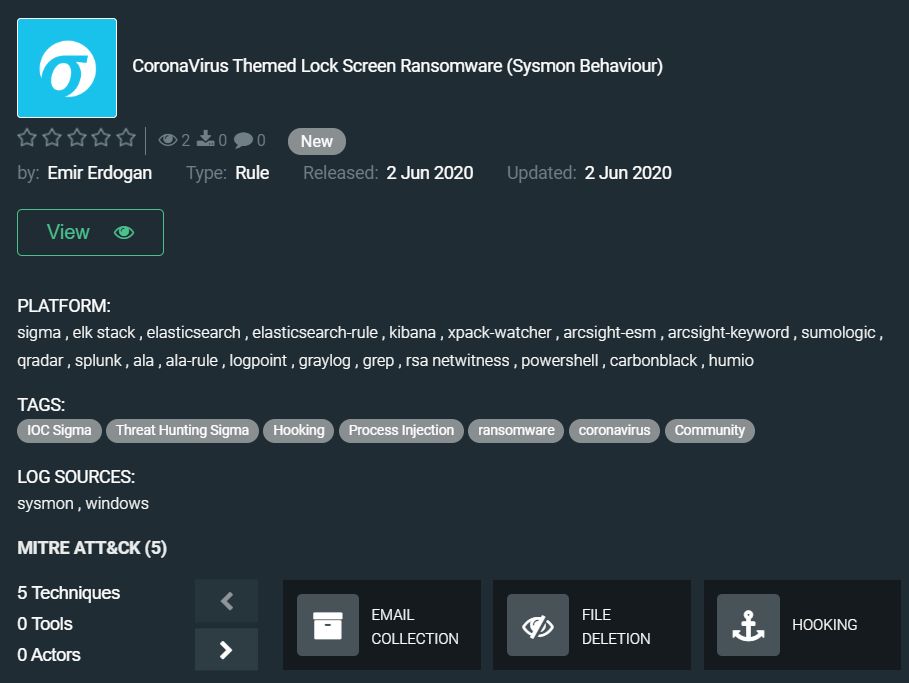

La última regla de nuestra colección también fue publicada por Emir Erdogan. Detecta el ransomware Lock Screen, que ha estado resurgiendo después de que los autores de ransomware dejaran de usar esta forma de software malicioso por un tiempo: https://tdm.socprime.com/tdm/info/EjBcNQcv2luc/sYxrdHIB1-hfOQirym9A/?p=1

Considerando que un ransomware de pantalla de bloqueo bloquea tu sistema operativo en lugar de solo algunos archivos específicos, como la mayoría de los ransomware, hace que el ransomware de pantalla de bloqueo sea más problemático. La buena noticia es que los operadores de este ransomware no están robando datos para ejercer presión sobre sus víctimas.

Las reglas tienen traducciones para las siguientes plataformas:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio,

EDR: Carbon Black, Elastic Endpoint

MITRE ATT&CK:

Tácticas: Recolección, Evasión de Defensa, Persistencia, Escalada de Privilegios, Acceso a Credenciales, Ejecución, Acceso Inicial

Técnicas:

Recolección de Correos Electrónicos (T1114), Eliminación de Archivos (T1107), Interceptación (T1179), Modificación del Registro (T1112), Inyección de Procesos (T1055), Interfaz de Línea de Comando (T1059), Archivos u Información Ofuscados (T1406), PowerShell (T1086), Adjuntos de Spearphishing (T1193), Enlace de Spearphishing (T1192), Ejecución de Servicios (T1035)

Espera el próximo resumen en una semana.

PS

No te pierdas las Charlas Semanales sobre Noticias Actuales en Ciberseguridad: https://my.socprime.com/en/weekly-talks/

Sintoniza las charlas semanales del equipo de SOC Prime, presentadas por Andrii Bezverkhyi junto con nuestro Arquitecto de Soluciones, Nate Guagenti, y Adam Swan, Ingeniero Senior de Caza de Amenazas. Vamos a discutir consejos y trucos prácticos sobre cómo enfrentar las amenazas cibernéticas modernas asociadas con las últimas TTP, actividades APT, y desafíos de seguridad para la fuerza laboral remota. ¿Te apetece charlar? Puedes plantear tus preguntas a través del chat en vivo durante estas sesiones.

¡Mantente seguro!