Nos complace presentarle el último Rule Digest, que, a diferencia del digest anterior, consiste en reglas desarrolladas solo por el Equipo de SOC Prime. Esta es una especie de selección temática ya que todas estas reglas ayudan a encontrar actividad maliciosa vía cmdline mediante el análisis de logs de sysmon.

Pero antes de pasar directamente al Rule Digest, recordemos qué reglas del Programa de Recompensas por Amenazas de los miembros de SOC Prime se publicaron en nuestro blog esta semana.

Regla de la Semana: Grupo Turla por Ariel Millahuel: https://socprime.com/blog/rule-of-the-week-turla-group/

Contenido de Detección: Ransomware Scarab por Ariel Millahuel: https://socprime.com/blog/detection-content-scarab-ransomware/

Contenido de Caza de Amenazas: detección de malware PipeMon por Ariel Millahuel: https://socprime.com/blog/threat-hunting-content-pipemon-malware-detection/

IOC Sigma: Actividades del Grupo APT GreenBug por Emir Erdogan: https://socprime.com/blog/ioc-sigma-greenbug-apt-group-activities/

Contenido de Detección: Malspam descarga el malware Zloader por Emir Erdogan: https://socprime.com/blog/detection-content-malspam-downloads-zloader-malware/

Ahora veamos qué reglas entraron en el digest esta semana.

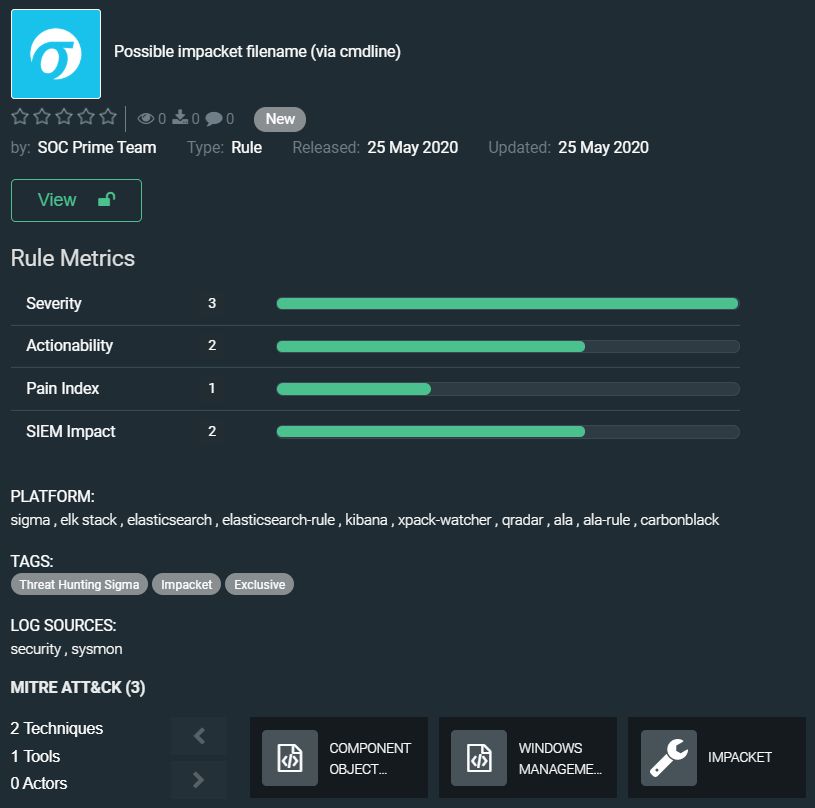

Posible nombre de archivo impacket (vía cmdline) por el Equipo de SOC Prime

https://tdm.socprime.com/tdm/info/BPKo7b7xyKlM/0QphTHIBAq_xcQY4IElg/?p=1

Impacket es una colección de módulos de código abierto escrita en Python para construir y manipular programáticamente protocolos de red. Impacket contiene varias herramientas para la ejecución de servicios remotos, manipulación de Kerberos, volcado de credenciales de Windows, análisis de paquetes y ataques de relevo. Existen nombres de archivos predeterminados en el directorio de Windows (i.e. C:windows) y contienen el patrón __##### como resultado de ‘__’ + str(time.time()). Los aciertos pueden estar vacíos o contener la salida de un comando (i.e. como la salida de comandos de descubrimiento como net/ipconfig/etc)

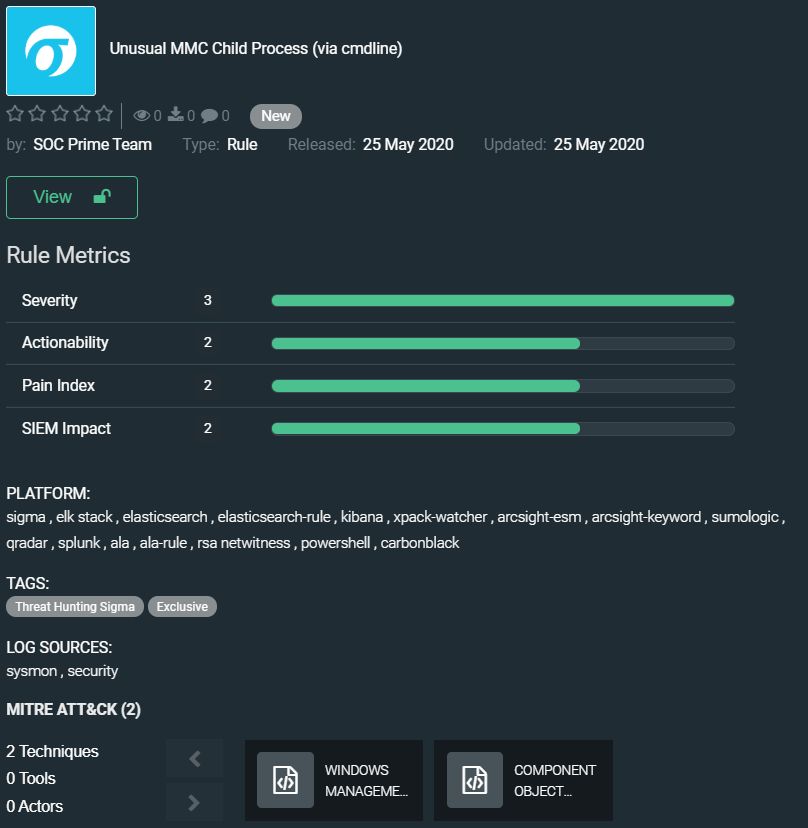

Proceso hijo inusual de MMC (vía cmdline) por el Equipo de SOC Prime

https://tdm.socprime.com/tdm/info/x37MWadchVPb/M-ZlTHIBv8lhbg_iteTp/?p=1

Microsoft Management Console (MMC) es un componente del sistema operativo Windows que proporciona a los administradores del sistema y a usuarios avanzados una interfaz para configurar y monitorear el sistema. MMC puede ser abusado vía com/dcom para movimiento lateral o para disfrazar cadenas de procesos.

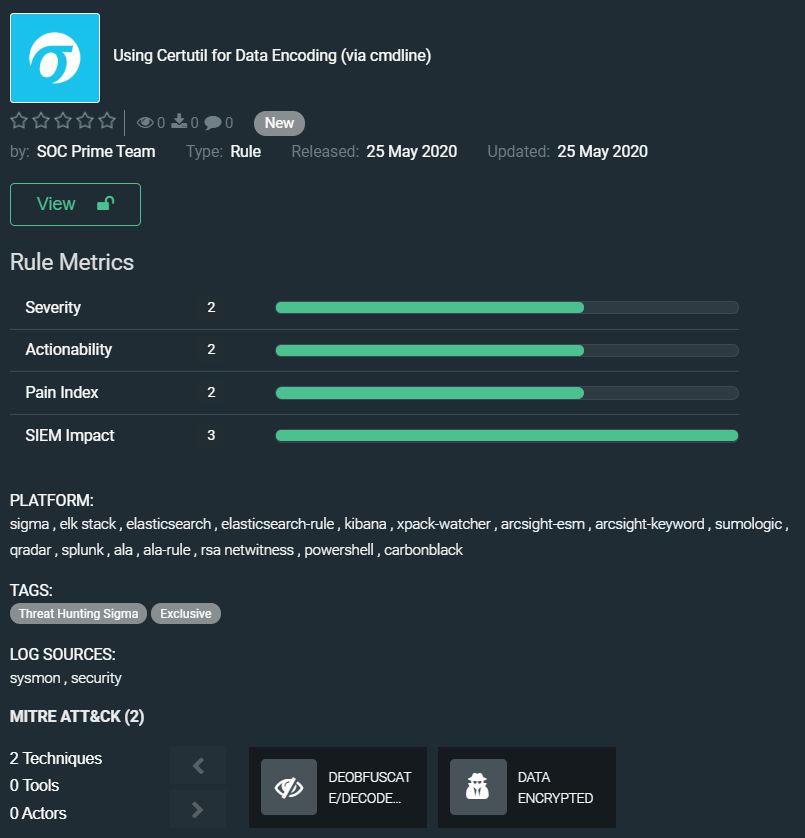

Uso de Certutil para Codificación de Datos (vía cmdline) por el Equipo de SOC Prime

https://tdm.socprime.com/tdm/info/NzzfJwxMu0xj/XeZvTHIBv8lhbg_iF-QM/?p=1

CertUtil.exe es una herramienta de línea de comandos administrativa destinada por Microsoft para ser utilizada en la manipulación de datos y componentes de la autoridad de certificación (CA). Esto incluye verificar certificados y cadenas de certificados, descargar y mostrar información de configuración de CA y configurar los Servicios de Certificados. Ejecutar CertUtil siempre requiere al menos una opción de comando para especificar el tipo de operación a realizar, generalmente en un certificado. La regla detecta el uso de certutil como una técnica de vivir de la tierra.

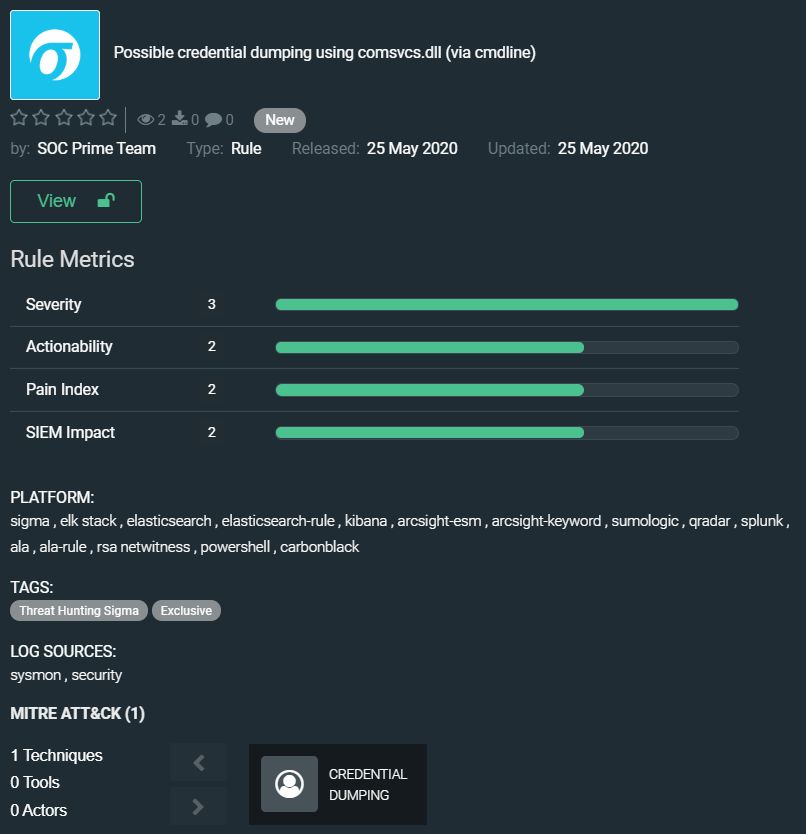

Posible volcado de credenciales usando comsvcs.dll (vía cmdline) por el Equipo de SOC Prime

https://tdm.socprime.com/tdm/info/CrWJtnD4DfNE/ZeZwTHIBv8lhbg_iGeRr/?p=1

El comsvcs.dll es parte del sistema operativo Microsoft Windows. Los adversarios pueden hacer un mal uso de esta DLL nativa de Windows que exporta una función llamada MiniDumpW. Debido a esto, es posible invocar esta función con rundll32.exe para crear un MiniDump de cualquier proceso, incluido LSASS. La regla descubre cuando la biblioteca ‘comsvcs.dll’ se utiliza para volcar credenciales en un host comprometido.

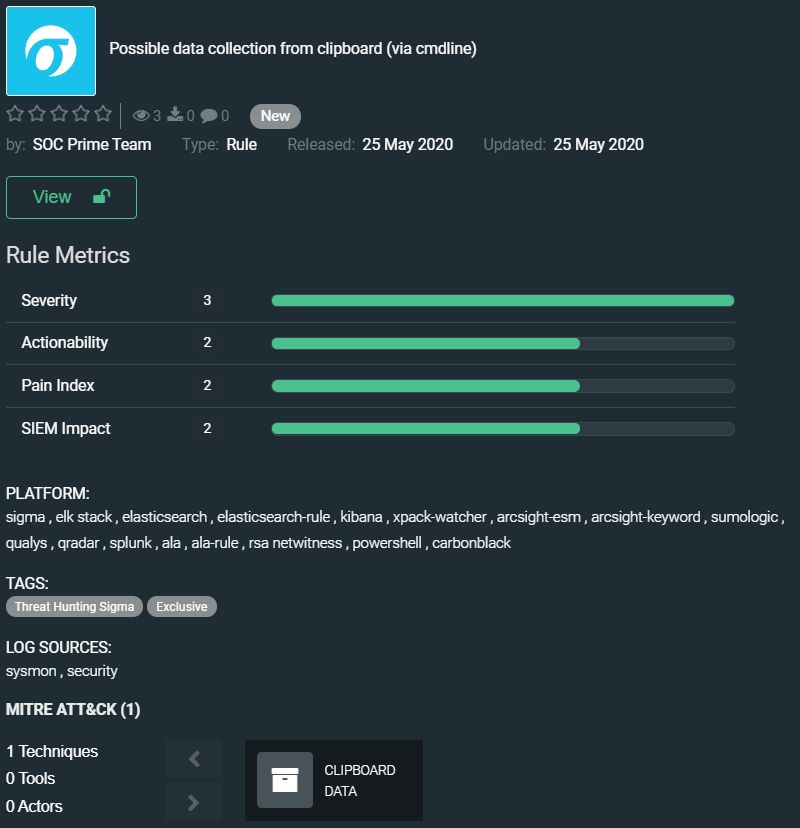

Posible recopilación de datos desde el portapapeles (vía cmdline) por el Equipo de SOC Prime

https://tdm.socprime.com/tdm/info/Kh2BQYb5fTAC/ciFwTHIBjwDfaYjKlKIR/?p=1

Los adversarios pueden usar el cmdlet de powershell para obtener datos dentro del portapapeles en el host objetivo. La regla detecta dicha actividad maliciosa indicando el sistema comprometido.

Las reglas de esta colección tienen traducciones para las siguientes plataformas:

SIEM: Azure Sentinel, ArcSight, QRadar, Splunk, Graylog, Sumo Logic, ELK Stack, RSA NetWitness, Logpoint, Humio

EDR: Carbon Black, Elastic Endpoint

MITRE ATT&CK:

Tácticas: Evadir Defensa, Ejecución, Persistencia, Escalamiento de Privilegios, Descubrimiento, Movimiento Lateral, Exfiltración, Acceso a Credenciales

Técnicas: Regsvr32 (T1117), Rundll32 (T1085), Empaquetado de Software (T1027.002), Scripting (T1064), Interfaz de Línea de Comandos (T1059), Claves de Inicio/Inicio de Registro (T1060), Inyección de Procesos (1055), Instalar Certificado Raíz (T1130), Modificar Registro (T1112), Consulta de Registro (T1012), Modelo de Componentes y DCOM (T1175), Instrumentación de Administración Windows (T1047), Desofuscar/Decodificar Archivos o Información (T1140), Datos Encriptados (T1022), Volcado de Credenciales (T1003)

Espere el próximo digest en una semana.

PS

No te pierdas nuestro próximo seminario web USANDO MITRE ATT&CK™ Y REGLAS SIGMA PARA ACTIVAR LA CAZA DE AMENAZAS PROACTIVA: https://my.socprime.com/en/webinar-using-mitre-att/

¡Mantente seguro!