Cientos de empresas han sido recientemente expuestas a un ataque masivo en la cadena de suministro en la empresa de software Kaseya. Un bug de día cero en el software VSA de Kaseya fue aprovechado de manera nefasta por la banda REvil para infectar a 30 proveedores de servicios gestionados (MSPs) y múltiples de sus clientes con ransomware.

Aunque el vendedor ha estado al tanto de la vulnerabilidad desde el 2 de julio de 2021, Kaseya aún está investigando el problema y a punto de lanzar el parche oficial en los próximos días. Este pequeño retraso permitió a los actores de amenaza REvil empujar las actualizaciones maliciosas el 4 de julio de 2021, avanzando con la intrusión mientras las defensas estaban debilitadas debido al fin de semana largo en EE.UU.

Ataque a la cadena de suministro de Kaseya VSA

Según Huntress, los indicadores iniciales de compromiso se rastrearon el 2 de julio cuando el equipo de Respuesta a Incidentes estuvo en alerta debido a un posible incidente de seguridad que involucraba al software VSA de Kaseya.

Los investigadores creen que los actores de amenaza REvil lograron explotar una vulnerabilidad de día cero en los servidores VSA de Kaseya para eludir la autenticación en el panel web y ejecutar comandos SQL en el dispositivo para desplegar la carga útil de REvil a todos los clientes conectados. Los clientes recibieron el paquete malicioso de ‘VSA agent hotfix’ que pudo superar las protecciones antivirus aprovechando la versión antigua fallida de la aplicación Microsoft Defender.

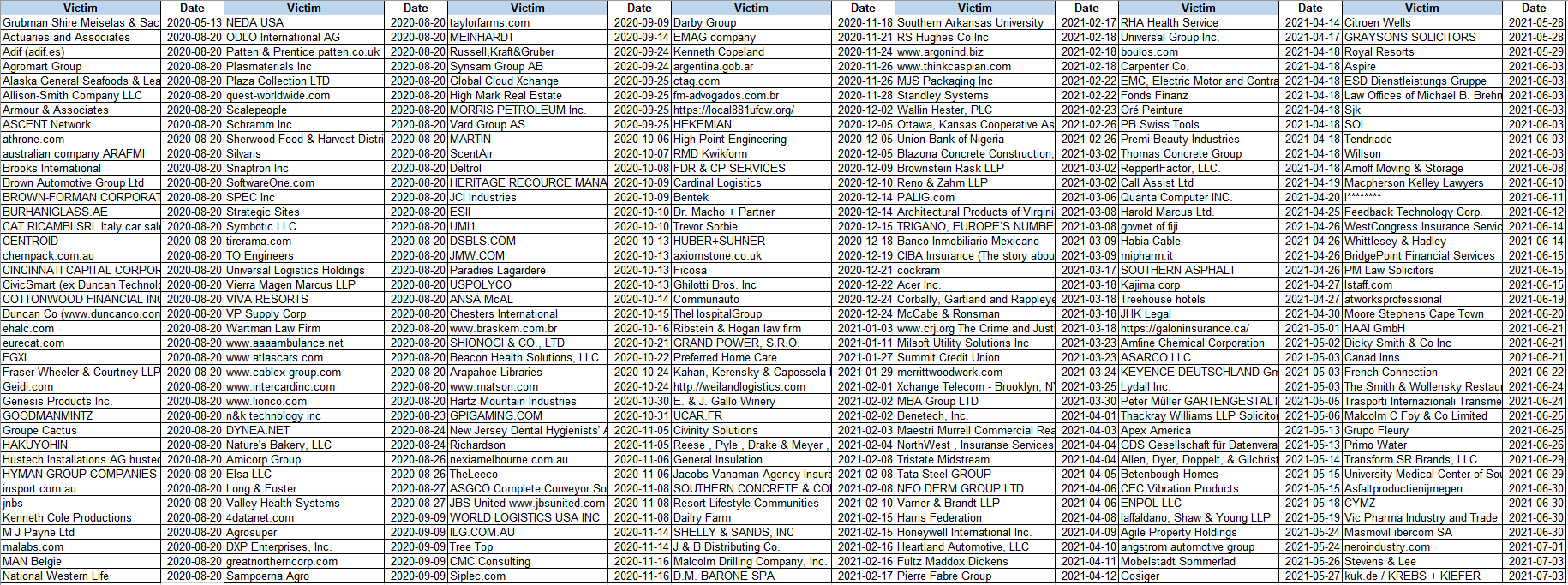

El ataque a la cadena de suministro de Kaseya resultó en más de un millón de dispositivos individuales encriptados y fuera de operación, según la actualización en el blog oficial de REvil. Simultáneamente, los expertos en seguridad lograron identificar más de 30 MSPs y más de 1,000 empresas en EE.UU., AUS, EU y LATAM infectadas.

Según la declaración de REvil, los hackers planean liberar un único descifrador para todas las víctimas en caso de que los hackers reciban un rescate de $70,000,000 pagado en Bitcoins.

Acciones Tomadas por la Comunidad Global de Ciberseguridad

Inmediatamente después de la revelación del ataque a la cadena de suministro, Kaseya tomó acciones rápidas y comenzó a trabajar en resolver el problema y restaurar a sus clientes al servicio respaldados por la comunidad de expertos en ciberseguridad de terceros. El vendedor tomó medidas preventivas instantáneamente cerrando los servidores SaaS para proteger a sus clientes locales y recomendar encarecidamente mantener los servidores VSA alojados fuera de línea hasta nuevo aviso, lo cual fue anunciado en el Aviso Importante del 4 de julio de 2021. El 4 de julio, Kaseya introdujo una nueva Herramienta de Detección de Compromiso para habilitar la revisión del sistema en busca de indicadores de compromiso (IoC). Tan pronto como el incidente estalló, la comunidad global de ciberseguridad se involucró en una colaboración activa para ayudar a Kaseya a resistir el ataque e investigar el incidente. Basado en el análisis técnico realizado por los investigadores de Huntress, los adversarios parecen haber explotado una vulnerabilidad SQLi. Basado en la Actualización #12 del 4 de julio de la investigación de Huntress, los adversarios aplicaron un bypass de autenticación para ganar acceso a los servidores VSA comprometidos, cargar la carga útil original y ejecutar comandos utilizando la inyección SQL.

Detección del Ataque a la Cadena de Suministro de Kaseya

Para ayudar a las organizaciones a defenderse proactivamente contra este incidente de ransomware masivo que afecta a numerosos MSPs en todo el mundo, el Equipo SOC Prime junto con Florian Roth han lanzado reglas específicas de Sigma. Descargue estos elementos de contenido de SOC de forma gratuita directamente desde el Threat Detection Marketplace:

Esta regla escrita por el Equipo SOC Prime detecta posibles intentos de explotación de SQLi contra Kaseya VSA y tiene traducciones a los siguientes formatos de lenguaje:

SIEM & ANALÍTICAS DE SEGURIDAD: Azure Sentinel, Chronicle Security, ArcSight, QRadar, Splunk, Sumo Logic, ELK Stack, LogPoint, Humio, RSA NetWitness, FireEye, Apache Kafka ksqlDB, Securonix

MITRE ATT&CK

Tácticas: Acceso Inicial

Técnicas: Explotar Aplicación Expuesta al Público (T1190)

Esta detección basada en comportamiento Sigma del repositorio de GitHub propiedad de Florian Roth detecta patrones y ubicaciones de la línea de comandos de procesos utilizados por el grupo REvil involucrado en el incidente masivo de ransomware de Kaseya MSP. Aparte de este ataque a la cadena de suministro, esta regla también puede aplicarse para detectar otro malware similar.

Esta regla Sigma puede traducirse a los siguientes formatos de lenguaje:

SIEM & ANALÍTICAS DE SEGURIDAD: Azure Sentinel, Chronicle Security, ArcSight, QRadar, Splunk, Sumo Logic, ELK Stack, LogPoint, Humio, RSA NetWitness, FireEye, Sysmon, Apache Kafka ksqlDB, Securonix

EDR: Carbon Black, CrowdStrike, SentinelOne

MITRE ATT&CK

Actores: GOLD SOUTHFIELD

SOC Prime ha lanzado recientemente las Pautas de la Industria: Defensa Contra Ataques de Ransomware en 2021 cubriendo mejores prácticas para la defensa contra ransomware y ofreciendo las últimas detecciones contra ataques de ransomware para ayudar a los principales MSPs y organizaciones en varios sectores a resistir proactivamente las intrusiones específicas de la industria. Consulte estas Pautas de la Industria para mantenerse actualizado sobre las últimas tendencias en ransomware y fortalecer las capacidades de defensa cibernética del SOC de su organización. Además, puede referirse a nuestra Guía de Reglas Sigma para principiantes para mejorar sus habilidades de caza de amenazas y comenzar a crear sus propias detecciones para fortalecer la defensa cibernética colaborativa contra amenazas emergentes.

Regístrese en el Threat Detection Marketplace para obtener acceso a más de 100,000 algoritmos de detección y respuesta entre herramientas, curados y adaptados al stack de SIEM & XDR en uso y alineados con MITRE ATT&CK metodología. ¿Interesado en participar en actividades de caza de amenazas y crear su propio contenido de detección? ¡Únase a nuestro primer Bounty Program y ayude a que la detección de amenazas sea más fácil, rápida y sencilla juntos!