Justo después de la masiva distribución de correos electrónicos en la reciente campaña maliciosa que apunta a entidades estatales ucranianas y aprovecha el troyano Remcos (Control y Vigilancia Remota), los actores de amenazas explotan otro software de administración remota denominado Remote Utilities para atacar organizaciones ucranianas. CERT-UA advierte a la comunidad global de defensores cibernéticos sobre ataques de phishing en curso atribuidos al grupo de hacking UAC-0096.

Análisis de los Últimos Ataques de Phishing por Parte de Hackers de UAC-0096 Utilizando Remote Utilities

El 13 de febrero, los investigadores de CERT-UA emitieron una nueva alerta CERT-UA#5961 detallando la masiva distribución de correos electrónicos que se hacen pasar por el Consejo de Seguridad y Defensa Nacional de Ucrania. En esta campaña maliciosa en curso, los actores de amenazas explotan el vector de ataque de phishing para apuntar a organizaciones ucranianas a través de Remote Utilities, el software legítimo de administración remota.

Pocos días antes de esta campaña de phishing, los investigadores de CERT-UA detectaron otra actividad maliciosa apuntando a entidades estatales ucranianas y aprovechando una herramienta de administración remota diferente conocida como Remcos RAT. Notablemente, la actividad anterior del adversario fue atribuida al colectivo de hackers UAC-0050, que solía aplicar el software Remote Utilities en sus campañas anteriores.

En los ataques de phishing en curso contra Ucrania, los adversarios aplican un asunto de correo electrónico de señuelo relacionado con actualizaciones de seguridad críticas y un archivo RAR malicioso con los detalles de las falsas actualizaciones. El archivo RAR, a su vez, contiene un señuelo de imagen con guías falsas y un archivo dividido ocultando un archivo ejecutable. Al lanzar este último, los usuarios comprometidos instalarán el software Remote Utilities en sus computadoras para ser aprovechado más adelante por los hackers para su actividad maliciosa. Los patrones de comportamiento observados del adversario se atribuyen a la actividad del grupo de hacking UAC-0096.

Detección de Actividad Maliciosa de UAC-0096 Cubierta en la Alerta CERT-UA#5961

Desde la invasión a gran escala de Rusia a Ucrania, los defensores cibernéticos están observando el aumento en los volúmenes de ataques de phishing dirigidos a entidades estatales y organizaciones ucranianas en múltiples sectores industriales. SOC Prime ha estado en la línea del frente cibernética ayudando a Ucrania y a sus aliados a defenderse proactivamente contra ataques afiliados a Rusia de cualquier escala y detectar las TTPs del adversario. Para ayudar a las organizaciones a detectar a tiempo la actividad maliciosa de los hackers UAC-0096 que abusan del software Remote Utilities, la plataforma Detection as Code de SOC Prime proporciona acceso a la lista completa de reglas Sigma curadas que abordan las TTPs de los atacantes cubiertas en la última alerta de CERT-UA. Todas las detecciones pueden ser utilizadas en docenas de soluciones SIEM, EDR y XDR para ayudar a los equipos a abordar el desafío de la migración SIEM y la afinación manual que consume mucho tiempo.

Haz clic en el Explorar Detecciones botón a continuación para acceder a alertas de alta calidad y consultas de búsqueda enriquecidas con contexto relevante de amenazas cibernéticas, incluyendo referencias de MITRE ATT&CK® y enlaces CTI. Para simplificar la búsqueda de reglas Sigma dedicadas, la Plataforma de SOC Prime admite su filtrado por las etiquetas personalizadas “CERT-UA#5961” y “UAC-0096” basado en los identificadores de alerta y grupo. Para tu conveniencia, cualquiera de estas etiquetas está disponible para navegar por el contenido de detección relevante.

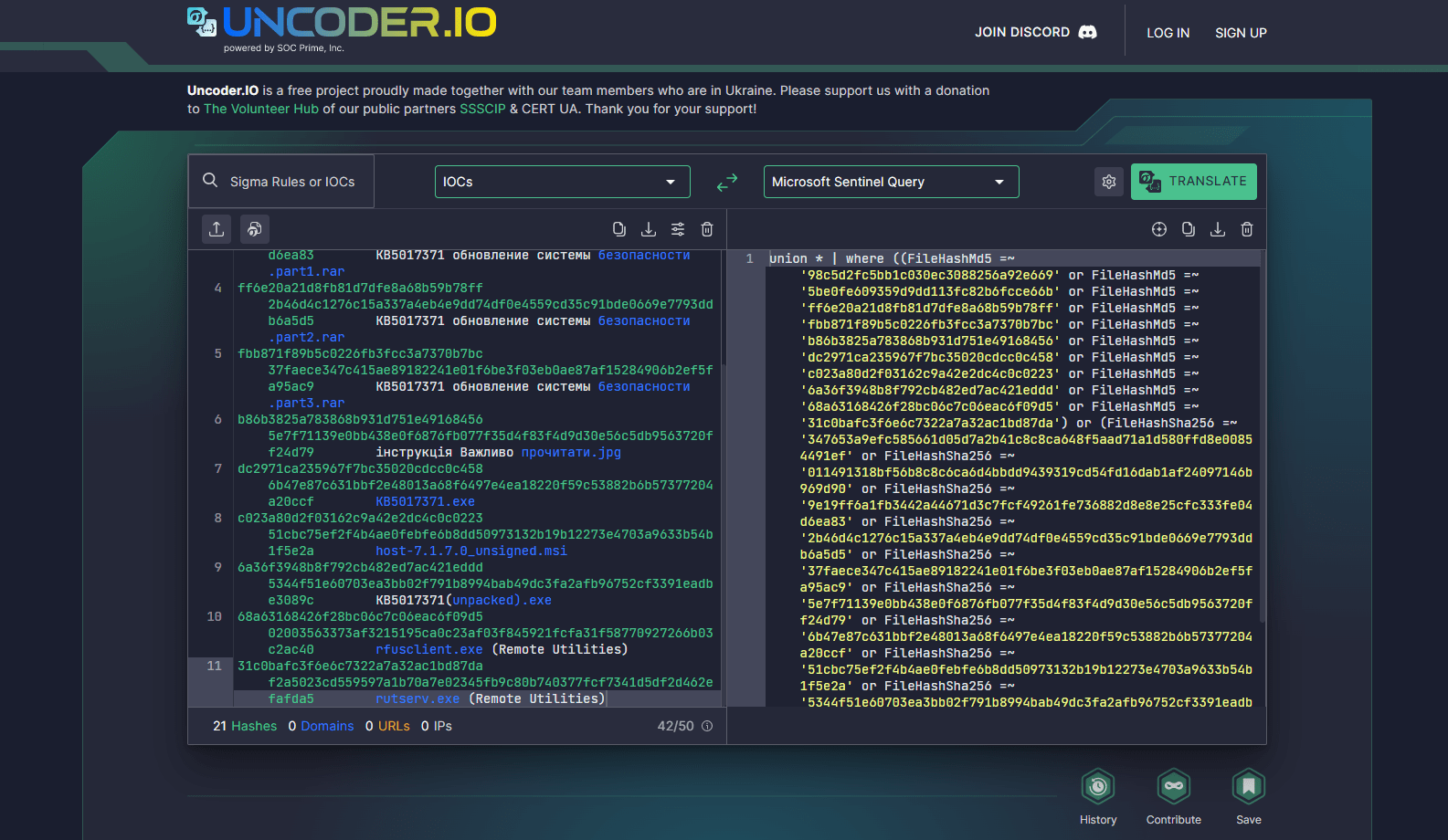

Los ingenieros de seguridad pueden también automatizar su búsqueda de indicadores de compromiso asociados con la actividad maliciosa de UAC-0096 aprovechando la nueva versión de la herramienta Uncoder.IO que ahora admite la conversión de IOC a múltiples plataformas SIEM & XDR. Solo pega el archivo, host, o red IOCs proporcionados por CERT-UA en la interfaz y selecciona el tipo de contenido de tu consulta objetivo para crear instantáneamente consultas de IOC optimizadas para el rendimiento listas para ejecutarse en el entorno elegido. Uncoder.IO es un proyecto gratuito desarrollado con la privacidad en mente — sin autenticación, sin recopilación de registros, y todos los datos se mantienen basados en la sesión para tu tranquilidad.

Contexto de MITRE ATT&CK

Para profundizar en el contexto detallado detrás de la campaña maliciosa del colectivo de hacking UAC-0096 cubierta en la última alerta de febrero de CERT-UA, todas las reglas Sigma referenciadas anteriormente están etiquetadas con ATT&CK v12 que abordan las tácticas y técnicas relevantes:

Tactics | Techniques | Sigma Rule |

Defense Evasion | Virtualization/Sandbox Evasion (T1497) | |

File and Directory Permissions Modification (T1222) | ||

System Script Proxy Execution (T1216) | ||

Indicator Removal (T1070) | ||

Hide Artifacts (T1564) | ||

Subvert Trust Controls (T1553) | ||

Deobfuscate/Decode Files or Information (T1140) | ||

Domain Policy Modification (T1484) | ||

Execution | Scheduled Task/Job (T1053) | |

Impact | Inhibit System Recovery (T1490) | |

System Shutdown/Reboot (T1529) | ||

Data Manipulation (T1565) | ||

Data Destruction (T1485) | ||

¿Buscas más reglas y consultas curadas para mejorar la postura de ciberseguridad de la organización? Explora el Motor de Búsqueda de Reglas Sigma de SOC Prime para obtener reglas Sigma relevantes para la detección de ataques que explotan Remote Utilities y asegúrate de que tu equipo siempre esté armado con capacidades de defensa cibernética proactiva.