Menos de una semana después de una campaña de phishing por parte de UAC-0050 propagando Remcos RAT, el grupo intentó lanzar otra operación ofensiva. En la recién descubierta campaña masiva de distribución de correos electrónicos, los hackers de UAC-0050 apuntan a los sectores públicos de Ucrania y Polonia, aprovechando el nefasto Remcos RAT y otra cepa de malware denominada Meduza Stealer.

Descripción del Ataque de UAC-0050: Actividad Cubierta en la Alerta CERT-UA#8218

El 7 de noviembre de 2023, CERT-UA publicó un nuevo aviso cubriendo el ataque masivo de phishing por parte del colectivo de hacking UAC-0050 que distribuye correos electrónicos con temas de engaño relacionados con demandas judiciales y deudas, junto con un archivo RAR protegido con contraseña. Al abrir este archivo armado, las máquinas objetivo son propensas a infecciones Remcos RAT y Meduza Stealer. Además, los hackers aprovecharon el malware AutoIt/Injector. UAC-0050 normalmente aloja sus servidores de control para Remcos RAT utilizando los servicios del proveedor malayo, Shinjiru.

Notablemente, los hackers emplearon cuentas legítimas comprometidas para la campaña de correo electrónico, incluidas aquellas dentro del dominio gov.ua. Los correos electrónicos descubiertos también indican a las instituciones gubernamentales polacas como objetivos de ataque además del sector público ucraniano.

Como medidas de mitigación potenciales, CERT-UA recomienda filtrar los archivos adjuntos de correo electrónico, incluidos los archivos protegidos con contraseña y los documentos, a nivel de la puerta de enlace de correo para prevenir intrusiones.

Detectar Intrusiones de UAC-0050 Propagando Remcos RAT y Meduza Stealer

Las recientes campañas de phishing de UAC-0050 indican las ambiciones del grupo de expandir el alcance de los ataques. El último gran ciberataque cubierto en la alerta CERT-UA#8218 identifica tanto a Ucrania como a Polonia como víctimas potenciales de intrusiones. La Plataforma SOC Prime se esfuerza por ayudar a las organizaciones en múltiples industrias, incluido el sector público, a prevenir los ataques de cualquier alcance y sofisticación antes de que ocurran.

Confíe en la lista curada de algoritmos de detección filtrados por la etiqueta “CERT-UA#8218” para proteger la infraestructura de su organización contra la actividad de UAC-0050 que distribuye el malware Remcos RAT y Meduza Stealer. Aquí está el enlace a todas las reglas y consultas relevantes mapeadas a MITRE ATT&CK® para una atribución de ataque más rápida y convertible a múltiples lenguajes de ciberseguridad:

Reglas Sigma para detectar ataques de UAC-0050 cubiertos en la alerta CERT-UA#8218

Haga clic en Explorar Detecciones para llegar a aún más algoritmos de detección para una defensa proactiva contra ataques existentes y emergentes atribuidos a UAC-0050. Todo el conjunto de reglas está enriquecido con metadatos relevantes que ofrecen perspectivas en profundidad y contexto de amenazas cibernéticas para investigadores de CTI y analistas SOC.

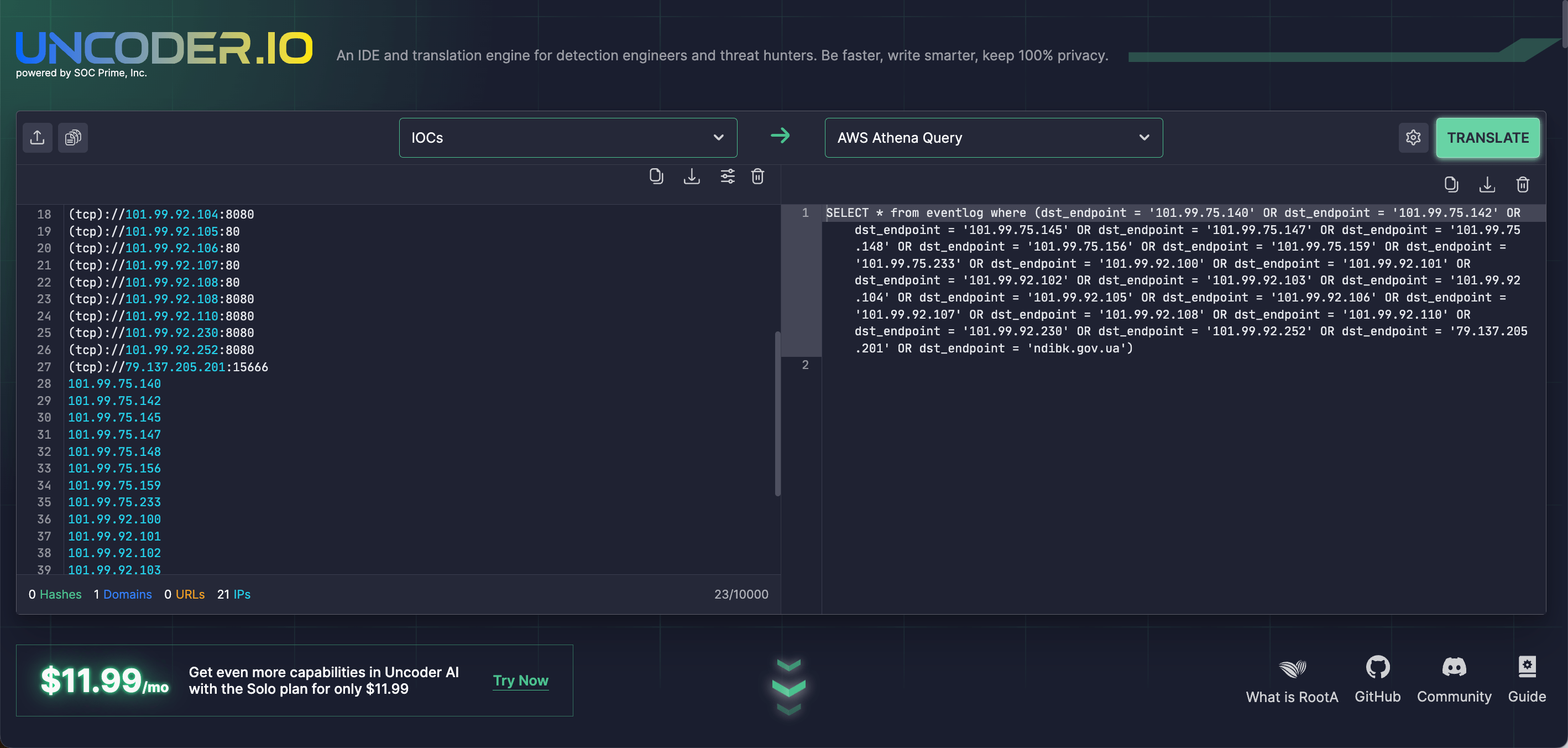

Con Uncoder IO, el IDE de código abierto para Ingeniería de Detección, los defensores pueden sacar el máximo provecho del empaquetado de IOC utilizando los datos forenses de la última investigación de CERT-UA para generar instantáneamente consultas de búsqueda personalizadas listas para ejecutarse en el entorno seleccionado.

Contexto de MITRE ATT&CK

Para profundizar en el contexto informativo detrás del masivo ataque de phishing de UAC-0050 cubierto en la última alerta CERT-UA#8218, todas las reglas Sigma referenciadas anteriormente están etiquetadas con ATT&CK, abordando las tácticas, técnicas y sub-técnicas relevantes:

Tactics | Techniques | Sigma Rule |

Initial Access | Phishing: Spearphishing Attachment | |

Execution | Exploitation for Client Execution (T1203) | |

Command and Scripting Interpreter (T1059) | ||

Command and Scripting Interpreter: Visual Basic (T1059.005) | ||

Command and Scripting Interpreter: JavaScript (T1059.007) | ||

Persistence | Boot or Logon Autostart Execution (T1547) | |

Defense Evasion | System Script Proxy Execution (T1216) | |

Masquerading: Double File Extension (T1036.007) |