Caliente a raíz del aviso conjunto de ciberseguridad que advertía a los defensores del respaldo de Irán y la colaboración de Pioneer Kitten con múltiples grupos de ransomware, otro aumento en la actividad de ransomware está causando revuelo en el panorama de amenazas cibernéticas. El FBI, CISA y sus socios emitieron recientemente una alerta conjunta cubriendo la actividad ofensiva creciente de los operadores de RansomHub RaaS, quienes han violado al menos 210 organizaciones en solo medio año desde la aparición del grupo en el ámbito de la amenaza cibernética.

Detectar Ataques de RansomHub

Con el brote de ransomware permaneciendo tan desenfrenado como siempre en 2024 y las demandas de rescate aumentando cinco veces en el último año, los ataques de ransomware se están demostrando como una amenaza creciente para las organizaciones globales. La publicación de la última alerta conjunta AA24-242A por parte de las organizaciones coautoras subraya la necesidad de frustrar proactivamente los ataques de los afiliados del ransomware RansomHub. La Plataforma SOC Prime para la defensa cibernética colectiva equipa a los equipos de seguridad con algoritmos de detección enriquecidos en contexto para ayudarles a identificar oportunamente las intrusiones de RansomHub.

Haga clic en el Explorar Detecciones botón a continuación para acceder a la lista de contenido relevante del SOC filtrado por la etiqueta personalizada basada en el identificador de la alerta. Todas las reglas Sigma en la pila de detección proporcionada están alineadas con el marco MITRE ATT&CK®, enriquecidas con metadatos procesables y CTI adaptado, y están listas para usar en múltiples soluciones SIEM, EDR y Data Lake.

Los ingenieros de seguridad también pueden buscar detecciones adicionales utilizando la etiqueta personalizada “RansomHub” o explorar reglas Sigma relevantes para detectar intentos de explotación relacionados con las vulnerabilidades conocidas que son comúnmente utilizadas como vectores de acceso inicial por los adversarios de RansomHub:

- Reglas Sigma para detectar intentos de explotación de CVE-2023-3519

- Reglas Sigma para detectar intentos de explotación de CVE-2023-27997

- Reglas Sigma para detectar intentos de explotación de CVE-2023-46604

- Reglas Sigma para detectar intentos de explotación de CVE-2023-22515

- Reglas Sigma para detectar intentos de explotación de CVE-2023-46747

- Reglas Sigma para detectar intentos de explotación de CVE-2023-48788

- Reglas Sigma para detectar intentos de explotación de CVE-2020-1472

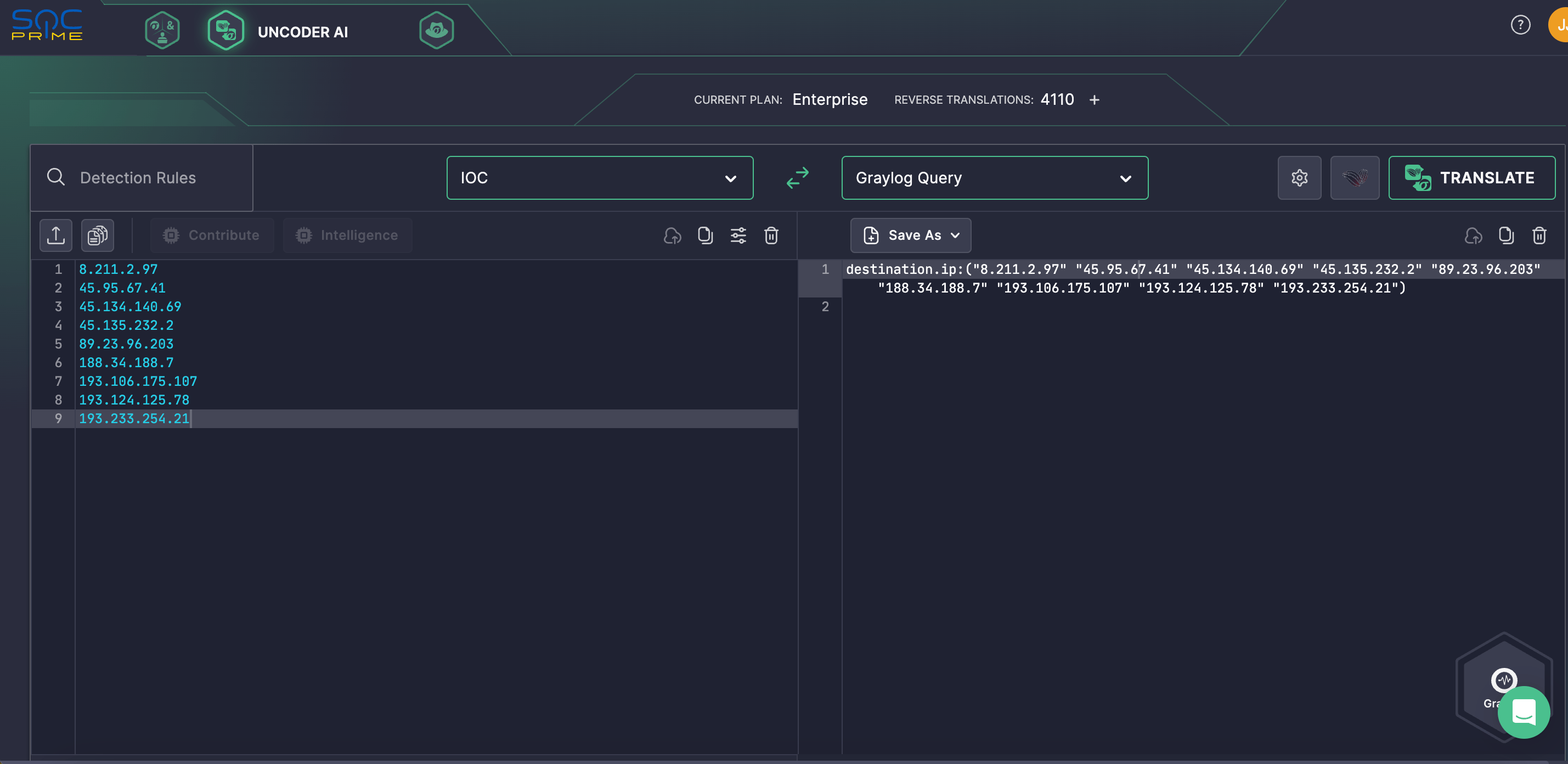

Los equipos de seguridad también pueden aprovechar el copiloto de inteligencia artificial de SOC Prime para la ingeniería de detección para simplificar la investigación de amenazas y el emparejamiento de IOCs. Con Uncoder AI, es más fácil buscar IOCs del aviso correspondiente AA24-242A y vinculado a la actividad de RansomHub. Los defensores pueden convertir sin problemas los IOCs relevantes en consultas de búsqueda que estén listas para ejecutarse en su instancia de SIEM o EDR elegida.

Análisis del Ataque de RansomHub

El 29 de agosto de 2024, el FBI y CISA, junto con otras agencias autoras, emitieron la alerta AA24-242A centrada en los crecientes ataques contra los cuerpos estatales y las organizaciones de infraestructura crítica, incluidas el agua y aguas residuales, TI, salud, servicios financieros y comunicaciones. El grupo RansomHub detrás de estos ataques ya ha afectado a más de 210 organizaciones desde su aparición en febrero de 2024. RansomHub, anteriormente conocido como Cyclops o Knight, se ha convertido en un modelo efectivo y exitoso, atrayendo recientemente a los principales afiliados de ransomware de otras variantes notorias como LockBit and ALPHV.

Los mantenedores del ransomware operan bajo el modelo RaaS y emplean un enfoque de doble extorsión, cifrando sistemas y extrayendo datos para obligar a las víctimas a pagar el rescate demandado. La nota de rescate dejada durante el cifrado generalmente carece de una demanda específica o instrucciones de pago. En cambio, proporciona un ID de cliente y dirige a las víctimas a contactar al grupo de ransomware a través de una URL única .onion en la red Tor. A las víctimas se les suele dar hasta 90 días para pagar antes de que sus datos sean publicados en el sitio de filtraciones del adversario.

Como vector de ataque inicial, los mantenedores de RansomHub generalmente confían en correos electrónicos de phishing, explotación de vulnerabilidades, incluyendo la utilización de fallos críticos y zero-days como CVE-2023-3519, CVE-2023-46604, CVE-2023-22515, o CVE-2020-1472, y el rociado de contraseñas, que apunta a cuentas comprometidas en violaciones de datos. Los adversarios obtienen exploits PoC de recursos públicos como ExploitDB o GitHub.

Los actores de RansomHub escanean redes usando herramientas como AngryIPScanner, Nmap y PowerShell. Los atacantes también aplican un conjunto de técnicas para evadir la detección, como renombrar los ejecutables del ransomware a nombres benignos, borrar logs del sistema y usar Windows Management Instrumentation para desactivar software antivirus. En algunos casos, también deshabilitan herramientas EDR con sus utilidades personalizadas. Para la persistencia, crean o reactivan cuentas de usuario, usan Mimikatz para recolectar credenciales y escalar privilegios, y se mueven lateralmente a través de la red utilizando métodos como RDP, PsExec, Anydesk y varias herramientas C2 como Cobalt Strike y Metasploit. RansomHub también aprovecha métodos sofisticados para cifrar archivos en el sistema, como el algoritmo de cifrado Curve 25519, que emplea un par de claves pública/privada único para cada organización objetivo.

Para minimizar los riesgos de los ataques de RansomHub, las agencias autoras recomiendan adherirse a las recomendaciones proporcionadas en la Guía #StopRansomware, fortalecer la higiene cibernética y probar y validar continuamente los controles de seguridad existentes de la organización. Al confiar en la suite completa de productos de SOC Prime para la ingeniería de detección potenciada por IA, caza de amenazas automatizada y detección avanzada de amenazas, las organizaciones pueden defender proactivamente contra ataques de ransomware y otras amenazas actuales o emergentes de cualquier escala y sofisticación para construir una postura de ciberseguridad robusta.