El proceso de robo de datos de un sistema corporativo también se conoce como exfiltración. MITRE ATT&CK® ha dedicado toda una táctica a la copia ilegal, descarga y transferencia de datos internos de las organizaciones con niveles significativos de sensibilidad. Los ejemplos de exfiltración de datos pueden ser bastante obvios, como copiar archivos a una unidad USB; y bastante sigilosos, como el tunelizado de DNS sobre HTTPS. Vamos a examinar más de cerca la exfiltración y encontrar formas de prevenir y detectar esta táctica.

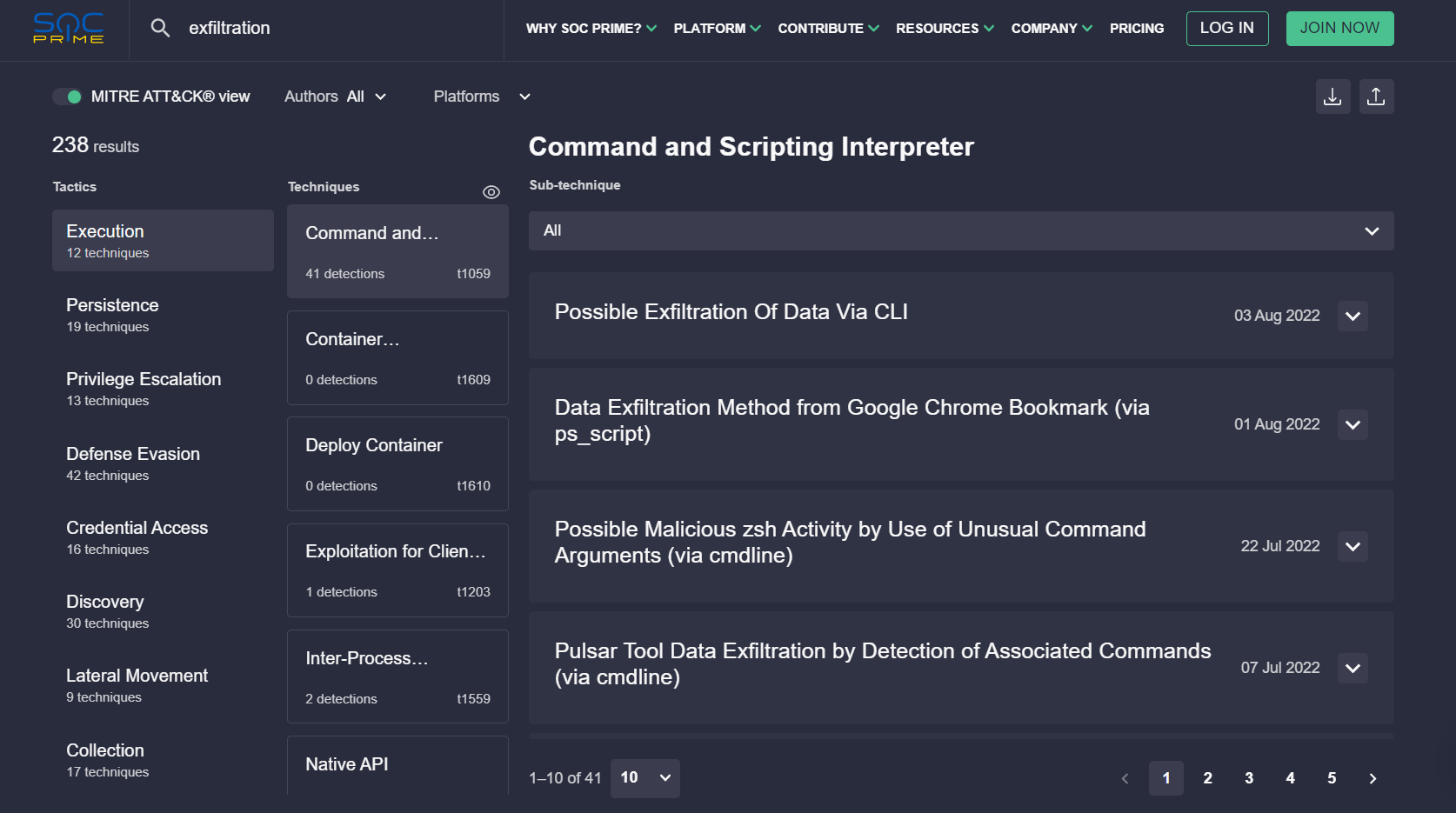

El equipo de seguridad dedicado de SOC Prime, junto con una comunidad mundial de Cazadores de Amenazas e Ingenieros de Detección, trabaja continuamente en encontrar nuevas formas de detectar amenazas cibernéticas. Nuestro Motor de Búsqueda de Amenazas Cibernéticas proporciona acceso instantáneo al contexto CTI, mapeo de MITRE ATT&CK y detecciones relevantes basadas en Sigma. Haga clic en el botón de abajo para ver la colección completa de reglas Sigma para detectar Exfiltración (TA0010).

Cambie a la vista de MITRE ATT&CK para explorar resultados de búsqueda alineados con el marco de MITRE ATT&CK y profundizar en todas las técnicas disponibles de la táctica de Exfiltración.

¿Cómo Funciona la Exfiltración de Datos?

Uno de los métodos más utilizados para robar datos es transferirlos a través de un canal de red que conecta a una empresa con el mundo exterior. El tráfico de Internet, en este caso, se utiliza de múltiples maneras diferentes. Los atacantes suelen intentar ofuscar los datos, comprimirlos y encriptarlos antes de la exfiltración. Pequeños fragmentos de información pueden ser incrustados en imágenes de esteganografía, consultas DNS, metadatos de paquetes, y así sucesivamente. El tráfico también podría ser interceptado y analizado por adversarios en tiempo real.

Más comúnmente, los ataques cibernéticos están dirigidos a exfiltrar los datos que las víctimas ya tienen. Sin embargo, algunas tipos de malware también graban y recopilan nuevos datos que no están almacenados dentro de la infraestructura de la organización. Por ejemplo, los atacantes podrían utilizar dispositivos y aplicaciones que graban audio y video, pulsa teclas y copias del portapapeles. Todas estas acciones pueden realizarse de forma automática o manual a través de herramientas de acceso remoto.

Tipos de Exfiltración de Datos

Ahora profundicemos un poco más en explorar las formas particulares en que los datos pueden ser exfiltrados de infraestructuras digitales a ubicaciones de terceros sin el consentimiento o el conocimiento del propietario.

Exfiltración Automatizada

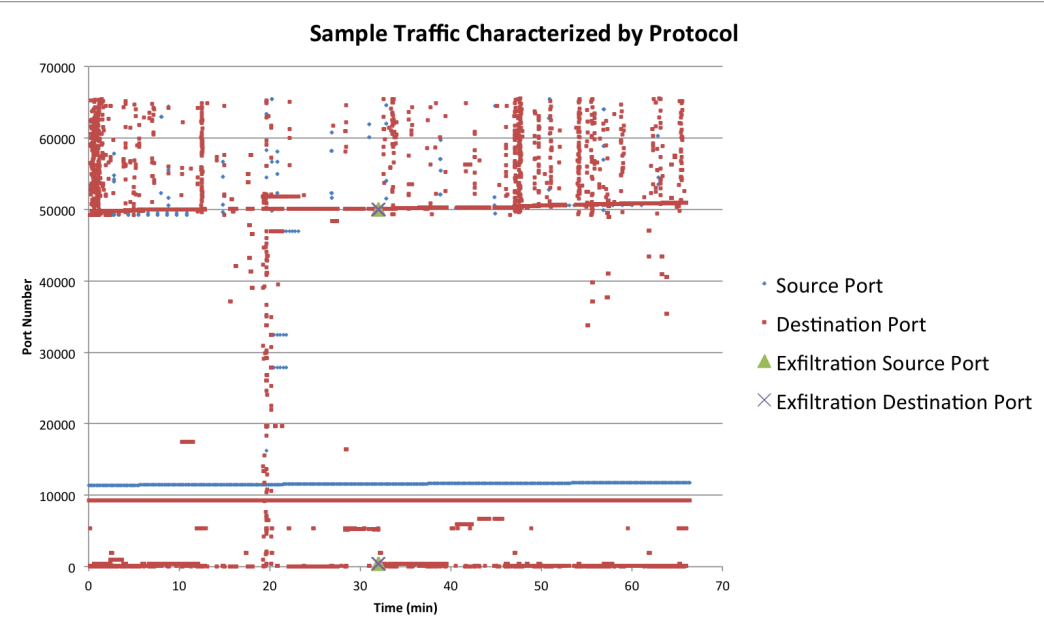

La exfiltración maliciosa de datos rara vez se parece a una película de espías hoy en día. En cambio, los archivos pueden descargarse silenciosamente en segundo plano y mezclarse con el tráfico legítimo. Además, se utilizan sub-técnicas como T1020.001 para reflejar el tráfico monitorizado, lo cual es una característica nativa en algunas herramientas y dispositivos de análisis de red. A continuación se muestra un ejemplo visualizado de una exfiltración silenciosa.

Fuente de la imagen: “Técnicas de Exfiltración: Un Examen y Emulación” por Ryan C. Van Antwerp, Primavera 2011

Exfiltración de Datos en Pedazos

Obviamente, los volúmenes enormes de transferencias de datos serán fácilmente detectados por expertos en seguridad. Los adversarios lo saben; por eso, algunos intentan dividir los datos en pequeños fragmentos y llevarlos silenciosamente (T1030). De esta manera, los atacantes no interfieren con los umbrales de transferencia de datos y no generan alertas. Como resultado, la exfiltración podría permanecer sin ser detectada durante un período significativo de tiempo.

Por ejemplo, Cobalt Strike primero construye un beacon para comunicación baja y lenta con un canal C2. Luego, durante cada registro, el beacon tiene la tarea de descargar un archivo específico. Divide el archivo en fragmentos y los descarga poco a poco. El tamaño del fragmento depende del canal de datos actual. Para HTTP/HTTPS, el tamaño es de 512KB. Y ni siquiera es el tamaño más pequeño. Un backdoor llamado Helminth envía datos en piezas de 23 bytes en consultas DNS.

Canales de Exfiltración: C2 vs. Protocolo Alternativo

Es razonable sugerir que los atacantes intentarán robar datos a través de un canal de C&C ya establecido. Sin embargo, no siempre es el caso.

Aquí están las técnicas de MITRE ATT&CK para cubrir:

- T1041 – Exfiltración sobre canal C2

- T1048 – Exfiltración sobre protocolo alternativo

Durante el análisis, también puede ocurrir que las ubicaciones de destino para los archivos exfiltrados pueden variar. Para ocultar sus huellas, los adversarios pueden utilizar una variedad de protocolos (todos diferirán del utilizado para la comunicación del canal C2), como FTP/S, SMTP, HTTP/S, DNS, Net/SMB, y más. Un protocolo alternativo también podría significar transferencias dentro de los servicios web como el almacenamiento en la nube. El tráfico puede ser cifrado con un algoritmo de criptografía simétrica, así como uno asimétrico. Los datos también pueden ser ofuscados sin ningún cifrado: es posible hacerlo utilizando algoritmos de codificación y compresión públicos, como base64, o incrustando datos en encabezados/campos de protocolo como HTTP POST. Aquí también se pueden explotar utilidades integradas. Por ejemplo, un implante de vigilancia WindTail abusa de un macOS /usr/bin/curl.

Medio de Exfiltración – Inalámbrico y Físico

Los canales de red inalámbrica no son los más utilizados – MITRE ATT&CK aún no proporciona ejemplos de procedimientos. Sin embargo, si una organización tiene un perímetro físico cerrado como tal y no ha transitado completamente a BYOD, este escenario sigue siendo posible.

El medio alternativo podría incluir:

- Bluetooth

- Wi-Fi

- Módem

- Canal celular

- Canales de radiofrecuencia

Para la mayoría de estos canales, los atacantes deben estar físicamente lo suficientemente cerca para que funcione. Además, estas conexiones no son tan sigilosas como los canales de Internet para la comunicación C2. Aquí, los adversarios realmente no tienen que ocultar su tráfico porque no está siendo enviado a través de la red de una víctima. Como resultado, este tráfico no será visible por firewalls ni por ningún otro medio de prevención de pérdida de datos establecido dentro de la infraestructura de la organización.

Cuando se trata de un medio físico, lo primero que viene a la mente es un USB. Y sí, todavía son utilizados por los atacantes. Alternativamente, podría ser un disco duro externo, reproductor MP3, dispositivo móvil – cualquier cosa que tenga almacenamiento físico. Si un sistema objetivo no tiene conexión a Internet y otras redes, entonces la exfiltración física es quizás la única forma de proceder. Las escenas de películas de espías con personas infiltrándose en salas de servidores son aplicables aquí.

Servicios Web Explotados para Exfiltración

Los servicios web legítimos y no comprometidos pueden convertirse de manera no intencionada en buenos canales para la exfiltración por varias razones. Primero, los firewalls de la organización pueden tener reglas para permitir el intercambio de datos dentro de dicho servicio. Podría ser algo como Google Drive, que es ampliamente utilizado por los empleados (APT28 usó este canal para la exfiltración). Segundo, el intercambio de datos en los servicios web es probablemente cifrado con SSL/TLS, por lo que los atacantes pueden descargarlo y pasar desapercibidos.

Repositorios de código podrían ser otro canal para la exfiltración. Los datos pueden ser volcados a través de API y sobre HTTPS.

Exfiltración Programada

La exfiltración de datos puede ocurrir en un horario determinado para evadir la detección. Los adversarios quieren mezclarse con el tráfico normal o operar cuando nadie está observando. Las opciones pueden variar. Un horario puede estar predeterminado o ser personalizado. Entre otros, aquí están los patrones observados en la naturaleza:

- ADVSTORESHELL – cada 10 minutos

- Cobalt Strike – intervalos arbitrarios y aleatorios

- LightNeuron – por la noche o en horas laborales

- ShimRat – modo de suspensión bajo instrucción

La exfiltración programada podría usar una conexión C2 o alternativa. También podría usar una mezcla de diferentes rutas para permanecer sin ser detectada.

Exfiltración Dentro de la Nube

El monitoreo del tráfico de red puede detectar potencialmente conexiones programadas con el servidor C2. Para evitar eso, los atacantes podrían intentar transferir los datos a una cuenta deshonesta dentro del mismo espacio de direcciones de un proveedor de la nube. Se observaron respaldos en la nube maliciosos por los investigadores que luego fueron enviados a través de conexiones API. ¿Cómo Detectar la Exfiltración de Datos?

La gran mayoría de los patrones pueden ser detectados recopilando y analizando

registros SIEM . Sin embargo, puede ser difícil cuando se trata de tráfico de red. Los períodos de retención de datos para el monitoreo DNS no son tan largos, y además, la exfiltración en sí puede ocurrir en cuestión de minutos. Los atacantes confían en la dificultad de. However, it might be difficult when it comes to network traffic. Data retention periods for DNS monitoring are not that long, and additionally, the exfiltration itself can happen within minutes. Attackers rely on the difficulty of monitoreo del tráfico de red por eso quieren exfiltrar rápidamente. Veamos algunas de las formas de detectar la exfiltración tanto en el flujo de tráfico como en los registros SIEM.

Flujo de Tráfico de Red

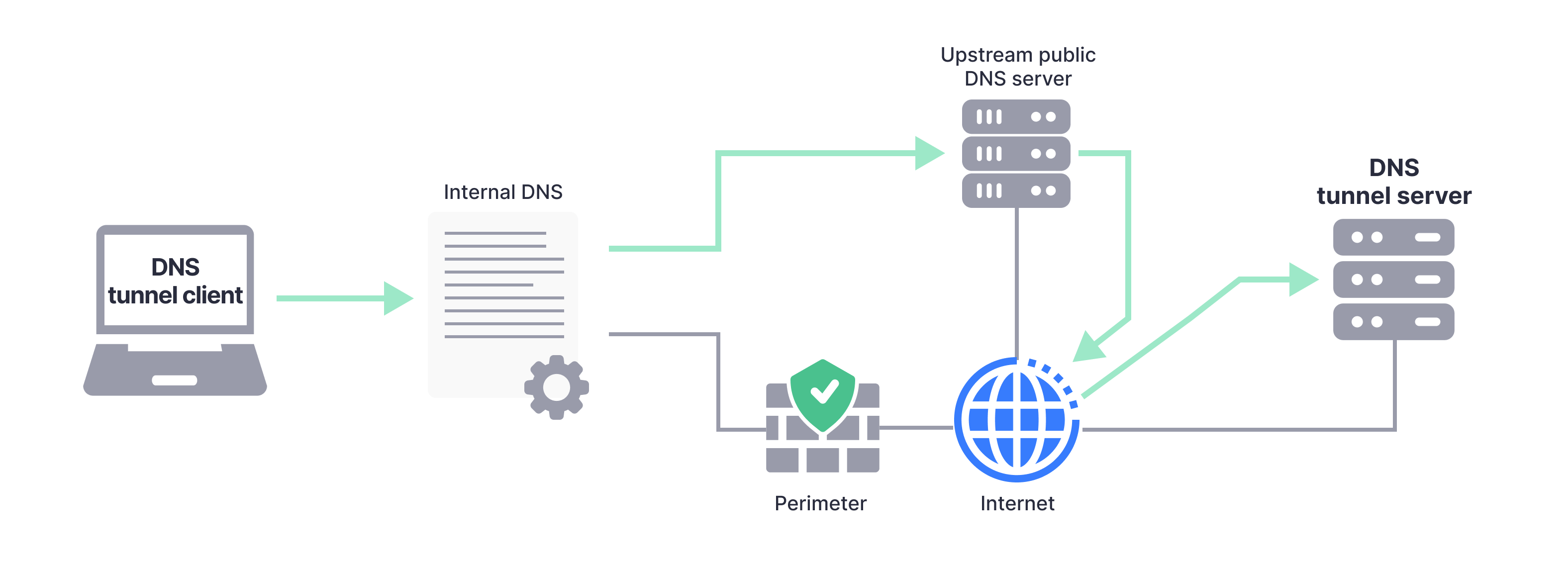

Algunos especialistas en seguridad pasarían por alto la exfiltración a través del túnel DNS porque la naturaleza de este canal es muy ruidosa. Aquí podrían querer analizar patrones de tráfico en busca de actividad anómala. Podría ser:

- Características anormales en consultas, como tipos de registros inusuales o cadenas de caracteres largas

- Duración, frecuencia y tamaños de datos transmitidos a través de ciertos canales de solicitud/respuesta

- Anfitriones y dispositivos anormales en nuevas conexiones de red

- Paquetes atípicos que no pertenecen a flujos establecidos

- Paquetes de datos de tamaño fijo enviados a intervalos sospechosamente regulares

- Patrones inusuales en canales de capa de aplicación cifrada (como SSL/TLS) – no se puede ver lo que está dentro, pero se puede analizar el comportamiento

- Uso sospechoso de puertos comunes e inusuales

El canal DNS sobre HTTPS (DoH) encripta el tráfico para la privacidad, lo cual a menudo es abusado por atacantes. Si detectar la probabilidad de tunelización DoH es crucial para la seguridad de la organización, considere estudiar los últimos hallazgos de la investigación científica. Por ejemplo, es posible analizar huellas digitales TLS de los clientes DoH y construir clasificadores con características basadas en flujos, lo cual está demostrado experimentalmente.

Idea de imagen: Al-kasassbeh Mouhammd, & Khairallah, T. (2019). Tácticas ganadoras con tunelización DNS. Seguridad de Red, 2019(12), 12–19. doi:10.1016/s1353-4858(19)30144-8

Las reglas Snort para IDS también ayudan a detectar tunelización DNS. Las investigaciones muestran que las siguientes reglas generan alertas precisas:

- La regla que cuenta la frecuencia de solicitudes DNS dentro de cinco segundos

- La regla basada en contenido de bytes específicos, que se puede encontrar en los flujos de paquetes

- La regla que apunta al paquete IP encapsulado en la respuesta DNS (buscando el encabezado IP que comienza con 0x4510 basado en el número de puerto descubierto y el destino de un paquete tunelado)

El tráfico para este experimento fue capturado a través de una conexión SSH. Los analistas exportaron bytes de paquetes a través de Wireshark a un archivo binario y examinaron su contenido.

Registros

Naturalmente, el proceso de exfiltración puede ser iniciado desde etapas anteriores en una cadena de ataque. Como, por ejemplo, desde un archivo ejecutable colocado en una ubicación extraña o un script de PowerShell. Los datos también pueden recopilarse previamente y empaquetarse para ser exfiltrados después. Los archivos pueden ser compartidos o copiados. Y dado que puede haber millones de tales eventos ocurriendo en la red diariamente, es bastante difícil notar un comportamiento sospechoso al principio del ciclo de vida de un ataque.

El monitoreo de la posible exfiltración de datos en masa es posible utilizando herramientas especiales de automatización para SIEM. Por ejemplo, hay un conjunto de extensiones en IBM QRadar y un libro de jugadas de Microsoft Sentinel de SOC Prime para el aislamiento de gusanos en instancias de AWS EC2 que intentan exfiltrar datos.

Algunos otros consejos de detección de MITRE ATT&CK incluyen:

- Comprobar archivos, especialmente aquellos con extensiones sospechosas y en ubicaciones inusuales, que intentan iniciar una conexión a través de protocolos de red

- Comprobar los puntos de montaje a dispositivos de almacenamiento y letras de unidades asignadas recientemente

- Monitorear el acceso y la creación de nuevos procesos para medios desmontables

- Monitorear metadatos de red local (como direcciones MAC) y protocolos de administración de red (como DHCP) para conexiones de hardware inusuales

Finalmente, no olvidemos que diferentes atacantes podrían usar exactamente la misma muestra de malware a través de diferentes víctimas. Por eso también vale la pena considerar los Indicadores de Compromiso (IOC). Como en el caso de HYPERSCRAPE, descrito por el Grupo de Análisis de Amenazas de Google (TAG) – este malware muestra un comportamiento bastante complejo, pero los archivos que utiliza son bastante detectables.

¿Cómo Prevenir la Exfiltración de Datos?

Los equipos de seguridad trabajan arduamente para proporcionar múltiples niveles de protección de datos como cifrado, VPN y proxy, rotación de secretos y más. Desafortunadamente, los atacantes pueden abusar precisamente de esos controles exfiltrando datos a través de conexiones seguras. Entonces, ¿cómo lograr la mejor prevención de la exfiltración de datos?

Prevención de Pérdida de Datos (DLP)

DLP es un enfoque estratégico complejo para prevenir la fuga, destrucción y uso no autorizado de datos. Puede incluir múltiples piezas de tecnología, procesos específicos y la participación del personal de seguridad.

Usualmente comienza con la creación de políticas de gestión de riesgos. Clasificación de datos y principios de gobierno, requisitos de retención, planes de continuidad del negocio, recuperación ante desastres – toda la documentación aburrida pero esencial se elabora en esta etapa. La parte tecnológica incluye hardware, firmware y software, desde repetidores y hasta SIEM. Es bueno saber que algunos proveedores de software como Microsoft ya ofrecen DLP como un conjunto nativo de características. Y finalmente, la seguridad es imposible (aún) sin supervisión humana, por lo que profesionales calificados y entrenamiento regular ayudarán a mantener la estrategia DLP. Para extenderlo más allá de las limitaciones de un equipo interno, las organizaciones aprovechan la defensa cibernética colaborativa. Consulte los beneficios de nuestro programa Threat Bounty para ver cómo los Investigadores de Seguridad independientes monetizan su experiencia profesional.

Gestión de Identidades y Accesos

Para exfiltrar datos, los atacantes quieren realizar cambios no autorizados. Aunque a menudo, es más fácil para ellos secuestrar sesiones y cuentas de usuarios legítimos y actuar desde allí. Aunque hay muchas formas de suplantar a los internos, la gestión del acceso puede manejarse con la ayuda de unos pocos métodos conceptualmente simples.

Todo se trata de lo tradicional: menor privilegio, necesidad de saber, separación de deberes. Todo eso es útil porque es más fácil establecer bases de comportamiento legítimo de los usuarios. Los expertos en seguridad también dicen que la separación de deberes requiere colusión. No es que los administradores quieran que las personas se coludan, pero es un movimiento inteligente. Supongamos que una cadena de acciones como leer un archivo sensible Y comunicarse a través de una conexión saliente es imposible de hacer dentro del ámbito de una sola cuenta. Esto incita a un usuario deshonesto a coludir y dejar rastros. Tales acciones serían más fáciles de detectar.

Desde el punto de vista tecnológico, los controles de autorización como los tickets de Kerberos, Amazon IAM, etc., han mostrado un montón de fallas en la práctica que los adversarios explotaron felizmente. En este caso, un equipo SOC podría enfrentar preguntas difíciles, como si deberían seguir utilizando este control de seguridad o no. La verdad es que es imposible eliminar completamente los riesgos, por lo que a menudo es cuestión de asegurar la infraestructura con la mejor tecnología disponible y luego monitorear continuamente la situación. Además, cosas como el cifrado híbrido y la autenticación multifactor deberían implementarse de todos modos, “por si acaso.”

Idea de imagen: Shutterstock

Redes Definidas por Software (SDN)

Los dispositivos de seguridad para monitoreo y filtrado del tráfico de red ayudan a prevenir la exfiltración, y muchos proveedores hacen un excelente trabajo al fabricarlos. Pero si el equipo SOC compra estos dispositivos, ¿están sujetos al bloqueo del proveedor? ¿Están limitados por la disponibilidad de parches? ¿Es solo lo mejor que se puede obtener, y hay una completa dependencia de una versión en particular?

Resulta que hay una manera de evitar dependencias no deseadas. SDN emplea controladores basados en software y API para administrar diferentes niveles de seguridad, obtener visibilidad y control granular del tráfico, archivos, aplicaciones y activos. Sin embargo, dado que el plano de control está basado en software, es justo sugerir que también requiere un gran nivel de monitoreo de seguridad para sí mismo.

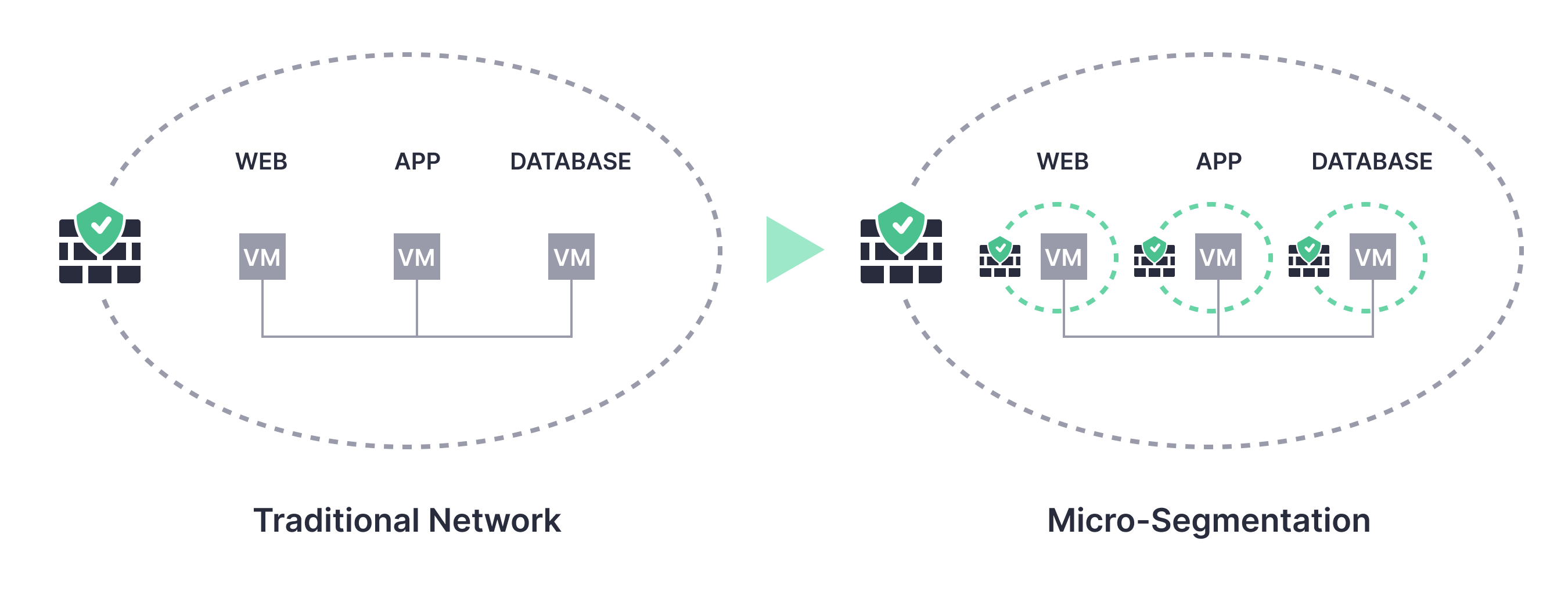

Microsegmentación

Idea de imagen: Vembu

Una de las formas prácticas de lograr cosas como menor privilegio y confianza cero es la microsegmentación. Como su nombre indica, este enfoque requiere dividir las redes en segmentos más pequeños (a menudo definidos por cargas de trabajo) y asegurar cada una por separado. Esto permite configurar múltiples listas de control de acceso (ACL) y aislar activos, reduciendo así la superficie de ataque. No hace falta decir que una estructura monolítica de una red es una receta para el desastre, por lo que la microsegmentación podría ser una solución viable. Además, podría ser razonable implementar defensa en profundidad cuando las capas de seguridad imponen restricciones en serie y no en paralelo.

El autor de “El Arte de la Guerra”, Sun Tzu, una vez dijo: “cuando estamos cerca, debemos hacer que el enemigo crea que estamos lejos.” Quizás él era el maestro de lo que ahora se llama ocultamiento de datos. En pocas palabras, debería ser extremadamente difícil descubrir la ubicación, así como incluso el hecho de la existencia de datos altamente confidenciales en una determinada red.

Cuando todas las medidas preventivas están en su lugar, optimice su rutina de detección de amenazas aprovechando un enfoque de defensa cibernética colaborativa. Descubra el Motor de Búsqueda de Amenazas Cibernéticas de SOC Prime para una búsqueda instantánea de más de 236 detecciones Sigma para la táctica de Exfiltración. Las traducciones a más de 26 formatos hacen que estas reglas sean aplicables en una multitud de soluciones específicas de proveedores para la gestión y monitoreo de registros. Obtenga 41 reglas gratis y una cobertura completa a partir de $5,500 con un plan de suscripción On-Demand.